برامج الهاكر للينكس. توزيع القراصنة على أساس ويندوز

سواء كنت ترغب في بدء مهنة في مجال أمن المعلومات، أو كنت تعمل بالفعل كمحترف في هذا المجال، أو كنت ببساطة مهتمًا بهذا المجال المحدد من المعرفة، فسنجد توزيعة Linux مناسبة تناسب غرضك .

هناك عدد لا يحصى من توزيعات Linux لأغراض مختلفة. تم تصميم بعضها لحل مشكلات محددة، والبعض الآخر يوفر مجموعة غنية من الواجهات المختلفة.

سنرى اليوم توزيعات Linux للاختراق، وهي من أفضل التوزيعات، وكذلك للاختبار والاختراق. بشكل أساسي، تم إدراج توزيعات مختلفة مع التركيز على الأمان هنا. توفر توزيعات Linux هذه أدوات متنوعة مطلوبة لتقييم أمان الشبكة والمهام الأخرى المشابهة.

Kali Linux هو توزيع Linux الأكثر شهرة على نطاق واسع "للقرصنة الأخلاقية" مع إمكانات اختبار الاختراق. تم تصميم Kali Linux، المعروف باسم توزيع Linux لاختبار الأمان، مع وضع الأمان الهجومي في الاعتبار، وكان BackTrack هو سلف Kali Linux على طول الطريق، والذي تم إنشاؤه على رأس العديد من توزيعات Linux.

يعتمد كالي لينكس على نظام دبيان. لأنه يأتي مع عدد كبير من الأدوات لاختبار الاختراق في مختلف مجالات الأمن والتحليل. وهو يتبع الآن نموذج الإصدار المتداول، مما يعني أن كل أداة في توزيعتك ستكون دائمًا محدثة.

توزيعات Linux الخاصة بالقرصنة متنوعة وغنية بالميزات، وربما يكون Kali Linux أكثر منصات اختبار الاختراق تقدمًا. يدعم التوزيع مجموعة واسعة من الأجهزة ومنصات الأجهزة. بالإضافة إلى ذلك، يوفر Kali Linux مجموعة جيدة من الوثائق، بالإضافة إلى مجتمع كبير ونشط.

صندوق الخلفي

BackBox عبارة عن توزيعة قرصنة لنظام Linux تعتمد على Ubuntu مصممة لاختبار الاختراق وتقييم الأمان. وتعتبر هذه التوزيعة من أفضل التوزيعات في مجالها.

لدى BackBox مستودع برامج خاص بها، مما يوفر أحدث الإصدارات الثابتة من مجموعات أدوات تحليل الشبكات المتنوعة وتطبيقات "القرصنة الأخلاقية" الأكثر شيوعًا. تم تصميمه مع التركيز على البساطة ويستخدم بيئة سطح المكتب XFCE. فهو يوفر تجربة سريعة وفعالة وقابلة للتخصيص وغنية. لدى BackBox أيضًا مجتمع كامل جاهز للمساعدة في أي أسئلة.

نظام تشغيل باروت سيكيوريتي

Parrot Security OS هو نظام Linux لاختبار الأمان وهو لاعب جديد نسبيًا في هذا المجال. تقف شبكة Frozenbox وراء تطوير هذا التوزيع. الجمهور المستهدف لنظام التشغيل Parrot Security OS هو مختبري الاختراق لمختلف الأنظمة الذين يحتاجون إلى بيئة ودية مع عدم الكشف عن هويتهم عبر الإنترنت، بالإضافة إلى نظام مشفر.

يعتمد نظام التشغيل Parrot Security OS على نظام Debian ويستخدم MATE كبيئة لسطح المكتب. يمكن العثور هنا على جميع أدوات اختبار الاختراق المعروفة تقريبًا، إلى جانب بعض الأدوات المخصصة الحصرية من شبكة Frozenbox. ونعم، فهو متاح كإصدار متداول.

بلاكرش

BlackArch عبارة عن توزيعة لأبحاث اختراق Linux واختبار الاختراق وأبحاث الأمان مبنية على نظام Arch Linux.

لدى BlackArch مستودعها الخاص الذي يحتوي على آلاف الأدوات المنظمة في فئات مختلفة والقائمة تتزايد كل يوم.

إذا كنت من مستخدمي Arch Linux بالفعل، فيمكنك تخصيص الأدوات الموجودة في مجموعة BlackArch.

ديفت لينكس

DEFT Linux عبارة عن توزيعة تم إنشاؤها لتحليل الكمبيوتر لتشغيل نظام (LiveCD) لتحديد الأجهزة التالفة أو التالفة المتصلة بالكمبيوتر والتي يتم تشغيلها أثناء التمهيد.

DEFT المقترن بـ DART (مجموعة أدوات الاستجابة الرقمية المتقدمة) هو نظام تحليل كمبيوتر لنظام التشغيل Windows. يستخدم بيئة سطح المكتب LXDE وتطبيق WINE لتشغيل أدوات Windows.

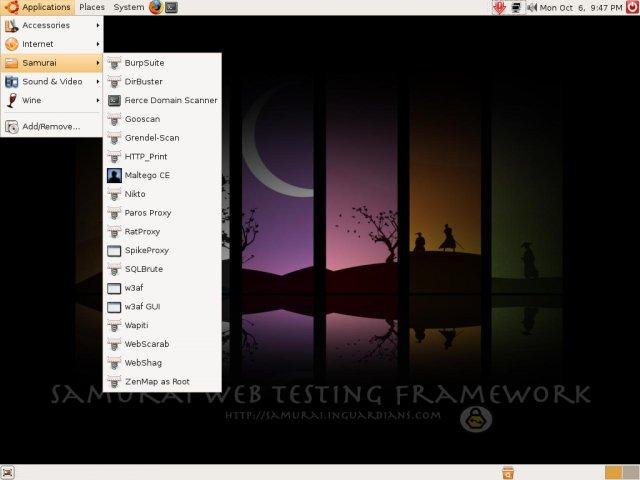

إطار اختبار الويب الساموراي

تم تصميم هذه الأداة لغرض وحيد هو اختبار اختراق الإنترنت. هناك اختلاف آخر عن التوزيعات الأخرى وهو أننا نتحدث هنا عن جهاز افتراضي يدعمه Virtualbox وVMWare.

يعتمد Samurai Web Testing Framework على Ubuntu ويحتوي على أفضل الأدوات المجانية والمفتوحة المصدر مع التركيز على اختبار مواقع الويب ومهاجمتها.

يتضمن Samurai Web Testing Framework أيضًا مواقع Wiki مهيأة مسبقًا ومصممة خصيصًا لتخزين المعلومات أثناء اختبارات الاختراق.

بينتو لينكس

يعتمد Pentoo على Gentoo Linux. يركز هذا التوزيع على اختبار الأمان والاختراق، وهو متاح كقرص حي (LiveCD) مع دعم الحالة (حفظ أي تغييرات تم إجراؤها أثناء الجلسة لتكون متاحة في المرة التالية التي تقوم فيها بالتمهيد إذا كنت تستخدم محرك أقراص USB).

Pentoo - Gentoo مع الكثير من الأدوات القابلة للتخصيص وميزات kernel والمزيد. ويستخدم بيئة سطح المكتب XFCE. إذا كنت بالفعل أحد مستخدمي Gentoo، فيمكنك تثبيت Pentoo كإضافة إلى نظامك الحالي.

كين

Caine هي بيئة للمساعدة في تحليل الكمبيوتر، تم إنشاؤها كمشروع تحليل رقمي وتركز عليه بالكامل.

يأتي Caine مزودًا بمجموعة غنية من الأدوات المصممة خصيصًا لتقييم النظام وتحليله. يوفر المشروع بيئة ممتازة تم تنظيمها لدمج أدوات البرامج الموجودة مثل البرامج المعيارية والواجهة الرسومية سهلة الاستخدام. الأهداف الرئيسية للمشروع التي تضمنها CAINE هي: بيئة تدعم التحليل الرقمي خلال جميع المراحل الأربع للدراسة، وواجهة رسومية بديهية، وأدوات عمل فريدة من نوعها.

مجموعة أدوات أمان الشبكة

مجموعة أدوات أمان الشبكة - أداة اختبار أمان Linux، وهي عبارة عن قرص حي قابل للتمهيد يعتمد على Fedora. فهو يوفر لمتخصصي الأمن ومسؤولي الشبكات مجموعة واسعة من أدوات أمان الشبكة مفتوحة المصدر.

تحتوي مجموعة أدوات أمان الشبكة على واجهة مستخدم متقدمة قائمة على الويب لإدارة النظام/الشبكة، والتنقل، والأتمتة، ومراقبة الشبكة، وتحليل وتكوين العديد من التطبيقات الموجودة في توزيع مجموعة أدوات أمان الشبكة.

تدور فيدورا الأمن

يعد Fedora Security Spin أحد أشكال Fedora المصممة للتدقيق والاختبار الأمني، ويمكن استخدامه أيضًا للتدريب.

الغرض من هذا التوزيع هو دعم الطلاب والمعلمين أثناء ممارستهم أو تعلم المنهجيات في مجالات أمن المعلومات، وأمن تطبيقات الويب، وتحليل الكمبيوتر، ومراجعة النظراء، وما إلى ذلك.

بوجتراك

Bugtraq عبارة عن توزيعة Linux تحتوي على مجموعة كبيرة من أدوات القرصنة والتحليل وغيرها من الأدوات. إذا كنت تبحث عن توزيعات Linux لاختراقها، فمن المحتمل أن يكون Bugtraq واحدًا منها.

يتوفر Bugtraq مع بيئات سطح المكتب XFCE وGNOME وKDE المبنية على Ubuntu وDebian وOpenSUSE. وهو متوفر أيضًا بـ 11 لغة مختلفة.

يحتوي Bugtraq على ترسانة ضخمة من أدوات اختبار الاختراق - تحليل الأجهزة المحمولة، وأبحاث البرامج الضارة، إلى جانب الأدوات التي تم تطويرها خصيصًا بمساعدة مجتمع Bugtraq.

ضربة القوس

ArchStrike (المعروف سابقًا باسم ArchAssault) هو مشروع يعتمد على Arch Linux لمختبري الاختراق ومحترفي الأمن.

تأتي توزيعات Hacking Linux مع مجموعة واسعة من البرامج، كما هو الحال مع ArchStrike، الذي يأتي مزودًا بأفضل تطبيقات Arch Linux مع أدوات إضافية لاختبار الاختراق والأمن السيبراني. يتضمن ArchStrike الآلاف من الأدوات والتطبيقات، مقسمة إلى مجموعات من الحزم حسب الفئة.

هناك العديد من توزيعات الأمان الشائعة التي تحتوي على معظم الأدوات المساعدة والتطبيقات الشائعة لاختبار الاختراق. تعتمد عادةً على توزيعات Linux الحالية وهي عبارة عن إصدارات معدلة منها. هذه المقالة سوف تقدم أشهرهم.

كالي لينكس

التوزيعة الأكثر شعبية اليوم. إنه خليفة Backtrack Linux.Kali Linux هي أداة قوية للغاية لاختبار الاختراق تأتي مع أكثر من 600 أداة مساعدة أمنية مثل Wireshark وNmap وArmitage وAircrack وBurp Suite وما إلى ذلك.

هناك عدة أنواع من هذا التوزيع لمنصات مختلفة، مثل ARM وأنظمة المحاكاة الافتراضية وحالات تنفيذ الهجمات من منصات الهاتف المحمول - Kali Nethunter.

يتم تنفيذ التوزيع حاليًا كإصدار متجدد، مما يضمن حصولك دائمًا على أحدث الإصدارات من أفضل أدوات وأدوات اختبار الاختراق.

بلاك آرك

تم تصميم BlackArch Linux خصيصًا للمختبرين ومحترفي الأمان. وهو يدعم معماريات i686 وx86_64. تشتمل مجموعة التثبيت حاليًا على 1359 أداة مساعدة لاختبار الاختراق وعددها يتزايد باستمرار. مبني على آرتش لينكس.إن عدد الأدوات المساعدة مثير للإعجاب حقًا، ولكن بعضها لديه وظائف مماثلة وقد يكون من الصعب جدًا على المبتدئين فهم العديد من البرامج.

نظام تشغيل باروت سيكيوريتي

توزيعة أمنية ذات شعبية متزايدة تعتمد على Debian-linux. من السهل جدًا تعلمها، ومناسبة لكل من المبتدئين والمحترفين. يهدف هذا التوزيع إلى اختبار الاختراق والعمل المجهول على الإنترنت.أداة خفيفة الوزن وفعالة إلى حد ما، وقد وجدها العديد من المتخصصين في مجال الأمن بديلاً لـ Kali المتعطشة للطاقة بشكل متزايد، خاصة وأن Parrot يستخدم مستودعات Kali للحصول على التحديثات.

صندوق الخلفي

BackBox هو توزيع خفيف الوزن يعتمد على Ubuntu. في المقارنة المباشرة مع كالي سوف يخسر في العديد من النقاط. لا يحتوي على مجموعة واسعة من الأدوات والأدوات المساعدة والأطر المتاحة فورًا. لا توجد تحسينات للنواة أو تعديلات أخرى.يجعل غلاف XFCE خفيف الوزن BackBox Linux أكثر ملاءمة للاستخدام اليومي باعتباره العمود الفقري لجهاز الكمبيوتر الشخصي الخاص بك. يوجد وضع - الوضع المجهول - حيث يتم تمرير كل حركة مرور النظام عبر وكيل TOR. يقوم البرنامج النصي لبدء التشغيل بتغيير عنوان MAC للنظام واسم المضيف، وعندما يتم إيقاف تشغيل الوضع، يتم حذف جميع الملفات المؤقتة باستخدام حزمة BleachBit المدمجة.

يمكن أن يكون Backbox Linux بديلاً رائعًا لـ Kali Linux لأولئك الذين يبحثون عن التوازن بين الأداء الوظيفي وسهولة الاستخدام اليومي.

بينتو لينكس

Pentoo عبارة عن توزيعة أمان تعتمد على توزيعة Gentoo Linux الشهيرة، والتي يعد مطورو Pentoo معجبين بها. يحتوي على العديد من المرافق الأمنية.إحدى الميزات هي الدعم الأصلي لـ Hardened Gentoo - العديد من التغييرات على المترجم والنواة التي تزيد من الأمان العام للنظام ضد القرصنة.

مجموعة أدوات أمان الشبكة

تعد مجموعة أدوات أمان الشبكة إحدى توزيعات Linux العديدة ذات نمط الأقراص المضغوطة المباشرة والتي تهدف إلى تحليل أمان الشبكة. يوفر NST للمسؤولين وصولاً سهلاً إلى مجموعة واسعة من تطبيقات الشبكة المفتوحة، والتي تم تضمين العديد منها في أفضل 100 أداة أمان موصى بها بواسطة insecure.org. مبني على فيدورا لينكس.بامتلاكها مجموعة متوازنة من أدوات مراقبة الشبكة وتحليلها وأمنها، يمكنها توفير مزايا واضحة لمسؤول الشبكة للتحكم في أمان البنية التحتية الموكلة إليه.

ديفت لينكس

تم تطوير هذا التوزيع على منصة Lubuntu ويحتوي على واجهة رسومية سهلة الاستخدام. بالإضافة إلى ذلك، تمت إضافة مجموعة من الأدوات المساعدة المتخصصة إلى المنتج، بدءًا من برامج مكافحة الفيروسات وأنظمة البحث عن المعلومات في ذاكرة التخزين المؤقت للمتصفح وماسحات الشبكة والأدوات المساعدة لتحديد الجذور الخفية، وتنتهي بالأدوات اللازمة للبحث عن البيانات المخفية على القرص.الغرض الرئيسي هو إجراء أنشطة الطب الشرعي - تحليل عواقب اختراق أنظمة الكمبيوتر، وتحديد البيانات المفقودة والمخترقة، وكذلك جمع ما يسمى. الأدلة الرقمية على الجرائم الإلكترونية.

إطار عمل الساموراي لأمن الويب

الغرض الرئيسي من هذا التوزيع هو اختبار الاختراق لتطبيقات الويب المختلفة.يتم تسليمها كصورة جهاز افتراضي تحتوي على الأدوات المساعدة مفتوحة المصدر الأكثر شيوعًا لجمع المعلومات وتنفيذ هجمات مختلفة على تطبيقات الويب.

صندوق بنتست

لا يشبه PentestBox توزيعات الأمان الأخرى التي تعمل على الأجهزة الافتراضية. لن يكون صحيحًا تمامًا أن نطلق على هذا التجميع توزيعًا؛ فهو بالأحرى مجموعة من الأدوات المساعدة الشبيهة بـ nix التي تعمل في بيئة Windows.لها غلافها الخاص، والواجهة مصنوعة على شكل سطر أوامر، وتحتوي على عدد كبير من الأدوات المساعدة، والتي يمكن استكمال/تخصيص قائمتها بشكل مستقل.

إذا كنت من مستخدمي Windows وتخشى تثبيت الأجهزة الافتراضية أو Linux، فيمكنك تجربة العمل باستخدام هذه الصدفة.

سانتوكو لينكس

يعتمد التوزيع على Ubuntu Linux. تم تقديمه فقط كمنصة X64.تم تصميم هذا التجميع لتحليل الأجهزة والتطبيقات المحمولة - إجراء التحليل الأمني، واستخراج البيانات، والهندسة العكسية، والطب الشرعي، ويحتوي أيضًا على أدوات التطوير.

WifiSlax

هذا توزيع متخصص يحتوي على مجموعة مختارة من الأدوات للتحقق من أمان أنظمة شبكة WiFi وإجراء التحليل الجنائي. التوزيعة مبنية على Slackware linux.تعد هذه حاليًا إحدى الأدوات الأكثر استخدامًا لتدقيق شبكات WiFi، وتتضمن معظم الأدوات المساعدة الشائعة لتحليل أمان الشبكات اللاسلكية، وتدعم معظم الشركات المصنعة لبطاقات الشبكة.

أريد في هذا الجزء أن أتحدث عن اختيار الأجهزة واختيار نظام التشغيل للمتسلل. فيما يتعلق بنظام التشغيل مباشرة - سأتحدث عن الاختيار بين Linux و Windows، ولن أتحدث عن توزيعات Linux. أما بالنسبة للأجهزة، فأنا لست متخصصًا كبيرًا في الأجهزة، وسأشارككم فقط بعض الملاحظات التي تم تكوينها بناءً على الممارسة.

الكمبيوتر للهاكر

لنبدأ بالأخبار الجيدة - أي جهاز كمبيوتر عادي سيفي باختبارات الاختراق والقرصنة. إذا قررت ممارسة هواية جديدة أو تعلم أمان الكمبيوتر (مفيد جدًا لمبرمجي تطبيقات الويب وأي شخص آخر يرغب في تجنب الوقوع ضحية للمتسللين)، فلن تحتاج إلى الذهاب إلى المتجر لشراء جهاز حاسوب جديد.

ومع ذلك، عند اختيار جهاز كمبيوتر جديد، هناك بعض الأشياء التي يمكنك وضعها في الاعتبار والتي ستساعد جهاز الكمبيوتر الخاص بك (وبالتالي أنت) على أن يكون أكثر كفاءة في مهام معينة.

سطح المكتب أو الكمبيوتر المحمول؟

يتمتع الكمبيوتر المكتبي بالعديد من المزايا: فهو أقوى، وأرخص، وأسهل في الترقية والإصلاح، ويحتوي على لوحة مفاتيح أفضل، ومنافذ أكثر، وشاشة أكبر، وغير ذلك الكثير. وهناك عيب واحد فقط - قلة الحركة. إذا لم تكن لديك مهمة السفر إلى المواقع، وبشكل عام، فأنت تدرس فقط، فسيكون الكمبيوتر المكتبي هو الأفضل.

بطاقة فيديو ل penester

لا نحتاج بالطبع إلى بطاقة فيديو للألعاب. نحن في حاجة إليها للتكرار على مبالغ التجزئة (التجزئة). التجزئة هي نتيجة معالجة البيانات باستخدام خوارزمية خاصة (وظيفة التجزئة). خصوصيتها هي أن نفس البيانات لها نفس التجزئة. ولكن من المستحيل استعادة البيانات الأصلية من التجزئة. وغالبًا ما يستخدم هذا بشكل خاص، على سبيل المثال، في تطبيقات الويب. بدلاً من تخزين كلمات المرور في نص واضح، تقوم معظم مواقع الويب بتخزين تجزئات كلمات المرور هذه. إذا قمت بإدخال اسم المستخدم وكلمة المرور الخاصة بك، يقوم موقع الويب بحساب تجزئة كلمة المرور التي أدخلتها ومقارنة ما إذا كانت تتطابق مع كلمة المرور التي تم حفظها مسبقًا. إذا حدث ذلك، فهذا يعني أنك أدخلت كلمة المرور الصحيحة ويمكنك الوصول إلى الموقع. لماذا كل هذا؟ تخيل أن أحد المتسللين تمكن من الوصول إلى قاعدة بيانات (على سبيل المثال، من خلال حقن SQL) وتعرف على جميع التجزئات الموجودة على الموقع. يريد تسجيل الدخول كأحد المستخدمين، لكنه لا يستطيع - الموقع يتطلب كلمة مرور، ولا يقبل التجزئة.

يمكنك استعادة كلمة المرور من التجزئة، على سبيل المثال، باستخدام القوة الغاشمة (توجد أيضًا جداول قوس قزح، لكنها لا تتعلق بها الآن، وجوهرها يتلخص في نفس الشيء - حساب التجزئة لكلمات مرور المرشح). نأخذ مرشح كلمة المرور، على سبيل المثال، "superbit"، ونحسب مجموع التجزئة الخاص به، ونقارنه بمجموع التجزئة الموجود - إذا كانا متطابقين، فإن كلمة المرور للمستخدم هي "superbit"، وإذا لم يكن الأمر كذلك، فإننا نأخذ مرشح كلمة المرور التالية، على سبيل المثال، “dorotymylove”، نحسب لها مجموع التجزئة، ونقارنها مع تلك التي تعلمناها من قاعدة بيانات الموقع، إذا كانت متطابقة، فإننا نعرف كلمة المرور، وإذا لم تكن كذلك، نستمر أكثر.

يمكن إجراء هذه العملية (البحث عن التجزئات) باستخدام معالج مركزي؛ وهناك العديد من البرامج التي يمكنها القيام بذلك. ولكن لوحظ أنه من الأسرع بكثير تكرار التجزئة باستخدام بطاقة الفيديو. بالمقارنة مع وحدة المعالجة المركزية، فإن استخدام وحدة معالجة الرسومات يزيد من سرعة البحث بعشرات أو مئات أو آلاف المرات أو أكثر! وبطبيعة الحال، كلما تم البحث عن التجزئات بشكل أسرع، زاد احتمال نجاح الاختراق.

بطاقات الفيديو الشائعة هي AMD وGeForce وIntel HD Graphics. ليس من الممكن دائمًا الحصول على الكثير من رسومات Intel HD؛ فهي ليست قوية بشكل خاص ولا يتم شراؤها بشكل منفصل - لذلك لن نتوقف عندها كثيرًا.

الاختيار الرئيسي هو بين AMD وGeForce. تعد بطاقات الفيديو GeForce أكثر شيوعًا. لقد أثبتوا أنفسهم في المباريات، ولديهم جيش كبير من المشجعين. لكن AMD أكثر ملاءمة لتجزئة القوة الغاشمة، بغض النظر عن مدى إحباطها لمحبي GeForce. تعرض بطاقات الفيديو AMD من فئة السعر المتوسط نفس النتائج تقريبًا مثل بطاقات الفيديو GeForce من الفئة العليا. أولئك. بدلاً من جهاز GeForce واحد متطور، يمكنك شراء 2 AMD بسعر أرخص والحصول على سرعة تعداد تجزئة أعلى.

لقد أعادت التفكير في هذه اللحظة. بمقارنة البيانات والأسعار في المتاجر عبر الإنترنت، توصلت إلى استنتاج مفاده أنه لا يوجد فرق. تعد Top GeForces أقوى بمرتين من أفضل Radeons. والسعر حوالي الضعف. بالإضافة إلى أنك تحتاج إلى معرفة أن برامج تشغيل AMD لها علاقة مؤلمة للغاية مع معظم توزيعات Linux. حاليًا، يدعم hashcat على Linux فقط AMDGPU-Pro، الذي يدعم فقط بطاقات الرسومات الأحدث. وحتى إذا كنت تخطط لشراء جهاز كمبيوتر باستخدام بطاقة فيديو AMD جديدة، فقم أولا بفحص قائمة توزيعات Linux المدعومة - فهي قصيرة، فمن الممكن أن نظام التشغيل الخاص بك ليس هناك.

بشكل عام، ربما كانت Radeons في وقت ما أفضل حقًا من GeForces فيما يتعلق بكلمات المرور الغاشمة؛ وقد تم تثبيت برامج تشغيل AMD في Linux بأمر واحد، ولكن هذا ليس هو الحال الآن. إذا كنت أقوم ببناء جهاز كمبيوتر أو شراء جهاز كمبيوتر محمول الآن، فسوف أختار نماذج مع GeForce.

ستكون هناك حاجة للتكرار على التجزئة:

- عند اختبار تطبيقات الويب للاختراق (أحيانًا)؛

- عندما يتم اختراق شبكة Wi-Fi (دائمًا تقريبًا)؛

- عند كسر كلمة مرور الأقراص المشفرة والمحافظ والملفات والمستندات المحمية بكلمة مرور وما إلى ذلك) (دائمًا).

كبش

فقط عند استخدام برنامج واحد واجهت نقصًا في ذاكرة الوصول العشوائي. هذا البرنامج هو IVRE. بالنسبة لمعظم المواقف الأخرى، يجب أن تكون ذاكرة الوصول العشوائي (RAM) لجهاز كمبيوتر متوسط أو حتى منخفض الطاقة كافية لتشغيل أي تطبيق تقريبًا في سلسلة رسائل واحدة.

إذا كنت تخطط لاستخدام نظام التشغيل للاختراق في جهاز افتراضي، فمن الأفضل في هذه الحالة الاهتمام بكمية كافية من ذاكرة الوصول العشوائي.

متطلبات ذاكرة الوصول العشوائي (RAM) للأجهزة الافتراضية:

- Arch Linux مع واجهة المستخدم الرسومية - 2 غيغابايت من ذاكرة الوصول العشوائي للعمل المريح للغاية

- Kali Linux مع واجهة المستخدم الرسومية - 2 غيغابايت من ذاكرة الوصول العشوائي للتشغيل العادي

- Kali Linux مع واجهة المستخدم الرسومية - 3-4 غيغابايت من ذاكرة الوصول العشوائي للعمل المريح للغاية

- أي نظام Linux بدون واجهة رسومية - حوالي 100 ميجابايت للنظام نفسه + المقدار الذي ستستهلكه البرامج التي تقوم بتشغيلها

- أحدث إصدارات Windows - 2 غيغابايت فقط للبدء (الكثير من حالات التباطؤ)

- أحدث إصدارات Windows - 4 جيجابايت أو أكثر للعمل المريح.

على سبيل المثال، لدي 8 غيغابايت على نظامي الرئيسي، وقد خصصت 2 غيغابايت من ذاكرة الوصول العشوائي لـ Arch Linux و Kali Linux، وأقوم بتشغيلهما (إذا لزم الأمر) في وقت واحد وأعمل بشكل مريح فيها. إذا كنت تخطط لاستخدام نظام التشغيل للاختراق في الأجهزة الافتراضية، فإنني أوصي بوجود ما لا يقل عن 8 غيغابايت - وهذا يكفي لتشغيل نظام واحد أو نظامين بشكل مريح، ومعظم البرامج موجودة على هذه الأنظمة.

ومع ذلك، إذا كنت تخطط لتشغيل العديد من البرامج (أو برنامج واحد في العديد من المواضيع)، أو إذا كنت ترغب في إنشاء جهاز كمبيوتر افتراضي من عدة أجهزة افتراضية، فلن تكون 16 غيغابايت زائدة عن الحاجة (أخطط لزيادة هذه المساحة إلى 16 غيغابايت على جهازي الكمبيوتر المحمول، ولحسن الحظ هناك فتحتان فارغتان).

من غير المرجح أن يكون أي شيء يزيد عن 16 غيغابايت من ذاكرة الوصول العشوائي مفيدًا لك أثناء عملية الاختراق.

وحدة المعالجة المركزية

إذا كنت ستقوم باستخدام القوة الغاشمة وتفعل ذلك باستخدام معالج مركزي وليس بطاقة رسومات، فكلما كان المعالج أقوى، زادت سرعة القوة الغاشمة. كما أن المعالج القوي الذي يحتوي على عدد كبير من النوى سيسمح لك بالعمل في الأجهزة الافتراضية براحة أكبر (أقوم بتخصيص مركزين لكل جهاز افتراضي مزود بواجهة رسومية).

الغالبية العظمى من البرامج (باستثناء تلك التي تتكرر عبر التجزئة) لا تتطلب طاقة المعالج.

الأقراص الصلبة

لا توجد متطلبات خاصة. بطبيعة الحال، يكون العمل مع SSD أكثر متعة.

كمبيوتر Pentester على VPS/VDS

حسنًا، "بالإضافة إلى ذلك"، يسمح لك VPS بتنظيم خادم الويب الخاص بك، أو خادم البريد، أو تخزين الملفات، أو السحابة للتعاون، أو ownCloud، أو VPN، أو أي شيء يمكن أن يفعله Linux باستخدام IP أبيض. على سبيل المثال، قمت بتنظيم مراقبة الإصدارات الجديدة من البرامج (على نفس VPS حيث https://suip.biz/ru/ - لماذا تدفع مرتين): https://softocracy.ru/

يتيح لك VPS تثبيت جهاز كمبيوتر مزود بواجهة سطر أوامر وبيئة سطح مكتب رسومية. كما يقولون، "الذوق واللون..." جميع العلامات مختلفة، لكنني شخصيًا أعارض بشدة تثبيت نظام تشغيل مع بيئة سطح مكتب رسومية كخادم. فقط لأنها باهظة الثمن - للعمل المريح، تحتاج إلى شراء بطاقات التعريفة مع 2+ غيغابايت من ذاكرة الوصول العشوائي. وحتى هذا قد لا يكون كافيًا، اعتمادًا على البرامج قيد التشغيل وعددها.

على جهاز ARM، أوصي بتثبيت نظام تشغيل بدون بيئة سطح مكتب رسومية واختيار الأجهزة الأكثر قوة من بين الأجهزة. يمكن أن تكون النتيجة مساعدًا غير مرئي تقريبًا، لا ينام أبدًا ويقوم دائمًا بشيء ما من أجلك، بينما لا يستهلك أي كهرباء تقريبًا. إذا كان لديك عنوان IP مباشر، فيمكنك تثبيت خادم ويب أو خادم بريد وما إلى ذلك عليه.

لينكس أو ويندوز للقرصنة؟

معظم البرامج المستخدمة في عملية الاختراق من Linux هي برامج مشتركة بين الأنظمة الأساسية وتعمل بشكل رائع على نظام Windows. الاستثناءات الوحيدة هي برامج Wi-Fi. والمشكلة ليست في البرامج نفسها (Aircrack-ng، على سبيل المثال، عبارة عن مجموعة من البرامج عبر الأنظمة الأساسية التي تأتي مع الثنائيات الرسمية لنظام التشغيل Windows)، ولكن في وضع مراقبة محول الشبكة في Windows.

يتمتع Windows بإمكانياته الخاصة، فهناك Cygwin، الذي يمكنه فعل الكثير مما يستطيع سطر أوامر Linux القيام به. ليس لدي أدنى شك في أن هناك عددًا كبيرًا من المخترقين الذين يستخدمون Windows. في النهاية، الشيء الرئيسي ليس ما هو نظام التشغيل المثبت، ولكن فهم الجوانب الفنية، وفهم الشبكة وتطبيقات الويب وأشياء أخرى، وكذلك القدرة على استخدام الأدوات.

يتمتع أولئك الذين يختارون Linux كنظام أساسي لنظام التشغيل للقرصنة بالمزايا التالية:

- هناك العديد من مجموعات التوزيع الجاهزة حيث يتم تثبيت البرامج المتخصصة المقابلة وتكوينها. إذا قمت بتثبيت كل هذا وتكوينه على نظام التشغيل Windows، فقد يتبين أنه من الأسرع التعامل مع Linux.

- عادةً ما يتم تشغيل تطبيقات الويب والخوادم المختلفة ومعدات الشبكات التي يتم اختبارها أو تعتمد على Linux أو شيء مشابه. من خلال إتقان نظام التشغيل Linux وأوامره الأساسية، فإنك تتعلم في نفس الوقت "الهدف" من إجراء عملية الاختراق: تكتسب المعرفة حول كيفية عمله، والملفات التي قد تحتوي على معلومات مهمة، والأوامر التي يجب إدخالها في الصدفة الناتجة، وما إلى ذلك.

- عدد التعليمات. جميع الكتب الأجنبية عن الاختراق (لم أر أي كتب محلية) تصف العمل على وجه التحديد في Linux. بالطبع، يمكنك التكهن بالأوامر ونقلها إلى Windows، لكن الجهد المبذول لجعل كل شيء يعمل كما ينبغي قد يكون مساويًا للجهد المطلوب لإتقان Linux.

- حسنا، واي فاي. في نظام التشغيل Linux، إذا كانت بطاقة الشبكة الخاصة بك تدعم ذلك، فلا توجد مشكلة في وضع الشاشة.

Kali Linux هو خليفة توزيعة اختبار الأمان BackTrack، وهو يعتمد على Debian Linux ويحتوي حاليًا على أكثر من 600 أداة مساعدة للأمان. وهي تهدف في المقام الأول إلى اكتشاف نقاط الضعف وأخطاء التكوين.

يستخدم Kali Linux 2017 (يمكنك تنزيل الإصدارين 32 و64 بت من صفحة المشروع الرسمية)، والذي تم إصداره مؤخرًا، غلاف Gnome 3. بفضل التحديث، أصبحت قاعدة Debian والأدوات المثبتة مسبقًا متوفرة تصبح أكثر أهمية.

يمكن لأولئك الذين لا يحبون الكميات الكبيرة تنزيل الإصدار الأدنى من Kali Linux باستخدام واجهة المستخدم الرسومية Xfce. إنها تحتاج إلى مساحة صغيرة جدًا، ولكنها لا تحتوي على جميع المرافق. يمكنك استخدام Kali Linux كنظام مباشر من قرص DVD أو محرك أقراص USB المحمول، وتثبيته بشكل مريح تمامًا. يجب على أي شخص سيستخدم النظام المباشر إدخال كلمة مرور الجذر "toor".

العثور بسرعة على أدوات القراصنة

Kali Linux: توزيعة مصممة لتعقب المشكلات الأمنيةمباشرة بعد الإطلاق الأول، أظهر Kali Linux نفسه على أنه توزيعة Linux رائعة. يتم توفير الوصول السريع إلى أدوات الأمان من خلال عنصر "التطبيقات" في الزاوية اليسرى العليا. هناك 13 فئة من المرافق المدرجة هناك.

بالإضافة إلى ذلك، هناك أيضًا عنصر "التطبيقات المعتادة"، حيث توجد الأدوات "المعتادة" مثل المحرر والمتصفح والآلة الحاسبة. بعد النقر على فئة الأداة المساعدة، يعرض كالي التطبيقات العشرة الأكثر استخدامًا في تلك المنطقة. تسرد القائمة جميع أدوات المسح والأمان المساعدة الأخرى، مرتبة حسب الترتيب الأبجدي.

تعليمات كالي لينكس: الخطوات الأولى

يحتوي التوزيع على عدد كبير من الأدوات المساعدة للمتسللين

يحتوي التوزيع على عدد كبير من الأدوات المساعدة للمتسللين قبل استخدام الأدوات المساعدة، يجب عليك تكييف Kali Linux مع احتياجاتك الخاصة. ينبثق الشريط الجانبي الموجود على الجانب الأيسر من الشاشة تلقائيًا عند تحريك الماوس فوق الحافة المقابلة لسطح المكتب. ومع ذلك، فإنه يختفي بنفس السرعة. يمكن لأي شخص ينزعج من هذا الوميض إيقاف تشغيله باستخدام الأداة المساعدة Tweak.

بالنسبة لمصادقة SSH، يجب عليك "معرفة" ذلك باستخدام مفتاح SSH العام الخاص بك. بديل لهذا: يمكنك التكوين عبر " grep الجذر /etc/ssh/sshd_config"والأمر" PermitRootLogin بدون كلمة مرور» آلية أمان مدمجة. بعد ذلك، تحتاج إلى إعادة تشغيل خادم SSH.

تظهر تحديثات دبيان عدة مرات في اليوم. ولذلك، لديك الفرصة لتنزيل هذه التحديثات كل يوم أيضًا. يتم تنفيذ هذه العملية بسهولة من خلال " الرابطة بين الحصول على التحديث" وبعد ذلك " apt-get dist-upgrade».

صورة:الشركات المصنعة

يرى الكثير من الناس أنه نظام تشغيل "متسلل". وينظر إلى المتسللين أنفسهم، وخاصة بين الشباب، بإعجاب. وهذا ما يفسر اهتمام الشباب بالكالي لينكس. يحاولون تثبيته وتشغيله ولديهم الكثير من الأسئلة "الطفولية". لا بد من الإجابة على هذه الأسئلة مهما كانت بسيطة أو ساذجة أو غير صحيحة. بالنسبة لي شخصيًا، فإن سلوك الأشخاص "ذوي الخبرة" الذين يجيبون على مثل هذه الأسئلة بـ "لماذا تحتاجها؟"، "العطلات المدرسية مرة أخرى؟"، "هل يجب أن يتم حظرك لمثل هذه الأسئلة الغبية؟" إلخ. المنتديات التقنية الروسية مليئة بهذه الوقاحة. أنا لا أسمح لنفسي ولن أسمح للآخرين بالقيام بذلك على FreeForum.biz. من المؤكد أن الجميع، بغض النظر عن مدى تخصصهم الآن، بدأوا بدراسة الأساسيات، وبدأوا بأسئلة "الأطفال". أولئك الذين لا يطرحون أسئلة بسيطة لن يعرفوا الإجابات في النهاية.

يثير إعداد Kali Linux وتشغيله أيضًا تساؤلات بين مستخدمي Linux المتقدمين. لكن هذه الأسئلة معقدة أو إبداعية. ومن ناحية، أريد مساعدة جميع المبتدئين (بما أنني كنت واحدًا منهم)، ولكن من ناحية أخرى، لا أريد أن أنزل إلى مستوى الحضانة تمامًا. وفي نهاية المطاف، فإن الإجابة على الأسئلة التافهة ليست مثيرة للاهتمام ولا مضيعة للوقت.

لذلك، بالنسبة لجميع المتسللين المبتدئين، قمت بإعداد قائمة بما تحتاج إلى تعلمه. في كل نقطة، سأحاول شرح سبب حاجتك إلى معرفتها.

1. أساسيات لغات البرمجة

1.1 HTML

في الواقع، HTML ليست حتى لغة برمجة، ولكنها لغة ترميزية، أي. يتم استخدامه تقريبًا لتنسيق النص.

كيف يمكن أن تساعد القراصنة المبتدئين؟ سأعطيك مثالي الشخصي. أحد مزودي خدمة الإنترنت الذين استخدمت خدماتهم (مزود محلي بشبكة مدينة منزلية) كان لديه (ربما لا يزال لديه - لا أعرف، لقد تركت هذا المزود منذ وقت طويل) موقعه الإلكتروني الخاص وخدماته الخاصة للمستخدمين. في أوائل العقد الأول من القرن الحادي والعشرين، كان هذا ذا صلة - فقد تم دفع حركة المرور على الإنترنت (الخارجية)، لذلك حاول الجميع استخدام الموارد المحلية. كانت هذه الموارد بالتأكيد تحظى بشعبية كبيرة. واحدة من الأكثر شعبية هي مشاركة الملفات. بسبب سوء الاستخدام المستمر من قبل المستخدمين (على سبيل المثال، زميل الدراسة ماشا، "خلع ملابسه" باستخدام Photoshop)، أدخل مالك خدمة استضافة الملفات كلمة مرور إلزامية. تم إنشاء كلمة المرور هذه تلقائيًا ولا يمكن تضمينها في تعليق الملف. لذلك، أظهر تحليل نموذج إرسال الملف وبعض التجارب معه أن كلمة المرور موجودة في أحد الحقول المخفية للنموذج، والتي يمكن تحريرها بالطبع. لم يتم التحقق من كلمة المرور هذه بواسطة أي شيء على الخادم. ونتيجة لذلك، من خلال حفظ نموذج تنزيل ملف على جهاز الكمبيوتر الخاص بك وتعديله قليلاً، تمكنا من التأكد من إمكانية تنزيل الملفات مرة أخرى دون كلمة مرور. يمكن استخدام هذا النموذج من قبل أي عميل للمزود. وفي وقت لاحق، قام الموفر "بإغلاق" الثغرة وبدأ في التحقق من كلمة المرور. ومع ذلك، باستخدام نفس المعالجات البسيطة، كان من الممكن التأكد من تحميل الملفات دائمًا بكلمة مرور "قياسية" ("0000"، على ما يبدو)، بالإضافة إلى إمكانية كتابة كلمة المرور هذه في تعليق على الملف.

أولئك الذين هم على دراية بأساسيات HTML على الأقل يفهمون تمامًا ما أتحدث عنه. وبالنسبة للآخرين، فهو مجرد خطاب صيني.

مثال جديد آخر. في اليوم الآخر (11 فبراير 2015)، تم اكتشاف ثغرة في قالب WordPress، والتي تسمح لك بتحميل الملفات المشتقة إلى الخادم. وصف هذا الموضوع. الملف الضعيف في هذا الموضوع هو admin/upload-file.php. لقد بحثت في هذا الموضوع ووجدت هذا الملف. الملف قصير جداً، لذا سأقدمه كاملاً:

هذا الملف موجود بلغة PHP، ولكن للاستفادة من هذه الثغرة الأمنية، يتعين عليك إنشاء نموذج إرسال الملف بتنسيق HTML.

لذا، فأنت بحاجة إلى معرفة لغة HTML من أجل: أ) البحث عن نقاط الضعف؛ ب) استغلال نقاط الضعف. هناك أيضًا المزيد من المهام المتقدمة التي تتطلب معرفة HTML، ولكن دعنا نتوقف عند هذا الحد.

1.2 PHP

لقد قدمت أعلاه محتويات ملف صغير مكتوب بلغة PHP. يحتوي هذا الملف على خلل لدرجة أنه لم يعد يهم مدى جودة تكوين الخادم، أو ما إذا كان هناك جدار حماية للملفات، وما إلى ذلك. إذا استخدم شخص ما هذا الموضوع، فإن موقع الويب الخاص بهذا الشخص يكون تحت سيطرتنا الكاملة (وإذا تم تكوين الخادم/الاستضافة بشكل ملتوي، فسيكون الكمبيوتر بالكامل تحت سيطرتنا). ولكن لفهم هذا، عليك أن تعرف على الأقل القليل من لغة PHP.

لاستخدام برمجيات إكسبلويت جاهزة كتبها شخص آخر، مرة أخرى، تحتاج إلى معرفة أساسيات PHP على الأقل حتى تتمكن من معرفة مكان كتابة عنوان الموقع والمتغيرات الأخرى، وكيفية تشغيل هذا البرنامج النصي بشكل عام.

1.3 ماي إس كيو إل

عادةً ما تكون الأشياء الأكثر إثارة للاهتمام موجودة في قواعد البيانات. لفهم كيفية استخدام حقن MySQL، عليك أن تعرف ما هو حقن MySQL. لفهم جوهر حقن MySQL، عليك أن تعرف ما هي استعلامات MySQL، وما هو بناء جملة هذه الاستعلامات، وما هي بنية قاعدة البيانات، وكيف يتم تخزين البيانات، وما هي الجداول، وما إلى ذلك.

بشكل عام، النقاط الثلاث الأولى، بالإضافة إلى الأفكار حول أجهزة مواقع الويب، تكون أسهل في الفهم إذا تعلمت كيفية إنشاء مواقع الويب وليس "اختراقها". ادرس بهدف القيام بشيء إيجابي. هناك مفارقة في هذا، لأنه بنفس الطريقة، لكي تتعلم كيفية حماية تطبيقات الويب جيدًا، عليك أن تتعلم كيفية اختراقها! فقط من خلال القدرة على النظر إلى تقنيات الويب من خلال عيون المتسلل، يمكنك اكتساب خبرة لا تقدر بثمن. الأمر نفسه ينطبق على مواقع الويب، فمجرد تعلم وظائف اللغة وأساسياتها ليس له فائدة تذكر. يجب أن تصبح مطور ويب حتى تتمكن من فهم خصوصيات وعموميات موقع الويب.

1.4 جافا سكريبت، مسج

على أقل تقدير، عليك أن تعرف أن مواقع الويب يتم التحكم فيها بواسطة JavaScript. في الواقع، في بعض المواقع التي لا تسمح لك بتحديد (و/أو نسخ) المحتوى، فإنها لا تسمح لك بتنزيل ملف، أو تحتاج فقط إلى تعطيل JavaScript لجعل كل هذا ممكنًا.

حسنًا، لتعطيل JavaScript، عليك أن تعرف: أ) في أي الحالات تعتمد عليها عملية (حماية) الموقع؛ ب) كيفية توصيل JavaScript وبأي طرق يمكن حظر البرامج النصية.

يمكنك تقديم الكثير من الأمثلة على حماية النماذج غير الناجحة باستخدام JavaScript (أتذكر النموذج الموجود على موقع FSB في الاتحاد الروسي - من أجل إرساله، يجب عليك ملء مائة حقل (جواز السفر، التسجيل، إلخ. )، ولكن من خلال أبسط التلاعبات، يمكن التحايل على هذا "القيد" (كان هذا منذ وقت طويل، ومن المحتمل جدًا أنهم قاموا بتصحيح نموذج التعليقات)).

2. أساسيات الشبكات وخوادم الويب والمواقع الإلكترونية

2.1 تصميم الشبكة

أنت بالتأكيد بحاجة إلى معرفة بنية الشبكات: ما هو عنوان IP، وما الذي يسمح لك بتحديد مستخدم الإنترنت، وكيفية إخفاء IP الخاص بك، وما هو الوكيل، وما هو TOR، وما هو المجال، والمنافذ، وما إلى ذلك .

تحتاج إلى معرفة ما سبق في البداية، على الأقل حتى تتمكن من فهم النصوص والتعليمات الأساسية للكمبيوتر. وأيضًا لإدراك حقيقة أن إخفاء الهوية على الإنترنت أمر سريع الزوال.

ستساعدك المعرفة المتقدمة حول بناء الشبكات على إجراء عمليات فحص فعالة باستخدام برامج خاصة في المستقبل.

2.2 فهم تصميم وتشغيل خادم الويب

كما في الفقرات السابقة، سأبدأ بمثال بسيط (بالمناسبة، حديث جدًا). عند زيارة أحد الخوادم، تم اكتشاف أن إعدادات الخادم تسمح لك بعرض محتويات الدلائل (قائمة الملفات). تم العثور على phpMyAdmin على الخادم، لكن كلمات المرور القياسية لم تتطابق معه. أثناء التجول في الأدلة في محاولة للعثور على نصوص برمجية ضعيفة (توجد نصوص مكتوبة ذاتيًا لمعالجة سجلات المستشفيات وتوزيع "الأرقام")، تم العثور على ملف نصي (!) يحتوي على سطر واحد بكلمتين مفصولتين بفاصلة. كما اتضح فيما بعد، كان هذا هو اسم تسجيل الدخول وكلمة المرور لـ phpMyAdmin. قاعدة البيانات، كما يقولون، هي ملكنا بسبب الغباء السريري للمطور، ولكن لكتابة ملفك إلى الخادم، كنت بحاجة إلى معرفة هذا الخادم. على سبيل المثال، تحتاج إلى معرفة المسار المطلق حيث سيتم تسجيل الرسالة. لمعرفة المسار المطلق، تحتاج على الأقل إلى معرفة بنية الدليل لخادم Apache.

إنشاء جدول `shell` (`نص نصي` ليس فارغًا) COMMENT = "جدول للتضمين"؛ أدخل في قيم ``shell` (`النص البرمجي`) (""); حدد البرنامج النصي من `shell` إلى الملف الخارجي "C://Apache24/htdocs/shell.php"؛ DROP TABLE `shell`؛

ما أحاول قوله بهذا المثال ليس أنك بحاجة إلى تعلم بنية Apache. أريد أن أقول أنه بدون معرفة كيفية عمله، حول المبادئ العامة لكيفية عمل خادم الويب، ستواجه باستمرار عدم القدرة على "الترويج" الكامل للثغرة الأمنية، حتى لو تم العثور عليها بالفعل.

هل تتذكر ما قلته عن لغات البرمجة وفهم كيفية عمل مواقع الويب؟ لفهم العمق الكامل، عليك أن تصبح مطور ويب بنفسك. لفهم خادم الويب، تحتاج إلى قراءة الكتب ليس عن اختراق خادم الويب، ولكن عن صيانته. أولئك. عليك أن تصبح مسؤول النظام بنفسك، وسيأتي الوعي بنقاط الضعف في الاتجاهات التي تحتاج إلى "الحفر" فيها عند محاولة اختراق خادم الويب، من تلقاء نفسه.

2.3 فهم تصميم وتشغيل المواقع

بشكل عام، سيتضح الكثير عند دراسة لغات البرمجة لتطبيقات الويب.

لمواصلة التعرف على تصميم مواقع الويب، يُنصح بالحصول على خبرة في العمل مع أنظمة إدارة المحتوى الشائعة والمحركات والبرامج النصية الشائعة. تعرف على كيفية عمل المكونات الإضافية والموضوعات، ومكان تواجدها، والملفات التي قد تكون ذات أهمية، وما إلى ذلك.

على سبيل المثال، معرفة بسيطة للغاية أنه لإضافة صورة إلى موقع يقع في دليلين أعلى فيما يتعلق بملف .htm، يمكنك استخدام البناء ./../../، أي. على سبيل المثال

هذه المعلومات التي تبدو مبتذلة للغاية سمحت لنا بإنشاء "اختراق" بسيط للغاية ولكنه فعال بشكل مدهش

إذا ($مقبض = opendir("./../../../../../../../../..")) ( while (false !== ($entry = readdir($handle))) ( if ($entry != "." && $entry != "..") ( echo "$entry

"; ) ) مغلق($handle); )

عندما اكتشفت ذلك بنفسي، كنت لا أزال أستخدم الاستضافة المجانية (اسم نطاق الشركة كان holm.ru أو holms.ru - كما قاموا بتوزيع نطاقات المستوى الثالث مثل *.h7.ru، *.h10.ru، أي الأرقام هناك تغيير تسلسلي مع امتلاء الخوادم).

لقد قمت بتطبيق هذه الأسطر القليلة التي قدمتها أعلاه مباشرة واتضح أنه يمكنني تجاوز حدود المجلد المخصص لي. لقد أتاح لي البرنامج النصي المُحسّن قليلاً ليس فقط عرض جذر الخادم، ولكن أيضًا الدخول إلى المجلدات التي رأيتها وفتح الملفات للعرض. وكانت النتيجة مذهلة! لقد تعلمت الكثير عن مواقع الآخرين. الاكتشاف الرئيسي هو أن نسبة "المواقع العادية" إلى المواقع "غير الطبيعية" (الاحتيالية، التي لا معنى لها، الفارغة فقط) ليست لصالح المواقع "العادية". لقد صادفت "مواقع المواعدة" (ما زلت أصادفها أحيانًا) حيث يكون "الغلاف" جميلًا جدًا - الصفحة الرئيسية، مع أشخاص لطيفين يبدو أنهم مستخدمون للموقع بالفعل. وإذا كنت ترغب في البدء في التواصل معهم، فأنت بحاجة إلى التسجيل وإدخال شيء ما هناك أو الدفع. لكن في الحقيقة لا يوجد شيء آخر داخل الموقع سوى هذه الصور العشر. لقد أصبح هذا الآن واضحًا للجميع، ولكن ذات مرة قمت بدراسة الاحتيال عبر الإنترنت بهذه الطريقة تمامًا.

لكن الشيء الأكثر روعة الذي اكتشفته هو المواقع التي تتضمن أسماء نطاقاتها كلمة mail. "من الخارج"، تتكون هذه المواقع من صفحة واحدة، مطابقة تمامًا لصفحة تسجيل الدخول إلى mail.ru. ولكن كان هناك العديد من الملفات في الداخل، وكان أحدها دائمًا عبارة عن مجموعة من أزواج كلمات المرور لتسجيل الدخول. أولئك. قام شخص ما، تحت ذرائع مختلفة (انظر إلى بطاقة بريدية، على سبيل المثال)، بإغراء المستخدمين إلى هذه الصفحة، وقام المستخدمون المطمئنون بإدخال بياناتهم وانتهى الأمر بالفعل مع المتسلل.

كان هناك العديد من الحسابات المخترقة (جمعت أكثر من مائة من جميع المواقع). في حوالي نصف الحالات، لم تكن كلمة المرور متطابقة (تمكن المستخدم من تغييرها)، أو كان صندوق البريد فارغًا تمامًا (اشتبه المستخدم في شيء ما وحذف جميع الرسائل). لكن عندما أتذكر النصف الثاني، لا أزال أعاني من التخمين: عندما يعتقد الناس أن أحدًا لن يكتشف ذلك، هل هم حقًا غريبو الأطوار أم أنني محظوظ بالاختيار؟ من بين الصناديق المثيرة للاهتمام، احتوى العديد منها، بطريقة أو بأخرى، على مراسلات حول تبادل الصور الحميمة، والمحادثات "تحت الحزام"، وتم التطرق إلى موضوع القاصرين في جزء كبير منه. ما زلت أتذكر صورة رجل يرتدي الزي النسائي (الجوارب والطقم بالكامل) أرسلها إلى امرأة مهتمة بالنساء (أقنعه الرجل بأنه امرأة) لترسلها " عارية" في المقابل. ما هي الأطوال التي ترغب في الذهاب إليها لرؤية صورة امرأة عارية؟ 🙂

من المحتمل جدًا أن تكون هذه بعض إجراءات التحقيق، وطريقة للحصول سرًا على معلومات من الأفراد الذين لفتوا انتباه ضباط إنفاذ القانون. ما زلت أرفض الاعتقاد بأن معظم الناس (أو على الأقل كتلة كبيرة) هم هكذا.

من الصعب أن نختلف مع فيكتور بيليفين

إن الأمر فقط هو أن مجمع روح شخص آخر نادرًا ما يبدو جذابًا عند الفحص الدقيق.

3. أساسيات نظام التشغيل لينكس

كلما عرفت المزيد عن Linux، كلما كان ذلك أفضل. فقط لأن عددًا كبيرًا من خوادم الويب على الإنترنت يستخدم Linux كنظام تشغيل خاص بهم.

لقد أخبرت حالتي حول تجاوز الدليل المخصص لي في الاستضافة. مع مضيف آخر، تمكنت من الدخول إلى الدليل الجذر لنظام الملفات (ولكن تبين أن المواقع غير قابلة للوصول، حيث تم تسجيل الحقوق في المجلدات بشكل صحيح). وتخيل الموقف: أنا في عجلة من أمري حول مجلدات الخادم، لأنني بحاجة إلى الاستيلاء بسرعة على شيء ذي قيمة، وكلمات المرور مختلفة، وما إلى ذلك. أين يمتلك Linux كل شيء؟ ما هي الأدلة التي يجب أن أذهب إليها وما هي الملفات التي يجب تنزيلها؟ لم أكن على علم تماما Linux والاستنتاج الرئيسي الذي توصلت إليه بنفسي بعد تلك الحادثة هو أنك بحاجة إلى فهم Linux، وإلا فلا توجد طريقة أخرى.

تعمل العديد من برامج تحليل اختراق الشبكات والمواقع الإلكترونية على نظام التشغيل Linux. أنت بحاجة إلى معرفة كيفية التثبيت وكيفية التشغيل (إذا كان برنامج وحدة تحكم).

بشكل عام، في نظام تشغيل غير عادي، لا يعرف المستخدمون أحيانًا كيفية نسخ ملف، أو كيفية فتحه، أو كيفية تثبيت برنامج جديد، أو "أين يوجد محرك الأقراص D"، وما إلى ذلك. بشكل عام، تعلم نظام Linux بمختلف جوانبه.

وابدأ دراستك ليس باستخدام Kali Linux، ولكن على سبيل المثال باستخدام Linux Mint.

كالي لينكس ليس مناسبًا جدًا للمبتدئين. حتى نظام Linux Mint الصديق قد يواجه مشكلات في الاستخدام العادي. ماذا يمكننا أن نقول عن كالي لينكس. يمكن لجميع البرامج المتوفرة في Kali Linux أن تعمل بشكل مثالي على الإصدارات الأخرى من Linux. أوصي بهذا: استخدم Linux Mint باعتباره نظام التشغيل الرئيسي، وبعد تعلم برامج جديدة، قم بتثبيتها في Linux Mint، أو استخدم Kali Linux كجهاز افتراضي (نظام تشغيل ثانٍ).

الكلمات الأخيرة

لقد قدمت عدة أمثلة من تجاربي في تجاوز القيود والاختراق. كم منهم استخدمت كالي لينكس؟ لا أحد. أتذكر جيدًا معرفتي الأولى بسلف Kali Linux - لقد قمت بتثبيته على جهاز كمبيوتر افتراضي، ونظرت إلى القائمة (كانت هناك أسماء إنجليزية غير مفهومة)، وحاولت تشغيل بعض البرامج (كان سطر الأوامر مفتوحًا دائمًا تقريبًا)، وأدركت ذلك لم يكن هناك شيء واضح هنا على الإطلاق، أغلق كل شيء وحذفه.

تعلم لغات البرمجة (PHP، MySQL، HTML)، التقنيات الجديدة، Linux، تصميم وتشغيل السيرفرات. حاول أن تفكر بطريقة إبداعية (كيفية إنشاء موقع ويب، وكيفية صيانة الخادم، وكيفية العمل بفعالية في Linux) وسيأتي فهم العمليات الأساسية من تلقاء نفسه. وهذه (المعرفة والفهم للعمليات الجارية) هي الثروة الرئيسية للهاكر. لا حاجة للتعثر في كالي لينكس. إن تعلم Kali Linux دون معرفة ما ذكرته أعلاه يشبه بناء منزل بدون أساس.