عمل بحثي في علوم الكمبيوتر حول موضوع "البرمجة البديهية. العمل البحثي في علوم الكمبيوتر

يعرض هذا القسم الموضوعات الأكثر إثارة للاهتمام في العمل البحثي. تم تجميع القائمة من قبل هيئة الدولة للمعلومات العلمية والتقنية (GRNTI)، والتي تم تطويرها من قبل اللجنة المشتركة بين الإدارات المعنية بالتصنيف والمركز العلمي والتقني لرئيس الجامعة.

هذا القسم مخصص لتكنولوجيا المعلومات (20.00.00 علوم الكمبيوتر) ويتم تجميعه بناءً على تحليل المنشورات العلمية من قبل الباحثين في المنشورات الدولية الرائدة.

يتم تحديث القسم باستمرار. تاريخ آخر تحديث: 07/3/2017

موضوعات مثيرة للاهتمام للعمل البحثي في علوم الكمبيوتر

الأسئلة العامة لعلوم الكمبيوتر 20/01/00

- مجمعات الحاسوب لأغراض خاصة.

- الجمع بين التحسين وتنفيذه.

- طريقة القوباء المنطقية (الخوارزمية).

- تطبيق تكنولوجيات المعلومات في مختلف مجالات النشاط (التعليم والتعدين وتكرير النفط وغيرها).

- تصنيف فلين (التصنيف).

- عصر "الذكية". المشاكل والميزات وآفاق التطوير.

- الويب 4.0 (Web 3.0) مقارنة بالمفاهيم السابقة.

تنظيم الأنشطة الإعلامية 20.15.00

- المؤسسات الافتراضية. تنظيم إدارة المؤسسات الافتراضية.

- أنظمة التدريب الافتراضية وأجهزة المحاكاة.

- الذكاء الاصطناعي. النماذج والتصميم والتطوير.

- تطبيق نماذج الأتمتة الحديثة (النمذجة الرياضية، نمذجة العمليات، الشبكات العصبية، طريقة الرسم البياني، إلخ).

مصادر المعلومات الوثائقية 20.17.00

- نظم تدفق الوثائق في المؤسسات الحديثة.

- حقوق النشر. مشاكل حقوق الطبع والنشر وطرق ضمانها.

- خدمات سحابية.

المعالجة التحليلية والتركيبية لمصادر المعلومات الوثائقية 20.19.00

- معالجة المعلومات باستخدام الخوارزميات الجينية، وخوارزميات النمل، والشبكات العصبية، والرسوم البيانية الموجهة وغير الموجهة.

- التصميم باستخدام الرسوم البيانية للعملية

- فرز المصفوفات. تطوير طريقة فرز جديدة.

- طرق تحليل وهيكلة مجموعات البيانات وطرقها.

البحث عن المعلومات 20.23.00

- استرجاع البيانات، نماذج استرجاع البيانات

- الخوارزميات وطرق تحسين البحث.

- قاعدة البيانات. بناء هيكل قاعدة البيانات الأمثل.

- أنظمة تخزين المعلومات.

- البحث بناءً على التفضيلات الشخصية للمستخدم.

خدمة المعلومات 20.51.00

- حماية البيانات. أنواع حماية المعلومات (المادية، البرمجيات، الأجهزة، التنظيمية، التشريعية، النفسية).

الوسائل التقنية لدعم عمليات المعلومات 20.53.00

- تصميم وتحسين خادم قاعدة البيانات في مؤسسة متخصصة.

- الذاكرة المشتركة الموزعة (DSM).

- أنظمة وتقنيات الأقمار الصناعية. جي بي آر إس، جلوناس، جاليليو، الخ.

طالب الصف التاسع في مدرسة مورتيجيتسكايا الثانوية أناتولي مالكوف

أصبح الكمبيوتر جزءًا لا يتجزأ من حياة كل شخص تقريبًا.

وكما تعلم فإنه يعمل حصراً تحت سيطرة البرامج (البرمجيات). وهذا يجعله جهازًا عالميًا حقًا يمكن أن يكون بمثابة مركز موسيقى أو تلفزيون أو آلة كاتبة وما إلى ذلك. تتم كتابة البرامج بواسطة مبرمجين وبعضهم لديه الرغبة في التوصل إلى شيء كهذا. في بعض الأحيان تكون هذه مقالب بريئة، وفي أحيان أخرى يكون لها نزعة شريرة بشكل واضح. ظهرت البرامج التي تم إطلاقها دون طلب إذن من أحد، ونسخها إلى أماكن مختلفة على القرص و"إصابة" برامج أخرى (استبدال جزء من التعليمات البرمجية المفيدة لبرنامج العمل بأخرى خاصة بها أو تغييرها). من هذه اللحظة علينا أن نبدأ الحديث عن "فيروسات الكمبيوتر".

حدث أول وباء جماعي لفيروس الكمبيوتر في عام 1986، عندما أصاب فيروس الدماغ الأقراص المرنة لأول أجهزة الكمبيوتر الشخصية التي تم إنتاجها بكميات كبيرة؛ أنتج فيروس Penetrator تأثيرًا صادمًا، حيث جرف ملفات جميع التطبيقات تقريبًا الموجودة في طريقه.

عدد الفيروسات يتزايد كل يوم. كل هذا تؤكده الإحصائيات والحياة الواقعية. يتيح لنا التحليل التأكيد على أنه في عصرنا هذا، عندما يتزايد باستمرار عدد أجهزة الكمبيوتر للفرد في العالم، فإن خطر غزو فيروسات الكمبيوتر يتزايد أيضًا. روسيا، التي كانت تاريخيا رائدة في "إنتاج" فيروسات الكمبيوتر والآن لا تتخلف عن الدول الأخرى في هذا الجانب، لا تبقى بمعزل عن هذه الظاهرة.

ولذلك فإن مشكلة هذا البحث تكمن في الكشف عن مبدأ عمل فيروسات الكمبيوتر وبرامج مكافحة الفيروسات.

تحميل:

معاينة:

قسم التربية والتعليم

إدارة منطقة تيندينسكي

مؤسسة الميزانية التعليمية البلدية

التعليم الإضافي للأطفال

"مركز إبداع الأطفال"

المؤتمر العلمي والعملي الحادي عشر

"فيروسات الكمبيوتر وبرامج مكافحة الفيروسات."

أفاست! مكافحة الفيروسات المجانية: http://www.avsoft.ru/avast/Free_Avast_home_edition_download.htm

الإعلان على علم: http://www.avasoft.com/products/ad_aware_free.php

حماية المناعة المجانية: http://www.immunet.com/main/index.html

أدوات PS لمكافحة الفيروسات مجانًا: http://free.pctools.com/free-antivirus/

Avira AntiVir برنامج مكافحة الفيروسات الشخصي المجاني:http://www.avira.com/ru/avira-free-antivirus

متوسط مكافحة الفيروسات مجانا: http://www.freeavg.com/?Ing=ru-ru&cmpit=corp

برنامج Panda Cloud Antivirus المجاني: http://www.cloudantivirus.com/en/

تحتوي برامج مكافحة الفيروسات المجانية العادية على بعض القيود، لذا لا تقم بتثبيت أول برنامج يصادفك، ولكن اقرأ وصف البرامج وقارنها (على الأقل عدد قليل منها). إذا قررت شراء أحد برامج مكافحة الفيروسات، فيمكنك تنزيل إصدار تجريبي لأي منها تقريبًا ومعرفة كيفية عمل جهاز الكمبيوتر الخاص بك: تقوم بعض برامج مكافحة الفيروسات بتحميل النظام كثيرًا أو قد تؤدي إلى حدوث تعارضات. لذا تأكد أولاً من أن برنامج مكافحة الفيروسات سيعمل بشكل جيد على جهاز الكمبيوتر الخاص بك، ثم قم بشراء الإصدار الكامل.

الفصل 3. كيفية التعامل مع فيروس المخترق.

... في 1 كانون الثاني (يناير) 2008، تلقى سكان بلاغوفيشتشينسك، الذين قاموا بتشغيل أجهزة الكمبيوتر الخاصة بهم، "مفاجأة" غير متوقعة: اختفت (أو تضررت) ملفات Microsoft Word وExcel والصور الفوتوغرافية وملفات الوسائط المتعددة. لقد كانت "سنة جديدة سعيدة" من الفيروس الجديد. لا يمكن استعادة معظم المستندات التالفة. أثر الفيروس على عدة آلاف من أجهزة الكمبيوتر، ولم تتأثر أجهزة الكمبيوتر المنزلية فقط، فقد اخترق الفيروس شبكات الكمبيوتر للعديد من المؤسسات والمنظمات، بما في ذلك الوكالات الحكومية...

التاريخ التقريبي لظهور الفيروس هو عام 2007. بدأ أول وباء جماعي في 1 يناير 2008. في منطقة أمور، تأثرت مدينتا بلاغوفيشتشينسك وبيلوجورسك بشكل خاص بأقوى موجة من وباء الفيروس في الشرق الأقصى.

لكن التاريخ لا يعلم أي شخص أي شيء: في الأول من يناير عام 2009، حدثت الموجة الثانية من الوباء. حتى يومنا هذا، يقوم Penetrator "بالنظر" إلى جهاز الكمبيوتر.

الاسم يأتي من اختراق (الإنجليزية) - اختراق في الداخل، تمرير، بيرس؛ للتسلل (في أي مكان) لأغراض التجسس.

لذلك، يمكن ترجمة Penetrator على أنه مخترق.

بدأت التقارير الأولى عن الفيروس في الظهور في خريف عام 2007. هناك أساطير مختلفة حول أصل الفيروس. يُزعم أن طالب مبرمج روسي، رفضته صديقته، قرر بهذه الطريقة الانتقام منها، وفي نفس الوقت من العالم أجمع...

3.1.ما هو المخترق

الفيروس مكتوب بلغة Visual Basic. يتم حزم الملف القابل للتنفيذ الفيروس UPXv. 1.93.تم تصميم الفيروس لمنصة نظام التشغيل Windows 32 بت مع معالج X86.

الفيروس مقيم على المصاب P.K. يتم تحميله مع نظام التشغيل وهو موجود باستمرار في ذاكرة الوصول العشوائي (RAM). موطن الفيروس هو روسيا.

في "نص" الملف القابل للتنفيذ لفيروس flash.scr (من بين أشياء أخرى)، يمكنك قراءة المعلومات التالية:

- معلومات ملف Strinq - 040904B0

- اسم الشركة – dfsdf

- حقوق النسخ القانونية – sdf

- العلامات التجارية القانونية-sdf

- اسم المنتج – فسدف

- نسخة فالي – 1.00.0006

- إصدار المنتج – 1.00.0006

- الاسم الداخلي – الخدمات

- اسم الملف الأصلي – Services.exe.

3.2 نتائج دراسة "التعرف على فيروس Penetrator بواسطة برامج مكافحة الفيروسات" كان النموذج الأولي لـ Penetrator هو Email – Worm. Win32.VB.sc ومع ذلك، كما أظهرت الدراسة، فإن برامج مكافحة الفيروسات تحدد هذا الفيروس بطرق مختلفة. على سبيل المثال:

مضاد للفيروسات | تحديد المخترق. | مضاد للفيروسات | تحديد المخترق. |

انتيفير | TR/Dldr.VB.bnp | DrWeb | Win32.HLLW.Kati |

أفاست - | مضاد الفيروسات ايسيت نود 32 | فيروس Win32/VB.NNJ |

|

Downloader.VB.AIM | كاسبيرسكي | Trojan-Downloader.Win32.VB.bnp |

|

بت المدافع | Trojan.Downloader.VB.VKV | مكافي | Downloader.gen.a |

كلاماف | Trojan.Downloader-15571; | الباندا | W32/Henetrator.A.worm |

الوسائل الرئيسية لنشر الفيروس هي الإنترنت والشبكة المحلية ووسائط الفلاش.

يتم توزيع الفيروس باستخدام ملف فلاش. Scr. (117248 بايت، تم إنشاؤه في 08/04/2003 الساعة 9:00:00 صباحًا)، متنكرًا في شكل برنامج شاشة توقف (شاشة التوقف؛ شاشة التوقف، شاشة التوقف). كانت هناك أيضًا حالات معزولة يتنكر فيها الفيروس كملفات *.mp3.

أيقونة ملف الفلاش. قرار. تم تحديد الرمز المستخدم للمجلدات. إذا كان الفيروس نشطًا (موجودًا في ذاكرة الوصول العشوائي للكمبيوتر الشخصي)، فستبدأ إجراءاته المدمرة (التلف والتدمير) للملفات في الأول من يناير.

3.3 الإجراءات الرئيسية لهذا الفيروس:

- عند إطلاق الفيروس، يتم نسخ ملف الفلاش إلى الدليل الجذر للقرص المصاب. قرار.

- في المجلد \Windows\sistem32\ يقوم الفيروس بإنشاء المجلد DETER 177؛

- في المجلد \Windows\sistem32\DETER 177\ يقوم الفيروس بإنشاء:

- الملف المخفي lsass.exe، (117248 بايت؛ على عكس lsass.exe الحقيقي "الموجود" في المجلد \Windows\sistem32\؛

- الملف المخفي smss.exe (117248 بايت؛ على عكس smss.exe الحقيقي، الموجود في المجلد \Windows\sistem32\؛

- الملف المخفي svchost.exe (117248 بايت؛ الحرفان "s" و"o" هما السيريلية، على عكس ملف cvchost.exe الحقيقي)؛

- الملف المخفي AHTOSYS19.exe (117248 بايت)؛

- في المجلد \Windows\sistem32\ يقوم الفيروس بإنشاء:

- الملف المخفي ctfmon.exe (117248 بايت)؛

- الملف المخفي psador18.dll (32 بايت)؛

- تبدأ الملفات AHTOMSYS19.exe و\Windows\sistem32\DETER 177\lsass.exe و\Windows\sistem32\ctfmon.exe تلقائيًا عند بدء تشغيل نظام التشغيل وتكون موجودة باستمرار في ذاكرة الوصول العشوائي (RAM)

- التأثير المدمر للفيروس يستهدف ملفات .avi. . وثيقة، . JPG، . JPEG، .mp3، .mpeg، .pdf، .ppt، . رر، الخ.

- يتم استبدال جميع ملفات jpg (jpg، . jpeg) بصور بنفس الاسم، بحجم 69 × 15 بكسل؛ 3174 بايت مع نقش مخترق منمق.

- يتم استبدال محتويات ملفات المستندات برسالة نصية فاحشة؛

- يقوم الفيروس بإنشاء مجلد نسخ يحتوي على ملفات CDburn. Exe وautorun.inf (موقع المجلد: WindowsXP - \Documents and Settings\\Local settings\ Application Data\Microsoft\Windows; Windows Vista-\Users\Master\AppData\Local\ Microsoft\Windows\Burn)؛

- في كل مجلد (بما في ذلك المجلدات الفرعية) من القرص الذي تم تشغيل ملف Flash عليه. يقوم فيروس Scr بإنشاء نسخ من نفسه. Scr (117428 بايت)، ثم ملف الفلاش. Scr الموجود على هذا القرص يدمر نفسه ذاتيًا.

- عند فتح/توصيل محركات الأقراص المحلية/القابلة للإزالة، يتم نسخ الفيروس إلى الوسائط غير المصابة (حتى في الوضع الآمن)؛

- يقوم الفيروس بإجراء مكالمة مخفية إلى مكتبات dll الخاصة بالنظام التالية: htdll.dll، kernel32.dll، MSVBVM60.DLL، USER32. دلل، GDI32.dll، ADVAPI32. دلل، RPCRT4.dll، ole32. دلل، OLEAUT32.dll، مسفكرت. DLL.

لإخفاء تواجدك في النظام وتصعيب عملية إزالة الفيروس:

- إخفاء عرض الملفات والمجلدات المخفية؛

- يخفي عرض امتدادات الملفات.

- يجعل عنصر القائمة "خيارات المجلد" غير متاح؛

- يمنع محرر التسجيل من البدء؛

- يمنع تشغيل الأداة المساعدة لتكوين النظام msconfig؛

3.4. دعونا نفكر في طرق مكافحة Penetrator om والإجراءات الرئيسية للقضاء على العواقب المدمرة للفيروس.

يتم تحميل الفيروس أيضًا في الوضع الآمن، لذا فإن محاولة معالجة جهاز الكمبيوتر أثناء تحميل نظام التشغيل يعد تمرينًا لا طائل من ورائه.

أول شيء يجب فعله هو:

- افصل جهاز الكمبيوتر عن الشبكات المحلية والعالمية؛

- للعلاج، قم بإزالة القرص الصلب وتوصيله بجهاز كمبيوتر آخر باستخدام برنامج مكافحة فيروسات موثوق (أو استخدم قرص استرداد الطوارئ القابل للتمهيد). ومع ذلك، بعد معالجة القرص الصلب بهذه الطريقة، لن يتم استعادة أداء جهاز الكمبيوتر، حيث ستبقى إدخالات معلمات الفيروسات في سجل Windows وربما بعض ملفات الفيروسات؛

- تعطيل استعادة النظام (أو قم بإلغاء تحديد مجلد معلومات وحدة تخزين النظام على كل محرك أقراص)؛

- نظرًا لأن ملفات الفيروسات تحتوي على السمة المخفية، للعثور عليها وتدميرها:

افتح جهاز الكمبيوتر الخاص بي، حدد قائمة "الأدوات". خيارات المجلد... (أو انقر فوق ابدأ الإعداد لوحة التحكم خصائص المجلد)؛

في قسم الإعدادات الإضافية، حدد خانة الاختيار إظهار محتويات مجلدات النظام، وقم بإلغاء تحديد إخفاء ملفات النظام المحمية، وحدد أزرار الاختيار للملفات والمجلدات المخفية موافق.

- احذف ملفات الفلاش (إذا لم يدمرها برنامج مكافحة الفيروسات). قرار، . قرار و.exe.

- احذف (إذا لم يدمرها برنامج مكافحة الفيروسات) المجلدات التالية:

- \ Windows\ sistem32\ DETER 177\ lsass.exe (مع المجلد DETER 177)؛

- \Windows\ sistem32\ DETER 177\ smss.exe;

- \Windows\sistem32\DETER 177\svchost.exe ؛

- \Windows\ sistem32\ DETER 177\ AHTOSYS19.exe;

- \Windows\ sistem32\ DETER 177\ ctfmon.exe;

- \Windows\ sistem32\ DETER 177\ psador18.dll;

- احذف مجلد النسخ الذي يحتوي على الملفات Cd burn.exe وautorun.inf (موقع المجلد: WindowsXP - \Documents and Settings\\Local settings\ Application Data\Microsoft\Windows; Windows Vista-\Users\Master\AppData\Local\ Microsoft \ويندوز \حرق)؛

- قم بإزالة القالب العادي المصاب. نقطة. بعد تشغيل Word لأول مرة، سيتم إنشاؤه مرة أخرى.

- انقر فوق ابدأ ← تشغيل ← في الحقل المفتوح أدخل "رجديت" موافق

- قم بتوسيع الفرع، وتحقق من قيمة معلمة Shell للسلسلة (REG_ SZ): يجب أن تكون Explorer.exe؛

- تحقق من قيمة معلمة السلسلة (REG_ SZ) Userinit، ويجب أن تكون C:\Windows\sistem32\userinit. إملف تنفيذى.؛

- قم بتوسيع الفرع، وحذف السلسلة (REG_ SZ) معلمات Isass ذات القيمة: C:\Windows\sistem32\DETER177\ . عيسى إكس.; وctfmon.exe; بالقيمة C:\Windows\sistem32\DETER177\ctfmon. إملف تنفيذى

- أغلق محرر التسجيل.

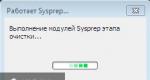

- أعد التسجيل (باستخدام خادم التسجيل regsvr32.exe) في مكتبة shell المشتركة لنظام التشغيل Windows shell32.dll:

- انقر فوق ابدأ ← تشغيل ← في الحقل المفتوح، أدخل "regsvr32\i shell32. dll موافق؛

- ستظهر نافذة RegSvr32 مع الرسالة "تم إكمال DIIRegisterStrver و DIIInstall shell32 بنجاح" انقر فوق "موافق"

- حاول استعادة الملفات المحذوفة بواسطة الفيروس. نظرًا لأنه يتم الكتابة فوق الملفات بواسطة فيروس يحمل نفس الاسم ولكن بمحتوى مختلف، فمن المستحيل عادةً استعادتها.

خاتمة.

هذا العمل مخصص لدراسة فيروسات الكمبيوتر. حاليا، يتم تأكيد أهمية هذا الموضوع ليس فقط من خلال الحياة، ولكن أيضا من خلال البيانات الإحصائية التي تميز مستوى انتشار فيروسات الكمبيوتر.

يكشف الفصل الأول من العمل عن جوهر فيروسات الكمبيوتر وتاريخ ظهورها.

يتم تصنيف برامج مكافحة الفيروسات من حيث مبدأ “علاج” الكمبيوتر من البرامج الضارة. تمت دراسة تصنيف مضادات الفيروسات الحديثة.لقد قمت باختبار أجهزة الكمبيوتر في الفصول الدراسية التالية في مدرستنا باستخدام برنامج مكافحة الفيروسات Doctor Web بحثًا عن الفيروسات.

- في قاعة علوم الكمبيوتر، تم تثبيت البرنامج التالي على جهاز الكمبيوتر الخاص بالمدرس: Kaspersky Anti-Virus. يتم تحديث قواعد بيانات الفيروسات. لم يتم اكتشاف أي فيروسات.

- البرنامج المثبت في مكتب السكرتير هو Kaspersky Anti-Virus. يتم تحديث قواعد بيانات الفيروسات. لم يتم اكتشاف أي فيروسات.

- في غرفة علوم الكمبيوتر، قام الطالب 4 بتثبيت البرنامج التالي على الكمبيوتر: Avast Anti-Virus. تم اكتشاف 2 فيروسات.

سبب: لم يتم تحديث قواعد بيانات الفيروسات.

يلقي العمل نظرة أعمق على الفيروس المخترق الشهير، الذي بشر بعصر جديد من الأوبئة الفيروسية. هناك العديد من التعريفات لهذا الفيروس من خلال برامج مختلفة، ومبدأ عمله، ووصف، على الرغم من تعقيده للوهلة الأولى، لخوارزمية واضحة وكاملة "لتنظيف" الكمبيوتر من شفرته الضارة.

يمكن استخدام المواد الموجودة في هذا العمل كمورد إضافي عند دراسة دورة علوم الكمبيوتر بالمدرسة، ويمكن أن تكون مفيدة أيضًا للمستخدم العادي.

قائمة المصادر المستخدمة.

- أوجرينوفيتش ن.د. علوم الحاسوب وتكنولوجيا المعلومات. الكتاب المدرسي للصفوف 10-11 \ ن.د. أوجرينوفيا. – الطبعة الرابعة-م: بينوم. مختبر المعرفة، 2007.- 511 ص: مريض.

- مجلة صديقي الكمبيوتر العدد 3 مارس 2007، 34 ص.

- مجلة صديقي الكمبيوتر العدد 6 مارس 2009 34 ص.

- مجلة صديقي الكمبيوتر العدد 7 أبريل 2009 34

- اختصار الثاني. أوجرينوفيتش. – الطبعة الثالثة. - م: بينوم. مختبر المعرفة، 2010. – 178 ص. : سوف.

- مجلة صديقي الكمبيوتر العدد 2 (151)، يناير 2013

- F. Fights، P. Johnston، M. Kratz "فيروس الكمبيوتر: المشاكل والتوقعات"، موسكو، "مير"، 1993. N. N. Bezrukov "تصنيف فيروسات الكمبيوتر MS-DOS وطرق الحماية منها"، موسكو، JV " ICE"، 1990. Bezrukov N. N. "فيروسات الكمبيوتر"، موسكو، العلوم، 1991.

- موستوفوي د. يو "التقنيات الحديثة لمكافحة الفيروسات" // عالم الكمبيوتر. - رقم 8. - 1993. تلفزيون دينيسوف "الحماية من الفيروسات" // جهاز الكمبيوتر الخاص بي - رقم 4-1999. http://www. سيمانتيك. ru/region/ru/product/navbrochure/index. هتم HTTP: // شبكة الاتصالات العالمية. سيمانتيك. رو

(الملحق 3)

(الملحق 4) مخطط شعبية برامج مكافحة الفيروسات

فيروسات الكمبيوتر

شبكة

حذاء طويل

فيروسات الماكرو

- بداية، علينا أن نعلم الطلاب الشك في أي رأي أو موقف أو تصريح.

- بعد ذلك، تعلم كيفية رؤية المشكلات التي يمكنك من خلالها العثور على شيء جديد ومثير للاهتمام لمعرفتك الخاصة. ومن الضروري أن تظهر للطلاب مثل هذه البيانات من مجال علوم الكمبيوتر والرياضيات والعلوم الأخرى التي تتطلب التعديل أو التوضيح أو القبول أو الرفض.

- بعد ذلك، هناك حاجة إلى اختبار تخميناتك، وهذا مرتبط بإمكانية إجراء تجربة، الأمر الذي يتطلب ليس فقط إجرائها بكفاءة، ولكن أيضًا إضفاء الطابع الرسمي على النتائج التي تم الحصول عليها وتعميمها، واستخلاص الاستنتاجات الصحيحة، وإظهار إمكانية استخدامها في دراستك. إحدى النقاط المهمة في هذا النهج لإجراء العمل البحثي بين الطلاب هي تعليمهم القدرة على رؤية المشكلات ونقاط "الضعف" و"القوية"، وربما طرق حلها.

هناك عدة أشكال لتعريف الطلاب بالبحث والعمل العلمي. يتضمن ذلك تدوين الملاحظات حول المقالات وكتابة الملخصات واختيار الأدبيات المتعلقة بمجموعة معينة من القضايا والمزيد.

نعتقد أنه من أجل تطوير المهارات في إجراء العمل البحثي، من الضروري وجود نظام للمهام الخاصة، والذي من شأنه إكماله تعريف الطلاب بإجراء هذا العمل. ربما يكون هذا هو تشكيل نوع من "المختبر الإبداعي للطالب والمعلم".

ونحن ندرك أن العديد من القضايا الموضوعية والذاتية التي تتطلب حلاً بشأن كيفية إنشاء مثل هذه المختبرات سوف تنشأ. وأهمها فعالية كل العمل. هناك خيارات مختلفة ممكنة: الدفاع المفتوح عن المهام الإبداعية، وتنظيم الندوات والمؤتمرات الطلابية العلمية والعملية، والمنشورات، وما إلى ذلك.

أشكال "إشراك" الطلاب في العمل البحثي. كيفية تعليم الطفل لإجراء البحوث؟

دعونا نشير إلى الأشكال الرئيسية لهذا العمل، بثقة أن بعضها مألوف لدى المعلم الممارس.

- تدوين الملاحظات من المقالات.يتم أخذ الملاحظات من مقالات من الدوريات عندما تكون هناك حاجة لاستخدام نص المؤلف عند أداء نوع آخر من العمل. وتقدم الملاحظات بالأسلوب الذي يناسب الطالب ولكن في دفتر خاص لمثل هذه الملاحظات. تتم مراجعة هذه الدفاتر بشكل دوري من قبل المعلم. يضع الطلاب فيها مقتطفات من الأدبيات التي تتم دراستها والاقتباسات والمفاهيم والتعاريف التي يتم مواجهتها بشكل متكرر

- كتابة الملخصات.تتم كتابة الملخصات حول موضوعات يقترحها المعلم أو يتم صياغتها بشكل مستقل من قبل الطلاب. تتوافق موضوعات الملخصات مع المادة التي تتم دراستها حاليًا. يُسمح للطلاب المختلفين بكتابة مقالات حول نفس الموضوع، حيث يعمل كل منهم على موضوعه بشكل فردي. لا يتم استبعاد المشاورات المتبادلة. يتم وضع الملخصات على أوراق منفصلة، أولها. الملخص هو نتيجة العمل مع عدة مقالات. في أقسام منفصلة من الملخصات، يعبر الطلاب عن آرائهم حول القضية قيد النظر، ويحللون المنشورات المستخدمة، ويقدمون استنتاجات ويصوغون الاستنتاجات (التوصيات). في نهاية العمل يتم تقديم قائمة بالأدبيات التي تمت مراجعتها. المقال الأكثر قيمة هو المقال الذي اقترح الطالب موضوعه بشكل مستقل.

- إعداد التقارير. يتطلب العمل على التقرير إعدادًا طويلًا ويمكن ربط موضوعه بأحداث وحقائق تاريخية معينة، وأن يكون ذا طابع تعليمي، وأن يشير إلى الاتجاهات الرئيسية في التدريس، وأن يربط تعليم علوم الكمبيوتر بالعلوم الأخرى، وأن يعطي وصفًا مقارنًا للأنظمة التعليمية المختلفة، وما إلى ذلك. . يمكن لعدة طلاب إعداد تقرير لمتحدث واحد. ويسبق التقرير عمل تدوين الملاحظات على المواد المستخدمة في التقرير.

- كتابة الملخصات.يتم التدريب على الكتابة المجردة بعد الانتهاء من التقرير. وهذا ملخص للأفكار الرئيسية والقضايا الرئيسية التي تناولها التقرير.

- اختيار الأدب.يتطلب هذا النوع من العمل أن يكون لدى الطلاب فهم عميق للموضوع الذي يتم اختيار الأدبيات له. في هذه الحالة، تنقسم القائمة إلى الأدبيات الأساسية والإضافية. يتم تجميع القائمة وفقا لمتطلبات الببليوغرافيا. يتم تقديم التوضيحات اللازمة لأغراض جذب مطبوعة معينة.

- كتابة المراجعات.ردود الفعل على المنشور ذات أهمية خاصة للطلاب. في البداية، يُطلب من بعض الطلاب كتابة مراجعة إيجابية والبعض الآخر كتابة مراجعة سلبية على نفس المنشور. ويجب أن يكون كل رأي مبنياً على الأدلة.

- اختبارات.في البداية، يتم تحليل الاختبارات الجاهزة. وفي هذه الحالة يتم توضيح الغرض من كل عنصر مدرج في الاختبار. وفي المستقبل، يتم تشجيع الطلاب على تطوير الاختبارات بأنفسهم. يتم النظر في طرق مختلفة لمعالجة نتائج التشخيص

- استكمال المهام الإبداعية. يختار الطلاب المواضيع بشكل مستقل أو يختارونها من قائمة يقترحها المعلم. يتيح إكمال المهام الإبداعية للطلاب إظهار القدرة على العمل مع الأدب وإظهار النشاط البحثي وتطوير القدرة على العمل على المعلومات في اختيارها ومعالجتها وتخزينها.

ونظرًا لأن الإنترنت أصبح متاحًا في كل مدرسة، فيمكن ربط البحث والإبداع به.

على سبيل المثال، سنعرض إحدى لحظات العمل الإبداعي التي ينظمها المعلم بعد دراسة محرر Word، على وجه الخصوص، بعد النظر في المتطلبات القياسية لمستند Word.

بدلاً من الكتابة التي تضجر الطلاب، يتم تقديم مجموعة المهام التالية:

- التمرين 1.اختر أحد المواضيع المنشورة أدناه. يمكن إعادة صياغة المواضيع التي اقترحناها أو دمج عدة مواضيع في موضوع واحد أو المشاركة من موضوع معين. قم بتنسيق موضوعك مع المعلم لتعديله.

- المهمة 2. ابحث على الإنترنت عن 5 منشورات مختلفة على الأقل حول الموضوع المحدد أو حول مواضيع قريبة من الموضوع المحدد. انسخ جميع المنشورات التي تم العثور عليها في ملفات منفصلة، مع وضع هذه المستندات في نموذج قياسي.

- المهمة 3. بناءً على المنشورات المختارة، قم بالتوسع في موضوعك، وإضافة أحكامك الخاصة، وكذلك التعبير عن الموافقة أو عدم الموافقة على الأفكار المطروحة في المنشورات المختارة، والإشارة إلى الأماكن الإيجابية والسلبية في المنشورات. حجم العمل لا يقل عن 30.000 حرف، بدون مسافات.

- المهمة 4. ضع العمل الإبداعي في ملف منفصل. قم بإعداد المستند وفقًا للمتطلبات القياسية. ترقيم الأشكال والرسوم البيانية والجداول. في العمل الإبداعي، يتم ترقيم الصفحات تلقائيًا، والرؤوس والتذييلات، وجدول المحتويات التلقائي (المحتويات)، وعناوين البريد الإلكتروني للمنشورات، ومؤلفيها، وبيانات مخرجات المنشورات الأخرى (عدد الصفحات، الناشر، سنة النشر، وما إلى ذلك)

- المهمة 5. اجمع كل الملفات في مجلد منفصل، يتضمن عنوانه اسمك الأخير وعبارة "العمل الإبداعي".

نماذج من مواضيع العمل

- أنظمة التحكم الآلي.

- حماية البيانات.

- عمليات المعلومات في الطبيعة غير الحية.

- نظم المعلومات.

- تكنولوجيا المعلومات في أنشطة المتخصص الحديث.

- أعمال المعلومات.

- المعلومات والوعي.

- المعلومات وتطور الطبيعة الحية.

- المعلومات والانتروبيا.

- تاريخ تطور علوم الكمبيوتر.

- علم التحكم الآلي هو علم السيطرة.

- ثورة الكمبيوتر: وجهات النظر الاجتماعية والعواقب.

- المادة والطاقة والمعلومات.

- معلومات مستمرة ومنفصلة.

- نقل المعلومات.

- بناء الأنظمة الذكية.

- الجرائم في مجال تكنولوجيا المعلومات.

- مشكلة قياس المعلومات

- مشكلة المعلومات في العلم الحديث

- خصائص مصادر المعلومات.

يقوم الطلاب، الذين يعملون في موضوعات مختارة، أولاً، بتحسين تقنية اختيار المواد اللازمة، وثانيًا، من خلال التعرف على المنشورات المختلفة، يقومون بتطوير بعض المعايير لأنفسهم لتحديد مراسلات المنشورات التي تم العثور عليها مع الموضوع الذي اختاروه.