أساسيات أمن الحاسوب (مفاهيم عامة). أمن الكمبيوتر - الأساسيات

أصبح (تخصص) أمن الكمبيوتر شائعًا جدًا في الجامعات الحديثة. يلتحق بها الكثير من المتقدمين في جميع أنحاء روسيا. الآن فقط، في نهاية الدراسة، يفكر الكثير من الناس في من يجب أن يعملوا. وهذه اللحظة بالتحديد هي التي تجلب في كثير من الأحيان الكثير من المتاعب. ومع ذلك، سنحاول اليوم معرفة نوع المهنة التي تنتظر خريجي أمن الكمبيوتر. في الممارسة العملية، يدعي الكثيرون أن هذا المجال متعدد الأوجه - يمكنك العمل أينما تريد. ولكن هل هو كذلك؟ سنحاول الإجابة على هذا السؤال.

مهندس

التخصص 01 05 10 (أمن الكمبيوتر)، كقاعدة عامة، يتضمن تدريب طلاب الهندسة. أي أنه يمكنك بسهولة وببساطة الحصول على وظيفة في هذا المنصب.

لكن ليس كل خريج يرغب في العمل كمهندس حقيقي. في معظم الحالات، هناك العديد من الوظائف الشاغرة المتاحة، ولكن الأجور منخفضة. خاصة عند مقارنتها بالمسؤولية الموكلة إليك وكذلك الواجبات وجدول العمل. في كثير من الأحيان، يتم جذب تلاميذ المدارس إلى التخصص من خلال الوعد بوظيفة مرموقة بعد التخرج، ولكن في الواقع كل شيء يتحول بشكل مختلف قليلاً.

ولهذا السبب يحاول بعض المتقدمين أولاً الإجابة على السؤال: "أمن الكمبيوتر (التخصص) - ما هو؟" لكنهم لا يتلقون إجابة محددة ويقررون أن يروا بأعينهم ما سيتعين عليهم التعامل معه. وإذا كان منصب المهندس لا يناسب ذوقك، فلنفكر أكثر فيما قد يكون مناسبًا لبناء حياتك المهنية.

أعمال مدرسيه

التخصص المثير للاهتمام هو "أمن الكمبيوتر". عادة ما تكون الجامعات التي يتم تدريسها فيها صامتة بشأن حقيقة أن الخريجين قد يواجهون مشاكل معينة في التوظيف. وبدلا من "جبال الذهب" الموعودة، سيتعين عليك العثور على وظيفة في مكان ما. فقط لكسب المال.

على سبيل المثال، إلى المدرسة. في كثير من الأحيان، يحصل خريجو هذا المجال على وظائف كمدرسين عاديين لعلوم الكمبيوتر. ويحصلون على قرشات مقابل ذلك. فقط في المدارس المرموقة يمكنك حقًا كسب حياة كريمة. ولكن، كقاعدة عامة، ليس من المعتاد التحدث عن هذا في الجامعات. هذا هو "أمن الكمبيوتر" الغامض (التخصص). البرنامج التعليمي في هذا المجال يوفر، بصراحة، معرفة سطحية في العديد من المجالات، مما يؤثر لاحقا على توظيف كل خريج. أين يمكنك الذهاب للعمل غير الهندسة والمدارس؟

مشغل اتصالات

يتلقى تخصص "أمن الكمبيوتر" آراء متباينة من الخريجين. خاصة عندما يطرح السؤال حول التوظيف بعد التخرج. لماذا يحدث هذا؟ يمكن لبعض الناس أن يجدوا مكانًا دافئًا لأنفسهم، لكن البعض الآخر لا يستطيع ذلك.

ومع ذلك، يحاول بعض الخريجين الحصول على وظيفة كمشغل اتصالات. أو، بمعنى آخر، كمثبت لبعض مزودي الإنترنت. هناك نضمن لك دخلاً ثابتًا ووظيفة مرموقة. صحيح أن الجدول الزمني أكثر تعقيدًا - فهو غير مستقر. على سبيل المثال، في حالة حدوث بعض الإخفاقات والحوادث، فإنك تخاطر بفقدان يوم إجازتك القانونية.

لكن العمل نفسه بالنسبة للمشغلين في معظم الحالات ليس متربا. إصلاح المشكلات على الخط (بالنسبة للمحترفين، هذه ليست مشكلة)، أو توصيل المعدات بالعملاء أو إعدادها - هذا ما عليك القيام به. هذا هو "أمن الكمبيوتر" متعدد الأطراف (التخصص). الجامعات التي يتم تدريسها موجودة في كل مكان. في روسيا، يمكنك العثور على هذا الاتجاه في جميع مؤسسات التعليم العالي المتخصصة في علوم الكمبيوتر والرياضيات. لكن هذه ليست جميع الوظائف الشاغرة الشائعة بين خريجي التخصص. في أي مكان آخر يمكنك الحصول على وظيفة؟

انظمة حماية

على سبيل المثال، يحصل الرجال في كثير من الأحيان على وظائف في شركات أمنية مختلفة. يمكنك القول أنهم يعملون كحراس أمن. ليس فقط تلك الموجودة في محلات السوبر ماركت أو مراكز التسوق.

هل أنت مهتم بـ “أمن الحاسوب” (تخصص)؟ أين العمل في هذا المجال من الإنتاج؟ في أي جهاز أمني. عادة، يحصل خريجو هذا المجال على الوظيفة الأكثر متعة - تركيب المعدات الأمنية، وكذلك مراقبة الأشياء باستخدام الكاميرات.

أي أنه مقابل راتب متوسط، ستجلس في مكتب أمام جهاز كمبيوتر وتحافظ على النظام في مكان أو آخر. في حالة وجود مخالفات إبلاغ الأشخاص المختصين. من النادر جدًا أن تضطر إلى اتخاذ إجراء بنفسك. وفي مكان ما، لا يوجد مثل هذا الالتزام على الإطلاق. بالإضافة إلى ذلك، تتمتع الوظيفة الشاغرة بجدول زمني مرن وفرصة للنمو الوظيفي. يختار الكثير من الناس العمل في الأجهزة الأمنية. ولكن هذا ليس كل ما يمكن تقديمه. هناك العديد من الوظائف الشاغرة المختلفة المتاحة للخريجين. أي منها بالضبط؟

مدير

والحقيقة هي أنه في معظم الحالات، توجد فرص عمل مماثلة لجميع التخصصات. مع بعض الاستثناءات. يبدأ العديد من الخريجين حياتهم المهنية من خلال العمل كمدير مبيعات.

بشكل عام، يمكنك الحصول على وظيفة في هذا المنصب حتى بدون التعليم العالي. في الآونة الأخيرة، أصبحت شعبية بين تلاميذ المدارس (من 16 عاما)، وكذلك الطلاب. من غير المرجح أن يحدث هذا هنا، ولكن سيكون لديك دخل ثابت. إذا تمكنت من الالتحاق بشركة جيدة، فلن تضطر إلى تغيير وظيفتك لفترة طويلة من الزمن. أو حتى العمل في مكان واحد طوال حياتك. وهذا يجعل الكثير من الناس سعداء.

فقط في الممارسة العملية، مطلوب المديرين دائما وفي كل مكان. هناك دوران كبير للموظفين. بعد كل شيء، مع مرور الوقت، تريد تطوير حياتك المهنية بطريقة أو بأخرى، وهو أمر مستحيل تقريبا كمدير. "أمن الكمبيوتر" (التخصص) ليس مجالًا يتطلب منك العمل كمدير. بعد كل شيء، هذا ليس ما يدرسونه لمدة 5 سنوات. على الرغم من وجود استثناءات.

عامل المكتب

ولكن بين الفتيات، عادة ما يحظى العمل المكتبي بشعبية كبيرة. ولا يهم نوع التخصص الذي حصلت عليه. الشيء الرئيسي هو الإدارة الكافية، فضلا عن الدخل المستقر.

يساعد "أمن الكمبيوتر" (التخصص) العاملين في المكاتب على أداء المهام المعقدة. في بعض الأحيان - حتى تلك التي لا ينبغي أن يكون قادرًا على القيام بها من حيث المبدأ. وهذا يعني أن هذه فرصة عظيمة للنمو الوظيفي. يبدو أن كل شيء يكون على ما يرام. لكن في الواقع، لا يمكنك أن تأخذ مكانًا مريحًا دون اتصالات معينة.

اتضح أنك ستعمل ببساطة في المكتب على الكمبيوتر، "فرز الأوراق" ولعب ألعاب الكمبيوتر في حين أن الرؤساء لا ينظرون. ولهذا يحق لك الحصول على كل شيء، ولكن سيكون لديك جدول زمني مستقر. يمكنك البحث عن شركة مرموقة حيث يكون الراتب أعلى من غيرها. ولكن بعد ذلك كن مستعدًا للعمل بطاقة مضاعفة.

مركز الاتصال

أيضا، بعد أن حصلت على تخصص في أمن الكمبيوتر، يمكنك الحصول على وظيفة في مركز الاتصال في بعض الشركات. اعتمادا على نوع النشاط، سيتعين عليك تقديم المشورة أو بيع منتج معين. في بعض الأحيان - للإبلاغ عن المنتجات والعروض الترويجية الجديدة.

في كثير من الأحيان تختار النساء هذا المنصب الشاغر. وتقوم شركات أصحاب العمل ببيع المعدات أو أجهزة الكمبيوتر. كملاذ أخير - الاتصال بالإنترنت أو مكونات الكمبيوتر. هنا سوف تحصل على راتب متوسط. لكن مراكز الاتصال هي مكان غير موثوق به للغاية لبناء مهنة. هناك دوران كبير للموظفين هنا. أولاً، يتعين عليك في كثير من الأحيان العمل كثيرًا لدرجة أنه ليس لديك الوقت حتى لتناول الغداء. وثانيا، لا توجد احتمالات للنمو الوظيفي في مراكز الاتصال.

اعمالك الخاصة

هل أنت مهتم بـ “أمن الحاسوب” (تخصص)؟ عادة ما تلتزم الجامعات التي تدرس في هذا المجال الصمت بشأن حقيقة أن الخريجين سيكون لديهم فرصة ممتازة لبدء أعمالهم التجارية الخاصة. وفي معظم الحالات، سوف يتحرك في اتجاه تقنيات تكنولوجيا المعلومات وأجهزة الكمبيوتر. بهذه الطريقة يمكنك كسب دخل جيد.

بالتأكيد يمكن لأي شخص أن يصبح رجل أعمال فردي. ليس من الضروري أن يكون لديه تعليم عالي. الشيء الرئيسي هو وجود أفكار واعدة، فضلا عن المبادرة العظيمة. وهذا ما سيساعدك على الارتقاء في السلم الوظيفي.

عادةً ما يحاول الخريجون في التخصص المعني فتح مجموعة متنوعة من خدمات الكمبيوتر أو المتاجر المتخصصة بالمكونات. هناك عيب واحد كبير - المنافسة الضخمة. هي فقط غير قادرة على تخويف الجميع. خدمات الكمبيوتر شيء يجب أن يكون متوفراً في كل مدينة وبكميات كبيرة. وهذا يعني أن الخريجين يمكن أن يأملوا في تحقيق نجاح كبير. خاصة إذا كانت أسعار شركاتهم منخفضة، فضلا عن توفر الخدمات المميزة.

النشاط الكتابة

لنكون صادقين، من الأفضل أن يتم الجمع بين الوظيفة الشاغرة التالية لدينا مع دخل أكثر استقرارًا. بعد كل شيء، نحن نتحدث عن الكتابة. يمكن لأي خريج أن ينجح في هذا المجال. للقيام بذلك، سيكون لديك الخيال والمهارات اللازمة لكتابة نصوص مثيرة للاهتمام.

عادةً ما يكون الخريجون الذين تخصصوا في أمن الكمبيوتر حريصين على كتابة كتب حول أجهزة الكمبيوتر. الأدب المتخصص يحظى بشعبية كبيرة. خاصة بين المراهقين المعاصرين. لكن لا يجب أن تأمل في تحقيق نجاح كبير منذ البداية، فهذا لا فائدة منه. الكتابة عمل سيتطلب منك الكثير من العمل، بالإضافة إلى الصبر أثناء انتظار الربح. لهذا السبب، عادة ما يجمع المؤلفون بين مهنتهم وبعض مصادر الدخل الأخرى.

العمل الحر

"أمن الكمبيوتر" (تخصص) - ما هو؟ في الواقع، هذا هو اتجاه الاحتمالات المختلفة. الشيء الرئيسي هو العثور عليهم. ومن المستحسن أن تبدأ أثناء الدراسة في الجامعة. بعد كل شيء، فقط مثل هذه الخطوة يمكن أن تضمن لك النجاح الحقيقي في النمو الوظيفي.

أصبح العمل الحر الآن ذو شعبية كبيرة بين خريجي هذا التخصص. تعتمد عادة على كتابة نصوص إعلامية قصيرة. مهمتك هي كتابة المعلومات بطريقة مثيرة للاهتمام للقارئ، وفقا لمتطلبات العميل. علاوة على ذلك، يجب أن تكون مفيدة ومفهومة.

يعد أمان الكمبيوتر موضوعًا شائعًا جدًا. ولا يمكن لأحد غير خريجي هذا المجال أن يتعامل بشكل أفضل مع كتابة المقالات المتخصصة. كسب المال هنا، كما هو الحال مع رواد الأعمال الأفراد، يعتمد فقط على مهاراتك وتطلعاتك. كقاعدة عامة، يتلقى المستقلون حوالي 20-25 ألف شهريا.

مدير النظام

هل تمكنت من الحصول على تخصص أمن الحاسوب؟ أين العمل بعد التخرج؟ على سبيل المثال، يمكنك الحصول على وظيفة كمسؤول النظام. هذه وظيفة شاغرة تحظى بشعبية كبيرة بين الخريجين، والتي ستجلب لك دخلاً مستقرًا وجيدًا.

مسؤول النظام مسؤول عن إعداد وتوصيل وتنظيم تشغيل أجهزة الكمبيوتر. يمكن لأي طالب حديث التعامل مع هذه المهام. بالإضافة إلى ذلك، غالبًا ما يُعرض على مسؤولي النظام برنامج مجاني. وهذا يسمح لك بالعمل في عدة أماكن في نفس الوقت.

لاحظ أن مسؤول النظام هو بالضبط المنصب الأكثر ملاءمة لمجال "أمان الكمبيوتر".

لفهم مدى أهمية مشكلة أمن الكمبيوتر في الوقت الحالي، نحتاج إلى النظر في نطاق وطبيعة التهديدات في هذا المجال المحدد. ما هو التهديد لأمن نظام الكمبيوتر وما هي أنواعه؟

التهديد لأمن نظام الكمبيوتر هو أي تأثير على النظام يمكن أن يؤدي بشكل مباشر أو غير مباشر إلى إتلاف المعلومات السرية التي تتم معالجتها فيه والتسبب في تعطيل عمل المنظمة.

هناك ثلاثة أنواع من التهديدات الأمنية لنظام الكمبيوتر الخاص بالمؤسسة:

- التهديد بانتهاك نظام سرية المعلومات المعالجة؛

- التهديد بانتهاك سلامة المعلومات المعالجة؛

- التهديد بعطل النظام (رفض الخدمة).

يهدف التهديد بانتهاك نظام سرية المعلومات المعالجة إلى الكشف عن المعلومات السرية الخاصة بالمنظمة أو تسريبها. تقليديًا، يُشار إلى هذا النوع من التهديد باسم "الوصول غير المصرح به" (ATA).

التهديد بانتهاك سلامة المعلومات المعالجة هو أي تشويه للمعلومات أو البرامج.

يهدف التهديد بتعطيل النظام (رفض الخدمة) إلى خلق موقف تصبح فيه موارد نظام الكمبيوتر الخاص بالمؤسسة غير متاحة بشكل مؤقت أو دائم.

مصادر هذه التهديدات هي:

أ) انهيار جزئي أو كامل للمعدات. قد تكون أسباب هذه الظاهرة:

- الأخطاء والأفعال المتعمدة للموظفينالمنظمات والأطراف الثالثة؛

- التجريب النشط مع خيارات تكوين البرامج المختلفة، المستخدمة في نظام الكمبيوتر الخاص بالمؤسسة، مما قد يؤدي إلى حدوث خلل في نظام الكمبيوتر الخاص بالمؤسسة و/أو فقدان المعلومات.

الأسباب الأكثر شيوعًا هي:

- هجمات القراصنة.نطاق الأدوات المستخدمة واسع جدًا. يمكن أن تؤدي هجمات القراصنة إلى الكشف عن معلومات سرية، بالإضافة إلى تعديلها جزئيًا أو تدميرها بالكامل؛

- الإشعاع الكهرومغناطيسي الزائف(بيمين). من الآثار الجانبية لتشغيل الكمبيوتر هو الإشعاع الكهرومغناطيسي؛

- تخريبأي التسبب عمدًا في ضرر مادي لنظام الكمبيوتر الخاص بالمؤسسة أو ضرر منطقي للمعلومات والبرامج. إذا كان لدى الخصم إمكانية الوصول الفعلي إلى المعدات، فيمكنه التسبب في ضرر؛

ب) السرقة. وهي مقسمة إلى ثلاثة أنواع:

- سرقة المعدات. تعتبر سرقة وسائط المعلومات السرية أمرًا خطيرًا بشكل خاص؛

- سرقة المعلومات. تسرب البيانات يعني النسخ غير المصرح به للمعلومات أو البرامج السرية من قبل الموظفين والإزالة السرية للوسائط التي تحتوي على بيانات منسوخة من أراضي المنظمة؛

- سرقة الموارد من نظام الكمبيوتر الخاص بالمنظمة. نطاق التهديدات واسع. بدءًا من تزويد الأشخاص غير المرخص لهم بإمكانية الوصول إلى قواعد البيانات الآلية التي يتم الوصول إليها عادةً على أساس تجاري، إلى استخدام الطابعات لطباعة المواد للاستخدام الشخصي؛

ج) "القنابل المنطقية". تعديل برنامج الحاسوب بحيث يمكن تنفيذ البرنامج بعدة طرق حسب ظروف معينة. يمكن استخدام القنابل المنطقية:

- لتنظيم السرقات، عندما يقوم البرنامج، على سبيل المثال، بإيداع مبلغ معين من المال في حساب محدد مسبقًا؛

- لحذف الملفات بعد استيفاء شروط معينة؛

- لتغيير جميع البيانات بشكل عشوائي (التخريب)؛

د) "حصان طروادة". أي برنامج يقوم في الواقع بأشياء أخرى بدلاً من القيام بالأشياء التي من المفترض أنه مصمم للقيام بها.

يمكن لحصان طروادة تنفيذ مجموعة متنوعة من العمليات مثل أي برنامج كمبيوتر آخر، بما في ذلك إجراء تغييرات على سجلات قاعدة البيانات أو مستندات الدفع أو إرسال البريد الإلكتروني أو تدمير الملفات؛

د) "جمع القمامة". مجموعة من الأنشطة المرتبطة بالدراسة المضنية لمخلفات المستخدم أو المؤسسة. وهي طريقة شائعة لدى المتسللين و"جواسيس الصناعة" وضباط الاستخبارات التقنية؛

ه) محللي الشبكة. يوجد اليوم العشرات من المنتجات التي تحمل أسماء LAN Analyzer، وNetwork Analyzer، وProtocol Analyzer، وWAN Analyzer. باستخدام الأجهزة والبرامج، تسمح لك هذه المنتجات باعتراض وقراءة أي معلمات لتدفق البيانات المتداولة في شبكة الكمبيوتر المحلية للمؤسسة، بما في ذلك كلمات المرور. يتم تنفيذ العديد من محللات الشبكة على مستوى البرنامج ويمكن تثبيتها على أي جهاز كمبيوتر ("محطة عمل") متصل بالشبكة المحلية للمؤسسة؛

و) الانطلاق عظمى.الاستخدام غير المصرح به لأي أدوات مساعدة (برامج كمبيوتر) لتعديل أو تدمير أو نسخ أو فتح أو إدراج أو استخدام أو حظر استخدام الوصول إلى المعلومات أو البرامج الخاصة بنظام الكمبيوتر الخاص بالمنظمة؛

ح) "حفلة تنكرية".تحظى هذه التقنية بشعبية خاصة بين المتسللين والجواسيس الصناعيين. الأول يفضل "التنكر الإلكتروني"، والثاني يفضل المادية. فكرتها الرئيسية هي استخدام حقوق الوصول للمستخدم العادي عن طريق التنكر كمهاجم.

من الواضح أنه من الممكن حماية نفسك من هذا العدد من التهديدات فقط من خلال إنشاء نظام أمان كمبيوتر موثوق وشامل في مؤسستك.

يتضمن أي نظام أمني موثوق عناصر أمن المعلومات التنظيمية، وعناصر إدارة السجلات الإلكترونية السرية، والتدابير الهندسية والفنية، وعناصر أمن معلومات التشفير والأجهزة والبرامج.

ويجب أن يكون هذا النظام أحد عناصر نظام أمن المعلومات الشامل للمنظمة. وفي الوقت نفسه، يجب أن تساهم بعض التدابير، على سبيل المثال، أوضاع الوصول وداخل المنشأة، في كل من نظام إدارة السجلات السرية ونظام حماية المعلومات في نظام الكمبيوتر الخاص بالمنظمة.

من الضروري تعيين موظف في المنظمة مسؤولاً عن تنفيذ إجراءات تنظيم نظام أمن المعلومات في نظام الكمبيوتر. يمكن إسناد هذه المهام إلى الوحدة الهيكلية المسؤولة عن صيانة نظام الكمبيوتر الخاص بالمؤسسة.

عندما تكون المنظمة موجودة في منطقة جديدة، يُطلب من الموظف المسؤول عن أمن نظام الكمبيوتر تنسيق جميع التدابير الهندسية والفنية (تحصين المباني، وتعزيز الأبواب، ومد الكابلات وشبكات إمدادات الطاقة) مع ضابط أمن المنظمة المسؤول لمنع تسرب المعلومات عبر القنوات التقنية.

يجب توضيح نظام أمان الكمبيوتر بالكامل، والذي يعد بدوره جزءًا من نظام الأمان الشامل للمؤسسة، في مستند "قواعد أمان الكمبيوتر". يجب الموافقة على هذه الوثيقة بأمر من المدير وتسليمها لكل موظف مقابل التوقيع. يجب على ضباط الأمن والموظفين المسؤولين عن أمن شبكات الكمبيوتر، وكذلك رؤساء الإدارات الفردية، مراقبة تنفيذ هذه القواعد.

تورجاشوف أندري يوريفيتش، نائب المدير العام للأمن في شركة FINAM القابضة للاستثمار، ورئيس مجلس نادي الأمن "ZASCHITA"

تعليمات

الحل الأكثر موثوقية لهذه المشكلة هو استخدام حماية الأجهزة، والعمل قبل تحميل غرفة العمليات. تسمى ميزات الأمان هذه "الأقفال الإلكترونية". في المرحلة التحضيرية للاستخدام، قم بتثبيت القفل وتكوينه. عادةً ما يتم الإعداد لأسباب أمنية.

أولاً، قم بإنشاء قائمة بالمستخدمين الذين سيتم السماح لهم بالوصول إلى الكمبيوتر. لكل مستخدم، قم بإنشاء حامل مفاتيح. يمكن أن يكون قرصًا مرنًا أو بطاقة أو جهازًا لوحيًا. سيتم حفظ القائمة في ذاكرة القفل الإلكتروني. بعد ذلك، قم بإنشاء قائمة بالملفات التي تحتاج إلى الحماية: وحدات التطبيق القابلة للتنفيذ، ومكتبات نظام التشغيل، وقوالب مستندات Microsoft Word، وما شابه ذلك.

بعد التثبيت في وضع التشغيل العادي، سيطلب القفل من المستخدم وسيلة تحتوي على مفتاح. إذا تم تضمين المستخدم في القائمة، فهذا يعني نجاح العملية وبدء تشغيل نظام التشغيل. أثناء التشغيل، يتلقى القفل التحكم من BIOS للكمبيوتر الشخصي، ومع ذلك، يمكن تكوين BIOS لبعض أجهزة الكمبيوتر الحديثة بحيث لا يتم نقل التحكم إلى القفل. إذا كانت لديك مثل هذه المشكلة، فتأكد من أن القفل الخاص بك لديه القدرة على منع الكمبيوتر من التشغيل (إغلاق جهات الاتصال المعاد ضبطها، على سبيل المثال).

هناك أيضًا احتمال أن يقوم اللص بسحب القفل ببساطة. لحماية نفسك، استخدم التدابير المضادة التالية:

ختم الجسم، وضمان الغياب وصولإلى وحدة النظام.

توجد وسيلة شاملة للحماية عندما يتم دمج القفل هيكليًا مع أداة تشفير الأجهزة.

هناك أيضًا أجهزة يمكنها حظر علبة الكمبيوتر من الداخل.

مصادر:

- حماية جهاز الكمبيوتر الخاص بك من الوصول غير المصرح به

أمان حاسوب– هذا هو السؤال الرئيسي لمستخدمي أجهزة الكمبيوتر، حتى بالنسبة لأولئك الذين لا يستطيعون الوصول إلى الإنترنت. بعد كل شيء، يمكن لفيروسات الكمبيوتر الضارة أن تدخل جهاز الكمبيوتر الخاص بك ليس فقط من الإنترنت، ولكن أيضًا من خلال وسائط التخزين الخارجية (محرك الأقراص المحمول، والأقراص المضغوطة، وأقراص DVD، والأقراص المرنة، وما إلى ذلك). الغرض من الفيروسات هو تدمير المعلومات والبرامج الموجودة على جهاز الكمبيوتر، والقدرة على قراءة المعلومات وسرقتها من القرص الصلب. ولمنع حدوث ذلك، يجب تأمين جهاز الكمبيوتر الخاص بك.

سوف تحتاج

- جهاز كمبيوتر يعمل بنظام التشغيل وبرنامج مكافحة الفيروسات.

تعليمات

تثبيت برنامج مكافحة الفيروسات. الأكثر فعالية هي برامج مكافحة الفيروسات Kaspersky، Dr Web، Eset Nod32. في الأساس، هذه هي الإصدارات المدفوعة. ولكن يمكنك أيضًا العثور على برامج مكافحة فيروسات مجانية على الإنترنت، على سبيل المثال Zillya! وFree Antivirus وما إلى ذلك. تعتمد فعالية برنامج مكافحة الفيروسات على الإعدادات الصحيحة، لذا فإن تثبيت البرنامج هو نصف الإجراء لضمان الأمان. تتضمن الإعدادات إعداد الإزالة التلقائية للفيروسات في حالة اكتشافها، وفحص الأجهزة القابلة للإزالة عندما تكون متصلة بالكمبيوتر، وفحص كائنات بدء التشغيل عند تحميل نظام التشغيل (نظام التشغيل)، وفحص الكمبيوتر بالكامل مرة واحدة في الأسبوع.

قم بتحديث قواعد بيانات مكافحة الفيروسات لديك بانتظام. بعد كل شيء، تظهر تهديدات أمنية جديدة كل يوم. لدى منشئي برامج مكافحة الفيروسات إصدارات جديدة من البرامج لمكافحتها، لذلك يجب تكوين برنامج مكافحة الفيروسات المثبت على جهاز الكمبيوتر الخاص بك ليتم تحديثه تلقائيًا (إذا كان متصلاً به).

تجنب المواقع المشبوهة ولا تقم بتنزيل البرامج غير المعروفة لك. تظهر بعض محركات البحث أن "الموقع قد يهدد أمانك

يجب تثبيت برنامج مكافحة الفيروسات على كل جهاز كمبيوتر يعمل بنظام Windows. لفترة طويلة، كان هذا يعتبر القاعدة الذهبية، ولكن اليوم يناقش خبراء أمن تكنولوجيا المعلومات مدى فعالية برامج الأمان. يجادل النقاد بأن برامج مكافحة الفيروسات لا تحمي دائمًا، بل وأحيانًا العكس - بسبب التنفيذ المهمل، يمكنها إنشاء ثغرات في أمان النظام. ويواجه مطورو هذه الحلول هذا الرأي بأعداد هائلة من الهجمات المحظورة، وتستمر أقسام التسويق في طمأنتهم بالحماية الشاملة التي توفرها منتجاتهم.

الحقيقة تكمن في مكان ما في الوسط. لا تعمل برامج مكافحة الفيروسات بشكل لا تشوبه شائبة، ولكن لا يمكن وصفها جميعًا بأنها عديمة الفائدة. إنها تحذر من مجموعة متنوعة من التهديدات، لكنها ليست كافية للحفاظ على Windows محميًا قدر الإمكان. بالنسبة لك كمستخدم، هذا يعني ما يلي: يمكنك إما رمي برنامج مكافحة الفيروسات في سلة المهملات، أو الثقة به بشكل أعمى. ولكن بطريقة أو بأخرى، فهي مجرد واحدة من الكتل (وإن كانت كبيرة) في الاستراتيجية الأمنية. سنزودك بتسعة أخرى من هذه "الطوب".

التهديدات الأمنية: برامج مكافحة الفيروسات

> ما يقوله النقاد إن الجدل الحالي حول برامج فحص الفيروسات قد أثاره مطور Firefox السابق روبرت أوكالاغان. يجادل: برامج مكافحة الفيروسات تهدد أمان Windows ويجب إزالتها. الاستثناء الوحيد هو Windows Defender من Microsoft.

> ما يقوله المطورون يستشهد مبتكرو برامج مكافحة الفيروسات، بما في ذلك Kaspersky Lab، بأرقام مثيرة للإعجاب كحجة. وهكذا، في عام 2016، سجلت برمجيات هذا المختبر ومنعت حوالي 760 مليون هجمة عبر الإنترنت على أجهزة كمبيوتر المستخدمين.

> ما تعتقده شركة CHIP أنه لا ينبغي اعتبار برامج مكافحة الفيروسات بقايا أو علاجًا سحريًا. إنهم مجرد لبنة في بناء الأمن. نوصي باستخدام برامج مكافحة الفيروسات المدمجة. لكن لا تقلق كثيرًا: Windows Defender جيد. يمكنك حتى استخدام الماسحات الضوئية البسيطة التابعة لجهات خارجية.

1 اختر مضاد الفيروسات المناسب

نحن، كما كان من قبل، مقتنعون بأن نظام التشغيل Windows لا يمكن تصوره بدون الحماية من الفيروسات. ما عليك سوى اختيار المنتج المناسب. بالنسبة لمستخدمي Tens، قد يكون هذا هو برنامج Windows Defender المدمج. على الرغم من أنه خلال اختباراتنا لم يُظهر أفضل درجة من الاعتراف، إلا أنه مدمج تمامًا في النظام، والأهم من ذلك، دون أي مشاكل أمنية. بالإضافة إلى ذلك، قامت Microsoft بتحسين منتجها في Creators Update لنظام التشغيل Windows 10 وتبسيط إدارته.

غالبًا ما تتمتع حزم مكافحة الفيروسات المقدمة من مطورين آخرين بمعدل تعرف أعلى من Defender. نحن ندافع عن حل مدمج. زعيم تصنيفنا في الوقت الحالي هو Kaspersky Internet Security 2017. يجب على أولئك الذين يمكنهم رفض خيارات إضافية مثل الرقابة الأبوية ومدير كلمات المرور تحويل انتباههم إلى خيار أكثر ملاءمة للميزانية من Kaspersky Lab.

2 متابعة التحديثات

إذا كان علينا اختيار إجراء واحد فقط للحفاظ على أمان Windows، فسنختار بالتأكيد التحديثات. في هذه الحالة، بالطبع، نحن نتحدث في المقام الأول عن التحديثات لنظام التشغيل Windows، ولكن ليس فقط. ويجب أيضًا تحديث البرامج المثبتة، بما في ذلك Office وFirefox وiTunes، بانتظام. على نظام التشغيل Windows، يعد الحصول على تحديثات النظام أمرًا سهلاً نسبيًا. في كل من التصحيحات "السبعة" و"العشرة"، يتم تثبيت التصحيحات تلقائيًا باستخدام الإعدادات الافتراضية.

في حالة البرامج، يصبح الوضع أكثر صعوبة، حيث أنه ليس من السهل تحديثها جميعًا مثل Firefox وChrome، اللذين يحتويان على وظيفة التحديث التلقائي المضمنة. ستدعمك الأداة المساعدة SUMo (مراقب تحديث البرامج) في حل هذه المهمة وإعلامك بتوفر التحديثات. سيقوم البرنامج ذو الصلة، DUMo (مراقب تحديث برنامج التشغيل)، بنفس المهمة لبرامج التشغيل. ومع ذلك، فإن كلا المساعدين المجانيين يبلغانك فقط بالإصدارات الجديدة - سيتعين عليك تنزيلهما وتثبيتهما بنفسك.

3 قم بإعداد جدار الحماية

يقوم جدار الحماية المدمج في Windows بعمله بشكل جيد ويحظر جميع الطلبات الواردة بشكل موثوق. ومع ذلك، فهو قادر على المزيد - إمكاناته ليست محدودة بالتكوين الافتراضي: جميع البرامج المثبتة لها الحق في فتح المنافذ في جدار الحماية دون طلب ذلك. تضع الأداة المساعدة المجانية للتحكم في جدار حماية Windows المزيد من الميزات في متناول يدك.

قم بتشغيله وفي قائمة "الملفات الشخصية" اضبط الفلتر على "تصفية متوسطة". وبفضل هذا، سيتحكم جدار الحماية أيضًا في حركة المرور الصادرة وفقًا لمجموعة معينة من القواعد. عليك أن تقرر بنفسك ما هي التدابير التي سيتم تضمينها. للقيام بذلك، في الزاوية اليسرى السفلية من شاشة البرنامج، انقر على أيقونة الملاحظة. بهذه الطريقة يمكنك عرض القواعد ومنح الإذن لبرنامج معين أو حظره بنقرة واحدة.

4 استخدم حماية خاصة

التحديثات ومكافحة الفيروسات وجدار الحماية - لقد اهتمت بالفعل بهذا الثالوث العظيم من الإجراءات الأمنية. حان الوقت للضبط الدقيق. غالبًا ما تكون مشكلة البرامج الإضافية لنظام التشغيل Windows هي أنها لا تستفيد من جميع ميزات الأمان التي يوفرها النظام. تعمل أداة مكافحة الاستغلال مثل EMET (مجموعة أدوات تجربة التخفيف المحسنة) على تعزيز البرنامج المثبت. للقيام بذلك، انقر فوق "استخدام الإعدادات الموصى بها" واترك البرنامج يعمل تلقائيًا.

5 تعزيز التشفير

يمكنك تعزيز حماية البيانات الشخصية بشكل كبير عن طريق تشفيرها. حتى لو وقعت معلوماتك في الأيدي الخطأ، فلن يتمكن المتسلل من إزالة الترميز الجيد، على الأقل ليس على الفور. تحتوي الإصدارات الاحترافية من Windows بالفعل على أداة BitLocker المساعدة التي يمكن تهيئتها من خلال لوحة التحكم.

سيكون VeraCrypt بديلاً لجميع المستخدمين. هذا البرنامج مفتوح المصدر هو الوريث غير الرسمي لبرنامج TrueCrypt، الذي تم إيقافه منذ عامين. إذا كنا نتحدث فقط عن حماية المعلومات الشخصية، فيمكنك إنشاء حاوية مشفرة من خلال عنصر "إنشاء وحدة تخزين". حدد خيار "إنشاء حاوية ملف مشفر" واتبع تعليمات المعالج. يتم الوصول إلى خزنة البيانات الجاهزة من خلال Windows Explorer، تمامًا مثل القرص العادي.

6 حماية حسابات المستخدمين

تظل العديد من نقاط الضعف غير مستغلة من قبل المتسللين وذلك ببساطة لأن العمل على الكمبيوتر يتم تنفيذه بموجب حساب قياسي بحقوق محدودة. لذلك، بالنسبة للمهام اليومية، يجب عليك أيضًا إعداد مثل هذا الحساب. في نظام التشغيل Windows 7، يتم ذلك من خلال لوحة التحكم وعنصر "إضافة وإزالة حسابات المستخدمين". في "العشرة الأوائل"، انقر على "الإعدادات" و"الحسابات"، ثم حدد "العائلة والأشخاص الآخرون".

7 تفعيل VPN خارج المنزل

باستخدام شبكة لاسلكية في المنزل، يكون مستوى الأمان الخاص بك مرتفعًا لأنك تتحكم في من يمكنه الوصول إلى الشبكة المحلية وتكون مسؤولاً عن التشفير ورموز المرور. كل شيء يختلف في حالة النقاط الساخنة، على سبيل المثال،

في الفنادق. هنا يتم توزيع شبكة Wi-Fi بين مستخدمي الطرف الثالث، ولا يمكنك أن يكون لديك أي تأثير على أمان الوصول إلى الشبكة. للحماية، نوصي باستخدام VPN (الشبكة الافتراضية الخاصة). إذا كنت تحتاج فقط إلى تصفح مواقع الويب من خلال نقطة اتصال، فستكفي شبكة VPN المدمجة في أحدث إصدار من متصفح Opera. قم بتثبيت المتصفح وفي "الإعدادات" انقر على "الأمان". في قسم "VPN"، حدد المربع "تمكين VPN".

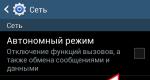

8 قطع الاتصالات اللاسلكية غير المستخدمة

حتى التفاصيل يمكن أن تحدد نتيجة الموقف. إذا كنت لا تستخدم اتصالات مثل Wi-Fi وBluetooth، فما عليك سوى إيقاف تشغيلها لإغلاق الثغرات المحتملة. في نظام التشغيل Windows 10، أسهل طريقة للقيام بذلك هي من خلال مركز العمل. يقدم "Seven" قسم "اتصالات الشبكة" في لوحة التحكم لهذا الغرض.

9 إدارة كلمات المرور

يجب استخدام كل كلمة مرور مرة واحدة فقط ويجب أن تحتوي على أحرف خاصة وأرقام وأحرف كبيرة وصغيرة. وتكون أيضًا أطول فترة ممكنة - ويفضل أن تكون عشرة أحرف أو أكثر. لقد وصل مبدأ أمان كلمة المرور إلى حدوده اليوم لأنه يتعين على المستخدمين أن يتذكروا الكثير. ولذلك، حيثما أمكن، ينبغي استبدال هذه الحماية بطرق أخرى. خذ تسجيل الدخول إلى Windows على سبيل المثال: إذا كان لديك كاميرا تدعم Windows Hello، فاستخدم التعرف على الوجه لتسجيل الدخول. بالنسبة للرموز الأخرى، نوصي باستخدام مديري كلمات المرور مثل KeePass، والتي يجب حمايتها بكلمة مرور رئيسية قوية.

10 تأمين خصوصيتك في المتصفح

هناك العديد من الطرق لحماية خصوصيتك على الإنترنت. يعد ملحق إعدادات الخصوصية مثاليًا لمتصفح Firefox. قم بتثبيته واضبطه على "الخصوصية الكاملة". بعد ذلك، لن يقدم المتصفح أي معلومات حول سلوكك على الإنترنت.

عوامة النجاة: النسخ الاحتياطي

> النسخ الاحتياطية مهمة للغاية. النسخ الاحتياطية تؤتي ثمارها

نفسك ليس فقط بعد الإصابة بالفيروس. كما أنه يعمل بشكل جيد عند ظهور مشاكل في الأجهزة. نصيحتنا: قم بعمل نسخة من جميع أنظمة Windows مرة واحدة، ثم قم بعمل نسخ احتياطية لجميع البيانات المهمة بشكل منتظم ومنتظم.> الأرشفة الكاملة لنظام التشغيل Windows Windows 10 الموروث من وحدة "الأرشفة والاستعادة" "السبعة". باستخدامه سوف تقوم بإنشاء نسخة احتياطية من النظام. يمكنك أيضًا استخدام أدوات مساعدة خاصة مثل True Image أو Macrium Reflect.

> يمكن لحماية ملفات True Image والإصدار المدفوع من Macrium Reflect عمل نسخ من ملفات ومجلدات محددة. البديل المجاني لأرشفة المعلومات المهمة هو برنامج النسخ الاحتياطي الشخصي.

الصورة: شركات التصنيع؛ نيكولينينو/فوتوليا.كوم

ما هو أمن الكمبيوتر؟

حاليًا، يُستخدم مصطلح "أمن الكمبيوتر" على نطاق واسع جدًا. في الواقع، يتعرض الكمبيوتر لبعض المخاطر فقط إذا لم يكن متصلاً بأجهزة كمبيوتر أخرى عبر الشبكة. في الآونة الأخيرة، زادت نسبة استخدام شبكات الكمبيوتر (خاصة الإنترنت) بشكل ملحوظ، لذلك يستخدم اليوم مصطلح “أمن الكمبيوتر” لوصف المشاكل المرتبطة باستخدام شبكات أجهزة الكمبيوتر ومواردها.

المكونات التقنية الرئيسية لأمن الكمبيوتر هي:

- سرية؛

- نزاهة؛

- المصادقة؛

- التوفر.

لفهم جوهر أمن الكمبيوتر، من الضروري تحديد كافة المكونات المذكورة أعلاه:

- السرية، والمعروفة أيضًا بالسرية، تعني أن المستخدمين غير المصرح لهم لن يتمكنوا من الوصول إلى معلوماتك. يمكن أن تتراوح العواقب التي يمكن أن تسببها فجوات الخصوصية من طفيفة إلى مدمرة.

- النزاهة تعني أن معلوماتك محمية من التغييرات غير المصرح بها، وهو ما لا ينطبق على المستخدمين المصرح لهم. عادةً ما تشكل القرصنة تهديدًا لسلامة قواعد البيانات والموارد.

- المصادقة هي خدمة التحكم في الوصول التي تتحقق من معلومات تسجيل المستخدم. بمعنى آخر، هذا يعني أن المستخدم هو في الواقع ما يدعي أنه هو.

- التوفر يعني أن الموارد متاحة للمستخدمين المصرح لهم.

المكونات المهمة الأخرى التي يتم التركيز عليها بشدة من قبل متخصصي أمن الكمبيوتر هي التحكم في الوصول والامتثال الصارم. لا يعني التحكم في الوصول فقط حقيقة أن المستخدم لديه حق الوصول إلى الموارد والخدمات المتاحة فقط، ولكن أيضًا حقيقة أن لديه الحق في الوصول إلى الموارد التي يتوقعها بشكل مشروع. أما بالنسبة للامتثال الصارم للالتزامات، فهذا يعني استحالة حرمان المستخدمين من إرسال رسالة والعكس صحيح.

إن مفهوم أمن الحاسوب كبير جداً، لذلك هناك إضافات أخرى لهذه الجوانب التقنية. أمن الكمبيوتر له جذوره في الانضباط. القضايا الرئيسية المرتبطة بهذا المصطلح هي جرائم الكمبيوتر (محاولات منع الهجمات واكتشافها) والخصوصية/إخفاء الهوية في الفضاء الإلكتروني.

على الرغم من أن السرية والنزاهة والمصادقة هي مكونات مهمة لأمن الكمبيوتر، إلا أن العنصر الأكثر أهمية بالنسبة لمستخدمي الإنترنت هو السرية لأن معظم المستخدمين يعتقدون أنه ليس لديهم ما يخفونه أو أن المعلومات التي يقدمونها عند التسجيل في أحد المواقع ليست سرية.

لكن تذكر أنه على الإنترنت، يتم توزيع المعلومات بسهولة بين الشركات والمعلومات التي يتم جمعها شيئًا فشيئًا من مصادر مختلفة يمكن أن تقول الكثير عن الشخص. ولذلك، فإن القدرة على التحكم في المعلومات، ولماذا يتم جمعها، ومن يمكنه استخدامها وكيف، هي مسألة خطيرة ومهمة للغاية في سياق أمن الكمبيوتر.