تثبيت برنامج كومودو انترنت سكيورتي. "إعدادات الأمان"، قسم "جدار الحماية"، قم بحظر "إعدادات جدار الحماية"

يحب

يحب

سقسقة

ما هي قوة برنامج مكافحة الفيروسات كومودو

إذا قرأت مقالتي والأخبار حول ويكيليكس، فأنت تعلم أن كل شيء يتم اختراقه الآن - من الطابعات إلى أجهزة التلفاز الذكية. لقد تحولت برامج مكافحة الفيروسات، التي كانت مصممة في السابق لحماية أجهزة الكمبيوتر من التهديدات، إلى آلات خرقاء ذات وظائف لا يمكن أن يطلق عليها إلا "المبلغين عن المخالفات". حسنًا، لماذا تأتي حزمة مكافحة الفيروسات مع مدير كلمات المرور ومتصفح آخر ومُحسِّن النظام وأشياء أخرى؟ وهي لا تتعلق بشكل مباشر بالقضاء على تهديدات الفيروسات.

و هنا وضع الحماية- شيء آخر. إنه لا يزيل الفيروسات، بل يحمي منها عن طريق تشغيل برامج غير معروفة في وضع معزول عن النظام المحيط. العزل ليس كاملاً، ولكنه كافٍ لحماية الأجزاء المهمة من نظام التشغيل.

- بدلا من ملفات النظام الحقيقية، تعمل البرامج المعزولة مع التكرارات، لذلك بعد إصابة النظام الظاهري أو تلف ملفات النظام، سيتم حذف جميع التغييرات ببساطة، وسيعمل Windows كما لو لم يحدث شيء.

- سيتم إخفاء المجلدات المهمة التي تحتوي على معلومات سرية (كلمات المرور المحفوظة في المتصفح، وملفات تعريف الارتباط المرخصة على مواقع الويب، وما إلى ذلك) عن البرامج المعزولة (التي تم تكوينها يدويًا)، لذلك لن يتمكن حصان طروادة قيد التشغيل من سرقتها.

في Comodo Antivirus، يُطلق على وضع الحماية اسم Comodo Sandbox (أو الاحتواء في الإصدار الجديد). إنه ليس فريدًا - تم تصميم وضع مماثل في Avast Pro Antivirus وAvast Internet Security، وكذلك في برنامج Sandboxie المنفصل. في السابق، تم تضمينه في برنامج مكافحة الفيروسات Kaspersky Internet Security، ولكن لسبب ما تخلى المطورون عن هذه الوظيفة. يتم دفع جميع هذه البرامج، في حين أن برنامج مكافحة الفيروسات من كومودو حر.

فوائد برنامج مكافحة الفيروسات كومودو:

- مجاني (مجاني حقًا!).

- وضع الحماية.

- الكثير من الإعدادات.

عيوب:

- التطفل - يعرض البرنامج الترقية إلى الإصدار المدفوع (يمكن إيقاف تشغيله في الإعدادات).

- التأثير على الأداء - تتباطأ أجهزة الكمبيوتر البطيئة ما لم يتم إيقاف تشغيل بعض الوظائف.

- يتم تثبيت البرامج غير الضرورية مع البرنامج.

يمكن التغلب على العيوب، وسأتحدث عن هذا أدناه.

أين يمكنني تحميل

يوجد برنامج تثبيت Comodo Antivirus على الموقع الرسمي: https://ru.comodo.com/software/internet_security/antivirus.php(الزر الأخضر "تنزيل مجانًا").

يعمل برنامج مكافحة الفيروسات على أنظمة التشغيل Windows 10 و8 و7 وVista وXP.

الخصائص الرئيسية:

- تقنية الرفض الافتراضي (تمنع إطلاق البرامج الضارة المعروفة).

- تقنية Auto Sandbox (أو الاحتواء التلقائي، إطلاق برامج غير معروفة في وضع الحماية).

- الحجر الصحي (حتى لا يتم حذف الملف المشبوه نهائيًا والتمكن من استعادته).

- نظام القائمة البيضاء السحابي (يمتلك المطورون قاعدة لسمعة الملفات)

- وضع اللعبة (لا يتلقى برنامج مكافحة الفيروسات إشعارات ولا يقوم بتحميل المعالج عند تشغيل اللعبة)

كيفية تثبيت

بعد تنزيل برنامج التثبيت وتشغيله، خذ وقتك في استكمال عملية التثبيت. انظر بعناية - في بعض المراحل تحتاج إلى إلغاء تحديد المربعات. على سبيل المثال، في النافذة الثانية، يتم تقديم برامج غير شائعة جدًا:

في الخطوة التالية، على الأرجح أنك لن ترغب في إرسال إحصائيات أداء مكافحة الفيروسات إلى المطورين:

ثم ستكون هناك خطوة إعداد Comodo Dragon - وهو متصفح آمن، قريب من Chrome. لديك متصفحك المفضل، أليس كذلك؟ لذلك، قم بإلغاء تحديد المربعين:

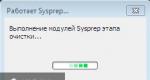

بعد هذا سيبدأ التثبيت:

بعد اكتمال التثبيت، سيقوم برنامج مكافحة الفيروسات بإجراء فحص كامل لجهاز الكمبيوتر الخاص بك. أثناء تشغيله، يمكنك البدء في إعداده.

لا تنس إزالة البرنامج المثبت في برنامج مكافحة الفيروسات. انتقل إلى لوحة التحكم - البرامج والميزات (في نظام التشغيل Windows 10، يتم استدعاء لوحة التحكم الكلاسيكية عن طريق النقر بزر الماوس الأيمن على أيقونة القائمة "ابدأ" - لوحة التحكم) وقم بإلغاء تثبيت Comodo Dragon وComodo GeekBuddy.

إعدادات

بدون تكوين، يكون برنامج مكافحة الفيروسات مزعجًا للغاية. لذلك، في النافذة الرئيسية، انقر فوق "الإعدادات":

فاتورة غير مدفوعة الإعدادات العامة - الواجهة.هذا هو المكان الذي يتم فيه ترويض الطبيعة التدخلية للبرنامج:

فأنت بحاجة إلى تكوين التشغيل الفعلي لوحدة مكافحة الفيروسات. فاتورة غير مدفوعة مكافحة الفيروسات - مراقبة مكافحة الفيروسات:

هناك ميزتان مهمتان هنا تؤثران على أداء الكمبيوتر وأمانه.

سيؤدي تعيين مربع الاختيار على "فحص الذاكرة عند بدء تشغيل الكمبيوتر" إلى إبطاء عملية بدء تشغيل الكمبيوتر، ولكن سيتم اكتشاف البرامج الضارة المسجلة عند بدء التشغيل بشكل أسرع.

يؤثر "مستوى التحليل الإرشادي" على جودة اكتشاف الفيروسات غير المعروفة. بدون الاستدلال، يمكن لبرنامج مكافحة الفيروسات التعرف فقط على تلك المعروفة في قاعدة البيانات. مع المستوى العالي من الاستدلال، يكون عدد الإيجابيات الكاذبة مرتفعًا وسيتم تشغيل البرامج بشكل أبطأ بشكل عام. بشكل عام، الأمر متروك لك لتقرر هنا. على أجهزة الكمبيوتر البطيئة، سيؤدي تمكين الاستدلال إلى إبطاء تشغيل البرامج بشكل كبير.

وضع الوركين- ولعل ثاني أهم ميزة لبرنامج Comodo Antivirus بعد وضع الحماية:

HIPS هو برنامج تحليل سلوكي. ما يتم مراقبته بالضبط يمكن تهيئته بالنقر فوق "إعدادات المراقبة":

افتراضيًا، يوجد وضع آمن، حيث في حالة حدوث أي تدخل خطير في النظام، سيتم طرح سؤال (يظهر في أسفل يمين الشاشة) لتحديد فئة البرنامج - السماح والحظر والتصنيف على أنه موثوق به ، وما إلى ذلك وهلم جرا.

HIPS له عيب: في البداية لا تعرف وحدة مكافحة الفيروسات هذه نظامك لا شئويزعجك بالأسئلة حتى الفحص الكامل للقرص باستخدام برنامج مكافحة الفيروسات لن يسمح له بفهم البرامج التي تفعل ماذا وما ينبغي السماح لها بفعله. ستظهر جميع الأسئلة أثناء تشغيل البرامج. المشكلة الأكثر شيوعًا هي ظهور طلب بعد فتح المستندات من خلال عنصر القائمة "فتح باستخدام". إنه أمر مزعج ومتعب. لذلك، إذا كنت مقتنعا بأن البرامج الموجودة على جهاز الكمبيوتر الخاص بك آمنة، فيمكنك تسريع عملية "التدريب" عن طريق تحويل HIPS إلى وضع التدريب (بدلاً من "الوضع الآمن"، ضع "وضع التدريب"). سيشكل برنامج مكافحة الفيروسات قاعدة قاعدة، مما يسمح بجميع إجراءات البرنامج أثناء عملك. بعد ذلك، بعد أسبوع، يجب تحويل HIPS إلى "الوضع الآمن" مرة أخرى، وبعد ذلك لن تظهر الطلبات إلا عندما يختلف سلوك البرامج عما تم تسجيله مسبقًا.

يتم تكوين أي قواعد - كل من البرامج وسلوك وحدة مكافحة الفيروسات - في علامات التبويب المتبقية في قسم HIPS. يمكنك حماية مفاتيح التسجيل والملفات الخاصة ببعض البرامج المهمة التي لم يكن مطورو برامج مكافحة الفيروسات على علم بها.

كل هذا يبدو معقدًا للغاية ولا يضيف الراحة للمستخدمين الذين مجرد استخدام الكمبيوتر.ولكن إذا كنت تهتم بالأمان، فسيصبح وضع HIPS هو مساعدك الأمين في الحماية.

يرجى ملاحظة أنه في لقطة الشاشة أعلاه حددت الخيار "إجراء تحليل إرشادي على سطر الأوامر لتطبيقات محددة". إزالةسيؤدي تحديد هذا العنصر إلى إزالة النوافذ المنبثقة التي تشير إلى أن البرنامج قد دخل إلى صندوق الحماية على العنوان "C:\Program Data\Comodo\Cis\tempscript\C_cmd.exe...".

محدث بتاريخ 04/04/2017: شكرًا لجورج على التصحيح: اتضح أن نصيحتي بوضع علامة في المربع "تكييف وضع التشغيل عندما تكون موارد النظام منخفضة"، على العكس من ذلك، تؤدي إلى انخفاض في الأداء.

رملتم تكوين برنامج مكافحة الفيروسات في القسم Sandbox - إعدادات Sandbox (الاحتواء في الإصدار الجديد):

من حيث المبدأ، لا يوجد شيء لتكوينه هنا، باستثناء حقيقة أن مجلدات المتصفح مع جميع الإعدادات متاحة للبرامج المستقلة بشكل افتراضي. وهذا محفوف بسرقة كلمات المرور المحفوظة في المتصفحات وتركيب إضافات ضارة عليها. لذلك، انقر فوق "... الملفات والمجلدات المحددة"، ثم انقر بزر الماوس الأيمن فوق "المنطقة المشتركة" - "تغيير" - "نعم" - سيتم فتح نافذة جديدة حيث يمكنك حذف الأذونات المطلوبة:

ثم لن تتمكن البرامج التي تعمل في وضع الحماية من الوصول إلى البيانات الخاصة.

ما إذا كنت بحاجة إلى التحقق السحابي أم لا، الأمر متروك لك. التأثير على الأداء بسيط، ولم ألاحظ أي تغييرات.

الفصل VirusScopeمن الأفضل عدم اللمس، كل شيء على النحو الأمثل هناك:

ما الذي يؤثر على سرعة الكمبيوتر؟

وأقصد بسرعة العمل:

- الوقت من تشغيل الكمبيوتر حتى يتم تحميل سطح المكتب بالكامل،

- سرعة إطلاق البرامج واستجابتها أثناء عمليات كتابة وقراءة البيانات من القرص.

كلاهما يتأثر بدرجة جنون العظمة من برنامج مكافحة الفيروسات. كلما قل عدد الوظائف التي تم تمكينها، زادت سرعة التشغيل.

إذا كان جهاز الكمبيوتر الخاص بك بطيئًا، فقم بتعطيل:

- التحليل الإرشادي (الإعدادات - برامج مكافحة الفيروسات - مراقبة برامج مكافحة الفيروسات - العنصر السفلي).

- HIPS (للأسف، فهو يقلل بشكل كبير من سرعة البرامج). يتم تعطيله في الإعدادات وفي قائمة مكافحة الفيروسات عند النقر على الأيقونة الخاصة به بالقرب من الساعة.

- وظيفة تشغيل البرامج تلقائيًا في وضع الحماية (الإعدادات - وضع الحماية - وضع الحماية التلقائي - قم بإلغاء تحديد عنصر "استخدام وضع الحماية التلقائي").

نقطة أخرى: يجب على برنامج مكافحة الفيروسات، كجزء من واجبه، فحص جميع الملفات المفتوحة والبرامج التي تم إطلاقها وتحليل محتوياتها ونشاطها. إذا تم فحص الملفات من قبل، فستزيد سرعة المسح عدة مرات. لهذا فحص كاملمباشرة بعد تثبيت برنامج مكافحة الفيروسات، من الضروري أن يعرف برنامج مكافحة الفيروسات ما هو.

خاتمة

يعد برنامج Comodo Antivirus مثالاً على البرامج الجيدة. نعم، يتم تثبيت المتصفح وGeekBuddy معه، ولكن بعد الانتهاء منه يقوم برنامج مكافحة الفيروسات بمهمته دون أي تدخل. على عكس المنافسين، فإنه يحاول أن يفعل فقط ما هو مخصص له - الحماية من التهديدات. و بثلاث طرق:

- فحص قاعدة بيانات الفيروسات القياسية.

- تحليل السلوك.

- يعمل في وضع الحماية المعزول.

هل يمكنك طلب المزيد من مضاد الفيروسات المجاني؟

لكن حول مدفوعالبرمجيات أريد أن أقول بضعة أشياء حنون. في رأيي، ينبغي للمطورين الذين يعملون على أنظمة الأمان مؤهل عالي. حسنًا، أو يجب عليهم العمل وفقًا للقواعد التي يمليها الفطرة السليمة. وفي النهاية، لا يدفع لهم الناس المال ويثقون بهم بسبب عيونهم الجميلة. ماذا يمكننا أن نقول عن المطورين من Trend Micro الذين جعلوا من الممكن فتح مواقع الويب لتنفيذ أي أوامر على الكمبيوتر وسرقة كلمات مرور المستخدم. هل هذا هراء كامل أم ماذا؟ قام المطورون ببساطة بعمل هذه الثغرة الأمنية:

لقد أثبت مطورو بطل مقال اليوم أيضًا إهمالهم. سمح برنامج GeekBuddy، الذي يأتي مع Comodo Antivirus، في إصداراته الأولى بالاتصال بالكمبيوتر بدون كلمة مرور.فكر في الأمر: في برنامج مساعدة المستخدم المصمم لإظهار محتويات الشاشة (يجب أن يراها الدعم الفني في Comodo لحل المشكلة) كانت هناك نفس كلمة المرور على جميع أجهزة الكمبيوتر! وبطبيعة الحال، تم حل المشكلة، ولكن مع المستوى المناسب من المسؤولية لم تكن لتوجد على الإطلاق.

يحب

يحب

ملخص المقالات السابقة: مثال على إعداد واستخدام Comodo Internet Security 8

انتباه! المقالة موجهة للمستخدمين الذين لديهم خبرة في استخدام مجمع Comodo Internet Security وقرأوا مقالات سابقة عنه. يُنصح "المبتدئين" بدراسة هذا المنتج أولاً. للتعرف والاستخدام الفعال نسبيًا، يُقترح إجراء الإعداد التالي:

- فصل جهاز الكمبيوتر الخاص بك عن الإنترنت و/أو الشبكة المحلية؛

- تثبيت رابطة الدول المستقلة؛

- افتح "النافذة الرئيسية" > "المهام" > "المهام المتقدمة" > "الإعدادات المتقدمة"؛

- في علامة التبويب "الإعدادات العامة" > "التكوين"، انقر نقرًا مزدوجًا فوق سطر "الأمان الاستباقي"؛

- في علامة التبويب "الحماية+" > "Sandbox" > "Auto-Sandbox"، قم بتعطيل خيار "Use Auto-Sandbox"؛

- في علامة التبويب "HIPS" > "الكائنات المحمية" > "الملفات المحمية"، قم بإضافة أي ملف من خلال قائمة السياق؛

- من خلال قائمة السياق، استبدل السطر المضاف بـ ?:\*

- انقر فوق "موافق" لإغلاق نافذة الإعدادات؛

- افتح "النافذة الرئيسية" > "المهام" > "مهام جدار الحماية" > "إخفاء المنافذ";

- حدد خيار "حظر الاتصالات الواردة"؛

- إجراء إعادة التشغيل؛

- قم بتوصيل جهاز الكمبيوتر الخاص بك بالشبكة.

ملاحظات أولية

يتم تقديم إجراء الإعداد هذا في شكل مختصر. الغرض من هذه المقالة هو إعطاء القراء دليلاً لمجموعة متنوعة من خيارات التكوين لبرنامج Comodo Internet Security. من المفترض أن يكون القراء على دراية بالمقالات السابقة ويفهمون أسباب بعض التوصيات. يتم تقديم تفاصيل الإعداد الأكثر عمومية هنا فقط. يتم وصف التدابير الإضافية، على سبيل المثال، ضد تجاوز جدار الحماية (من خلال الوصول إلى الذاكرة بين العمليات، واستعلامات DNS وBITS)، والحماية من برامج الفدية أو ضد برامج تسجيل المفاتيح، في المقالة حول استخدام الحماية الاستباقية؛ حول الوصول إلى الشبكة المحلية - في المقالة حول جدار الحماية، وما إلى ذلك.

أود التأكيد على أن هذا التكوين ليس "الحد الأقصى"، ولكنه متوازن إلى حد ما من حيث الحماية وسهولة الاستخدام. يتم جعل البرامج غير المحددة افتراضية تلقائيًا دون إشعار. تنبيهات HIPS ممكنة، ولكنها ستحدث نادرًا جدًا.

الخيار المقترح مخصص للاستخدام الشخصي من قبل مستخدم ذي خبرة، ولكن من السهل تكييفه ليناسب "المبتدئين" أو المستخدمين ذوي الحقوق المحدودة. يمكنك، على سبيل المثال، تعطيل جميع الإشعارات، أو استبدال المحاكاة الافتراضية التلقائية للبرامج غير المحددة عن طريق حظرها، أو تبديل جدار الحماية إلى "الوضع الآمن"، وما إلى ذلك.

إذا أدى اتباع هذه التعليمات إلى أي مشاكل، أطلب من القراء الإبلاغ عنها في التعليقات. نرحب بالرسائل المدعومة بملفات تصدير التكوين وقوائم الملفات وكل سجل CIS طوال الفترة، بالإضافة إلى تسجيل الفيديو و/أو الوصول عن بعد للتشخيصات.

التثبيت والتكوين

تثبيت

يُنصح بتثبيت CIS على نظام يضمن خلوه من البرامج الضارة. اسمحوا لي أن أذكرك أنك بحاجة إلى تحديث النظام وعمل نسخة احتياطية منه. من المنطقي أولاً تعطيل جدار حماية Windows من خلال لوحة التحكم.

إذا كان النظام خاليًا من البرامج الضارة، فمن المستحسن "التعرف" على CIS بالملفات الموجودة عليه. لتجنب التعارضات، يمكنك تعطيل مكونات الحماية في الوقت الحالي: برامج مكافحة الفيروسات، وAuto-Sandbox، وHIPS، وجدار الحماية، وViruscope. أولاً، لنجري "فحص السمعة" ("النافذة الرئيسية" > "المهام" > "المهام العامة" > "الفحص") وبعد اكتماله، سنجعل جميع الملفات التي تم العثور عليها موثوقة. ثم سنطلق العديد من البرامج المثبتة ومكوناتها. دعونا إعادة التشغيل. في نافذة الإعدادات المتقدمة، في علامة التبويب "سمعة الملف" > "قائمة الملفات"، حدد جميع الملفات واستخدم قائمة السياق لتعيينها إلى تصنيف موثوق به.

الإعداد الأساسي

بعد التثبيت، افتح علامة التبويب "الإعدادات العامة" > "التكوين" في نافذة الإعدادات المتقدمة وقم بتمكين تكوين "الأمان الاستباقي". عندما يُطلب منك إعادة التشغيل، سنرد بـ "تأجيل".

إذا قمت مسبقًا بتكوين CIS، فاستورد تكوين "الأمان الاستباقي" الأولي من كتالوج البرنامج تحت اسم مختلفوتفعيلها.

إذا ظهر إشعار حول اختيار حالة الشبكة، فحدد خيار "مكان عام".

في علامة التبويب "تصفية المحتوى" > "القواعد"، تأكد من وجود قاعدة "المواقع المحظورة" في الأسفل، وقم بتغييرها: أضف الفئات "قائمة مضيفي MVPS" و"Symantec WebSecurity" وقم بتعيين نوع القيود ليس "للحظر" بل "للسؤال"

ملحقات قائمة السياق

لنسخ الملفات المحظورة بواسطة برنامج مكافحة الفيروسات، سنضيف عنصر قائمة السياق المقابل. جميع المواد اللازمة لذلك مع التعليمات موجودة في الأرشيف.

الاستخدام

إذا تم اكتشاف برنامج غير معروف، فإننا لا نقدم أي تنازلات في الحماية دون التأكد من سلامته.أسهل طريقة للتحقق من البرنامج هي من خلال قائمة السياق. ألاحظ أن غياب اكتشافات مكافحة الفيروسات ليس ضمانًا مطلقًا للأمن. ولكن يمكنك الحكم بثقة أكبر أو أقل على سلامة الملف إذا كان معروفًا لفترة طويلة ولم تتعرف عليه برامج مكافحة الفيروسات الرائدة على أنه ضار.

كاختبار إضافي، يمكنك تشغيل برنامج غير معروف في بيئة افتراضية ثم إرسال محتويات دليل VTRoot إلى VirusTotal. يمكنك فحص سلوك البرنامج بشكل مستقل في بيئة افتراضية من خلال تمكين Viruscope من خلال خيار "تطبيق إجراء Viruscope فقط على التطبيقات الموجودة في Sandbox" وفتح تقرير النشاط. يقوم Viruscope أحيانًا أيضًا بتصنيف سلوك البرنامج تلقائيًا على أنه ضار.

لتثبيت برنامج آمن جديد، قم باستدعاء قائمة السياق في برنامج التثبيت الخاص به أثناء الضغط باستمرار على مفتاح Shift وحدد عنصر "تشغيل كمثبت". في حالة حدوث تنبيه HIPS أثناء التثبيت، قم بتعطيل خيار "تذكر التحديد" فيه وحدد سياسة "التثبيت أو التحديث". بعد تثبيت البرنامج، نقوم بإجراء أول اختبار له من خلال عنصر قائمة السياق "تشغيل كمثبت بدون رفع الحقوق" وإغلاق البرنامج. بعد ذلك، في علامة التبويب "سمعة الملف" > "قائمة الملفات"، نقوم بنقل الملفات غير المعروفة لهذا البرنامج إلى الملفات الموثوقة. نقوم أيضًا بإضافة الدليل الذي يحتوي على البرنامج الجديد إلى البرامج الموثوقة.

لتحديث برنامج مثبت، قم بتشغيله باستخدام عنصر قائمة السياق "تشغيل كمثبت"، وقم بتنفيذ إجراء التحديث ونقل الملفات الجديدة بالمثل من مجهول إلى موثوق به.

من الممكن أن يتم تشغيل البرنامج بمعزل عن الآخرين حتى بعد إضافته إلى القائمة الموثوقة. عادةً ما يحدث هذا عندما يتجاوز حجم البرنامج 40 ميجابايت. الحل هو إضافة المسار لمثل هذا البرنامج إلى مجموعة "AllowedProgs".

إذا كنت بحاجة إلى تشغيل برنامج مؤقتًا دون قيود، فافتح قائمة السياق عليه أثناء الضغط على مفتاح Shift وحدد "تشغيل كمثبت بدون رفع الحقوق". من المهم أن تتذكر أن مثل هذا البرنامج وعملياته الفرعية ستكون قادرة على تشغيل أي ملف غير معروف دون أي تدخل.

عندما يتم عزل أي ملف غير معروف لأول مرة من خلال وضع الحماية التلقائي، يظهر إشعار منبثق. اسمحوا لي أن أذكرك أنه من الخطورة الضغط على زر "لا تعزل بعد الآن" الموجود فيه.

إذا كانت هناك حاجة إلى حماية أي بيانات بعناية من التلف، على سبيل المثال، عن طريق فيروسات التشفير، فإننا نضيف كلمة "WriteProtected" إلى نهاية اسم الدليل الذي يحتوي عليها. سيتم منع تغيير محتويات الأدلة مثل "C:\Docs\My Projects - WriteProtected" بواسطة أي برنامج باستثناء Explorer. عندما تحتاج إلى تغيير البيانات، سنقوم إما بإعادة تسمية الدليل مؤقتًا، أو نقل البيانات إلى دليل آخر، وبعد الانتهاء من العمل سنعيدها إلى الحماية.

يجب عليك الاطلاع على سجل الأحداث من وقت لآخر، وخاصة جدار الحماية والحماية الاستباقية ("الحماية+"). هناك قد تجد أن برنامجًا معينًا يتطلب أذونات إضافية، على سبيل المثال، لإجراء التحديث. ثم سوف تحتاج إلى ضبط التكوين وفقا لذلك.

عندما يتم حظر أحد البرامج بواسطة أحد برامج مكافحة الفيروسات، نقوم أولاً بإرساله إلى VirusTotal من خلال قائمة السياق. فإذا كنا واثقين تمامًا من أمانه، فإننا نضيف هذا البرنامج إلى البرامج الموثوقة. إذا، على الرغم من الشكوك، يجب استخدام البرنامج، انسخه إلى دليل الاستثناءات. للقيام بذلك، افتح قائمة السياق الموجودة عليها أثناء الضغط على Shift، وحدد العنصر "نسخ الملف المصاب..." واحفظه في دليل C:\Exclusions. من هذا الدليل سيتم إطلاق البرنامج كبرنامج عادي غير معروف في بيئة افتراضية.

إذا كنت قلقًا من أن البرنامج الذي تقوم بتشغيله سوف يحجب واجهة نظام التشغيل ويمنعك من مسح وضع الحماية، فيمكنك تحديد وقت تنفيذه. إحدى الطرق الملائمة للقيام بذلك هي عنصر قائمة السياق "Run in Comodo sandbox as يقتصر"، المقترح في المقالة حول البيئة الافتراضية.

إذا كنت بحاجة إلى تشغيل برنامج مشكوك فيه في بيئة حقيقية، فإننا نقوم بذلك من خلال عنصر قائمة السياق الموسع "تشغيل بدون قيود Auto-Sandbox". نحن نراقب نشاط البرنامج من خلال تنبيهات HIPS. ولتجنب عدد كبير منها، يمكنك على الفور تحديد سياسة "التطبيق المقيد" أو "المعزول" في الإشعار (من خلال تمكين خيار "تذكر التحديد"). انتباه! يمكن لبرنامج ضار إطلاق برنامج موثوق به، ولن يقوم HIPS بعد ذلك بمراقبة نشاط العملية الفرعية، مما قد يتسبب في حدوث ضرر. كإجراء مخفف، يمكنك تمكين Viruscope مؤقتًا من أجل مراقبة نشاط ليس فقط البرنامج المشكوك فيه بمزيد من التفصيل، ولكن أيضًا عملياته الفرعية، وإذا لزم الأمر، التراجع عن التغييرات.

عادةً، لن تحدث تنبيهات HIPS في هذا التكوين إلا عند استخدام عنصر القائمة "تشغيل بدون قيود Auto-Sandbox" أو، بشكل أقل شيوعًا، خياري "التشغيل كمثبت" و"تشغيل كمثبت بدون رفع". ومع ذلك، إذا قام HIPS بتنبيهك بالنشاط مجهولة الهويةالبرامج في حالات أخرى هي علامة حمراء. قد يعني ذلك أن برنامجًا غير معروف تم تشغيله قبل CIS أو حصل على امتيازات النظام. أوصي بتحديد خيار "الحظر وإكمال التنفيذ" في مثل هذا التنبيه (تعطيل خيار "تذكر التحديد" الموجود فيه)، ومن ثم التحقق من وجود نقاط ضعف في النظام.

تتميز المنتجات بمجموعة واسعة من أدوات حماية الكمبيوتر مثل Comodo Internet Security. سيكون برنامج مكافحة الفيروسات المجاني والقوي والمريح والمعقد ذو الواجهة الممتعة مفيدًا للجميع، إن لم يكن لإعداداته التي غالبًا ما تربك المستخدم المبتدئ (وليس فقط).

لنكون صادقين، يبدو لنا أن السؤال المتكرر حول كيفية تكوين Comodo Internet Security بشكل صحيح قد تم طرحه بشكل غير صحيح، لأن كل هذا يتوقف على مدى دقة استخدامك لهذا البرنامج، وما هي أولويتك في الحماية. ولهذا السبب قررنا الاهتمام فقط بأهم المشكلات التي تهم غالبية المستخدمين بشأن إعداد برنامج مكافحة الفيروسات هذا.

إعدادات التثبيت الأساسية

ولكن قبل أن نبدأ في النظر فيها، دعنا نقول بضع كلمات عن بعض الإعدادات التي يجب على المستخدم التعامل معها عند تثبيت البرنامج. أولاً، انتبه إلى اقتراح معالج الإعداد "احصل على أمان إضافي عن طريق التبديل إلى خادم COMODO SecureDNS." يعد مربع الاختيار هذا أمرًا مرغوبًا فيه إذا تم تحديده بالطبع. إذا تركته، فسيتم تمرير جميع اتصالاتك عبر خادم Comodo خاص، حيث سيتم تحليلها والتحقق من وجود تهديدات؛ سيؤدي هذا أيضًا إلى استبدال عناوين DNS الخاصة بمزود خدمة الإنترنت الخاص بك بعناوين DNS الخاصة بـ Comodo، والتي بدورها يمكن أن تسبب مشاكل في الإنترنت بشكل عام.

لا يمكنك استخدام هذا الخيار إلا بعد التشاور مع مزود الخدمة الخاص بك. بالإضافة إلى ذلك، قد يتم حظر بعض المواقع التي قمت بزيارتها مسبقًا إذا اعتبرها Comodo فجأة أنها خطرة.

يمكن ترك العنصر الثاني "تحليل سلوك التطبيق" دون تغيير. يمكن إلغاء تحديد خانة الاختيار الثالثة أو تركها حسب الرغبة. بعد اكتمال التثبيت، سيطالبك البرنامج بتحديد نوع الشبكة. يرجى ملاحظة أن شبكتي المنزل والعمل داخلية، وبالتالي، إذا كنت تخطط للعمل على الإنترنت، فيجب عليك تحديد شبكة "المنطقة المشتركة"، مع تجاهل جميع الملاحظات بأمان.

حسنا حسنا. دعنا ننتقل إلى الإعدادات العامة. تنقسم وحدة الإعدادات المتقدمة إلى كتلتين: الإعدادات العامة وإعدادات الأمان. أولا، دعونا نلقي نظرة على الإعدادات العامة.

واجهه المستخدم

ليس عليك تغيير أي شيء هنا. يعد خيار "إعدادات كلمة المرور" مفيدًا فقط إذا كان الأشخاص الآخرون يستخدمون جهاز الكمبيوتر الخاص بك بشكل نشط. يمكنك أيضًا ترك إعدادات التحديث والتسجيل دون تغيير.

إعدادات

إذا كانت حماية النظام في الوقت الفعلي تمثل أولوية بالنسبة لك، فنوصي بتغيير التكوين إلى الأمان الاستباقي. إذا كان تركيزك الأساسي هو حماية جهاز الكمبيوتر الخاص بك أثناء تصفح الإنترنت، فيجب عليك ترك تكوين Internet Security.

من الممكن أيضًا استبعاد البرامج (الملفات القابلة للتنفيذ) والعمليات. يرجى ملاحظة أن هذا الإعداد (الاستثناءات) ينطبق على جميع أنواع عمليات الفحص، بما في ذلك الحماية في الوقت الفعلي.

الدفاع+. إعدادات الوركين

لذا، HIPS أو حماية اختراق المضيف. سيؤدي استخدام هذه التقنية إلى زيادة مستوى أمان النظام. دون الخوض في التفاصيل، يمكن تعريف HIPS على أنها تقنية تسمح لك بإنشاء قواعد تنظم السلوك وتحدد حقوق أي تطبيق.

ويمكن أيضًا مقارنة تقنية HIPS بالتحكم في الوصول إلى الشبكة. يعمل HIPS على أساس الحماية الاستباقية. وهذا يعني أن هذه التقنية لا تستخدم قواعد بيانات الفيروسات؛ فهي إما تحظر شيئًا ما أو تسمح به.

إذا قررت استخدام الحماية من التطفل على المضيف، فنوصيك أولاً بتحويل البرنامج إلى وضع التدريب. أثناء عملك على جهاز الكمبيوتر الخاص بك، سيطرح عليك البرنامج العديد من الأسئلة الأمنية، وسوف تقوم بالإجابة عليها. وبالتالي، سيتعلم البرنامج كيفية الاستجابة بشكل صحيح لبعض الإجراءات. إذا كنت متأكدًا تمامًا من أن جهاز الكمبيوتر الخاص بك نظيف، فيمكنك تثبيت وضع "الكمبيوتر النظيف". في هذه الحالة، لن تتم المراقبة إلا في حالة حدوث أي تغييرات لاحقة على النظام.

إذا كنت تشك في وجود كائنات ضارة في النظام، فيمكنك التبديل إلى الوضع الآمن. عند التبديل إلى الوضع بجنون العظمة، سيتم مراقبة جميع التغييرات التي تحدث على الكمبيوتر تقريبًا. يمكنك توضيح ما سيتم مراقبته بالضبط من خلال الضغط على رابط "إعدادات المراقبة". نوصي أيضًا بتحديد المربعات كما هو موضح في لقطة الشاشة أعلاه.

قواعد الوركين

يسرد هذا القسم الفرعي جميع القواعد المثبتة افتراضيًا في Comodo Internet Security. ليس من الضروري تغيير هذه الإعدادات. الأمر نفسه ينطبق على القسم الفرعي "مجموعات القواعد".

حماية الملفات والتسجيل وواجهات COM

كافة الملفات المحمية الافتراضية، ومفاتيح التسجيل الهامة، وواجهات COM مدرجة هنا. في معظم الحالات، لا يلزم اتخاذ أي إجراء إضافي من جانب المستخدم هنا. ومع ذلك، إذا رغبت في ذلك أو لزم الأمر، يمكنك إضافة الملفات المحددة ومجموعات الملفات والمجلدات والعمليات، بالإضافة إلى خلايا (أو مفاتيح فردية) لسجل النظام.

التحليل السلوكي

تم تصميم هذه الوظيفة لحماية جهاز الكمبيوتر الخاص بك من الإصابة المحتملة عند تشغيل البرامج المشبوهة. وهذا يعني أن البرنامج الذي تم تحديده بواسطة Comodo Internet Security على أنه برنامج مشبوه أو غير معروف سيتم تشغيله تلقائيًا في وضع الحماية. الوضع الافتراضي لمعالجة الطلبات التي لم يتم التحقق منها هو "مقيد جزئيًا". ليس من الضروري تغييره. انتبه أيضًا إلى خيار "عدم حظر الملفات من هذه القائمة". هنا يمكنك تعيين استثناءات للملفات والعمليات الموثوقة.

رمل

ولكن هنا هو العكس: يمكنك تحديد التطبيقات التي يجب تشغيلها في بيئة افتراضية بقوة. وفي الوقت نفسه، من الممكن أيضًا تعيين مستوى التقييد للتطبيق (مقيد، غير موثوق به، مشبوه، وما إلى ذلك)، بالإضافة إلى حجم الذاكرة المخصصة للتطبيق ووقت تشغيله. يمكن ترك الإعدادات المتبقية دون تغيير. نقوم بتعيين كلمة المرور للكشك الافتراضي حسب الرغبة.

. تثبيت

. الاعدادات العامة

. اختيار التكوين الحالي

- مضاد للفيروسات

- خَواصِر

- الملفات المحمية

- التحليل السلوكي

- جدار الحماية

- سطح المكتب الافتراضي

- تصفية المحتوى

.

تثبيت

يعد تثبيت COMODO Internet Security Premium على نظام Windows نظيف ومثبت حديثًا هو الخيار الأفضل. إذا لم تكن راضيًا عن احتمال إعادة تثبيت Windows، فتأكد من إلغاء تثبيت أي برنامج آخر لمكافحة الفيروسات أو جدار الحماية مثبتًا على جهاز الكمبيوتر الخاص بك. اتبع الرابط كيفية إزالة برامج مكافحة الفيروسات؟ يمكنك التعرف على طريقة إزالة برامج مكافحة الفيروسات القياسية والتنظيف الكامل للآثار.

أثناء عملية تثبيت CIS، من الأفضل تعطيل تثبيت الإعدادات والتطبيقات التالية.

تعطيل DNS وGeekBuddy وPrivDog

تعطيل عناصر ياندكس

للعثور على DNS الأمثل، يمكنك استخدام برنامج DNS Jumper. من الأفضل القيام بذلك بعد التثبيت الكامل لبرنامج Comodo.

إذا كان جهاز الكمبيوتر الخاص بك متصلاً بشبكة منزلية أو شبكة عمل، فسيُطلب منك تحديد نوع الشبكة. حدد موقعك بناءً على ثلاثة خيارات.

يوصى بإجراء فحص التصنيف. إذا حددت ملفات غير معروفة، فيجب عليك التحقق من الملف على موقع Virustotal.com. عند اتخاذ قرار بشأن مستوى الثقة في ملف ما، يجب الاسترشاد بتاريخ إرسال الملف لأول مرة للتحقق منه. إذا تم إجراء الفحص منذ أكثر من عام ولم يتم اكتشاف أي برامج ضارة، فيمكنك الوثوق بهذا الملف. ثم، في قائمة فحص التصنيف، حدد إجراء الملف "الثقة".

الاعدادات العامة

تتيح لك الإعدادات العامة تخصيص المظهر والسلوك العام لبرنامج Comodo Internet Security. يمكنك تكوين الإعدادات العامة مثل لغة الواجهة والإشعارات والرسائل والتحديثات التلقائية والتسجيل والمزيد.

دعونا نفكر فقط في معلمات الإشعارات. نظرًا لأن هدفنا هو عدم تشتيت انتباهنا بالإشعارات، فإننا نقوم بإجراء التغييرات التالية:

عرض الإخطارات من مركز رسائل COMODO. عند التمكين، ستظهر الأخبار من كومودو بشكل دوري. (إبطال)

- إظهار رسائل المعلومات. رسائل كومودو حول اكتشاف برنامج ضار بواسطة برنامج مكافحة الفيروسات، وإطلاق برنامج غير معروف في Sandbox، وطلب الوصول إلى الإنترنت من جدار الحماية، وما إلى ذلك. (إبطال)

- إظهار شاشة الترحيب عند بدء التشغيل. إذا تم تمكينه، ستظهر شاشة ترحيب عند بدء التشغيل لأول مرة. (إبطال)

- إظهار القطعة على سطح المكتب. يعرض عنصر واجهة مستخدم على سطح المكتب يعرض معلومات مختصرة حول أمان Comodo، وسرعة حركة المرور الصادرة والواردة، وعدد مهام الخلفية، والروابط إلى مواقع الشبكات الاجتماعية. (حسب تقديرك)

- عرض رسائل إعلامية عند تصغير نوافذ المهام أو تشغيل المهام في الخلفية. يعرض Comodo رسائل تشرح تأثير تصغير المهام قيد التشغيل أو نقلها إلى الخلفية. (إبطال)

- مرافقة الإخطارات مع إشارة صوتية. يصدر Comodo صوتًا عندما يكتشف خطرًا لجذب انتباهك. (إبطال)

- حماية الإعدادات بكلمة مرور. يوفر حماية بكلمة مرور لجميع أقسام التكوين المهمة. يعد هذا الإعداد ذا قيمة خاصة للآباء ومسؤولي الشبكة لمنع المستخدمين الآخرين من تغيير المعلمات المهمة، وبالتالي تعريض الجهاز للتهديدات. (حسب تقديرك)

اختيار التكوين الحالي

COMODO - Internet Security - يتم تنشيط هذا التكوين افتراضيًا عندما تكون مكونات مكافحة الفيروسات وجدار الحماية نشطة.

تم تمكين المحلل السلوكي.

- الحماية من العدوى الخبيثة متاحة فقط للملفات والمجلدات المصابة بشكل متكرر.

- تتم حماية واجهات COM المستخدمة بشكل متكرر فقط.

- تم تكوين الحماية + لمنع إصابة النظام.

COMODO - الأمان الاستباقي - يوفر هذا التكوين أقصى قدر من الحماية للجهاز. يتم تنشيط كافة تدابير الحماية الممكنة، ويتم حماية كافة واجهات وملفات COM الهامة

ملاحظة: ستعمل الطريقة الموضحة مع أي تكوين تختاره وأي مجموعة من إعدادات HIPS والتحليل السلوكي وجدار الحماية. الشرط الوحيد لتكوين Proactive Security هو تعيين قاعدة HIPS إلى Explorer كتطبيق نظام Windows.

مضاد للفيروسات

يكتشف ويزيل جميع أنواع الفيروسات؛

- يقوم بالمسح السحابي؛

- الأساليب الإرشادية لتحديد الفيروسات وأحصنة طروادة غير المعروفة سابقًا؛

- فحص ملفات التسجيل ونظام ويندوز، مع إمكانية استعادتها.

- يحمي باستمرار في الوقت الحقيقي.

- يعرض برنامج Comodo AV النسبة المئوية لاكتمال المسح؛

- يكتشف برنامج Rootkit Scanner الملفات الضارة المخفية ومفاتيح التسجيل ويحددها؛

يراقب HIPS تشغيل النظام باستمرار ويسمح لك بتنفيذ العمليات وتشغيل الملفات التي تتوافق مع قواعد الأمان أو القواعد التي أنشأها المستخدم. يقوم HIPS تلقائيًا بحماية ملفات النظام الهامة والمجلدات ومفاتيح التسجيل لمنع التعديلات غير المصرح بها بواسطة البرامج الضارة.

يوصي مطور CIS باستخدام HIPS في الوضع الآمن. لنقم بتفعيل خيار "عدم إظهار الإشعارات" مع طلبات الحظر.

- لا تحتاج إلى تفعيل خيار "إنشاء قواعد للتطبيقات الآمنة". هذا يسمح لك بتوفير استهلاك الموارد.

- ليس من الضروري تفعيل خيار "تكييف وضع التشغيل عندما تكون موارد النظام منخفضة". يستخدم فقط عندما يكون النظام محملاً بشكل كبير وتكون الذاكرة منخفضة. قد يتسبب في خلل في وظيفة Comodo وتقليل أداء النظام.

- "حظر كافة الطلبات غير المعروفة إذا كان التطبيق لا يعمل." هذا الخيار صارم للغاية ويستخدم فقط على الأنظمة المصابة. نقوم بتعطيل هذا الخيار، لأن تثبيت Comodo على نظام مصاب لا معنى له. يجب أن يكون النظام نظيفًا قبل تثبيت Comodo.

- "تمكين وضع الحماية المعززة." ذات الصلة لأنظمة 64 بت.

الملفات المحمية

تعرض علامة التبويب "الملفات المحمية" قائمة بالملفات ومجموعات الملفات المحمية من الوصول إليها عن طريق البرامج الأخرى، وخاصة البرامج الضارة مثل الفيروسات وأحصنة طروادة وبرامج التجسس.

دعونا نضيف قاعدة تحمي النظام من برامج الفدية وملفات الخفافيش الضارة.

التحليل السلوكي

التحقق من سلامة كل برنامج قبل السماح بتحميله في ذاكرة الكمبيوتر؛

- إجراء تحليل السلوك القائم على السحابة لتحديد البرامج الضارة على الفور؛

- يحذرك في كل مرة تحاول فيها تطبيقات غير معروفة أو غير موثوقة تشغيلها أو تثبيتها؛

- حظر الفيروسات وأحصنة طروادة وبرامج التجسس قبل أن تسبب أي ضرر؛

- يكتشف الأنشطة المشبوهة.

- يتضمن ميزة وضع الحماية التلقائي لعزل الملفات غير الموثوق بها تمامًا عن بقية جهاز الكمبيوتر الخاص بك

جدار الحماية

جدار الحماية هو أحد مكونات Comodo Internet Security الذي يوفر مستوى من الحماية ضد التهديدات لحركة المرور الواردة والصادرة، وإخفاء منافذ الكمبيوتر الخاص بك لمحاربة المتسللين والبرامج الضارة التي تنقل معلوماتك السرية عبر الإنترنت.

يوصي المطور باستخدام إعدادات جدار الحماية في الوضع الآمن. لنقم بتفعيل خيار "عدم إظهار الإشعارات" مع طلبات الحظر.

لا تحتاج إلى تمكين خيار "إنشاء قواعد للتطبيقات الآمنة". هذا يسمح لك بتوفير استهلاك الموارد.

إعدادات جدار الحماية المتقدمة

يتضمن Comodo Firewall إعدادات كشف متقدمة لحماية جهاز الكمبيوتر الخاص بك من هجمات DoS.

إدارة رؤية جهاز الكمبيوتر الخاص بك على الشبكة

سطح المكتب الافتراضي

يعد سطح المكتب الافتراضي بيئة عمل معزولة لتشغيل التطبيقات غير المعروفة وغير الموثوقة والمشبوهة. لا تؤثر التطبيقات التي تعمل داخل Virtual Desk على العمليات أو البيانات أو البرامج الأخرى الموجودة على جهاز الكمبيوتر الخاص بك.

- يمنع مواقع الويب الضارة والفيروسات والبرامج الضارة والجذور الخفية وبرامج التجسس من التثبيت على جهاز الكمبيوتر الخاص بك ويوفر الحماية ضد القرصنة

- توجد لوحة مفاتيح افتراضية تتيح لك إدخال أرقام تسجيل الدخول وأرقام بطاقات الائتمان وكلمات المرور بشكل آمن.

- يوفر للمستخدمين المتقدمين القدرة على تشغيل أي برنامج دون الإخلال باستقرار وبنية ملفات النظام الرئيسي.

تصفية المحتوى

يتيح لك Comodo Internet Security إعداد قواعد للسماح أو رفض الوصول إلى مواقع ويب محددة. يمكن إنشاء قواعد لمستخدمين محددين لجهاز الكمبيوتر الخاص بك، مما يجعل هذه الميزة مفيدة للغاية في المنزل وفي العمل. على سبيل المثال، يمكن للوالدين منع الوصول إلى مواقع الويب غير المناسبة. يمكن للشركات الحد من زيارات الموظفين لمواقع التواصل الاجتماعي أثناء ساعات العمل.

كيف تعمل الإعدادات بدون إشعارات

للوهلة الأولى، قد يبدو أنه سيكون من المستحيل العمل مع مثل هذه الإعدادات. بعد كل شيء، يتم تعطيل كافة الإخطارات فيها؛ في إعدادات HIPS وجدار الحماية، يتم تمكين خيار "عدم إظهار الإخطارات" مع طلبات الحظر. بالإضافة إلى ذلك، تم تكوين التحليل السلوكي للتعامل مع التطبيقات غير المعروفة على أنها محظورة.

كل شيء أبسط بكثير مما يبدو. تعمل البرامج والعمليات الخاصة بالموفرين الموثوقين دون قيود من Protection+ وFirewall. السحابة تعمل.

عند تشغيل ملف غير معروف وغير موثوق به، سترى الرسالة التالية:

السؤال الذي يطرح نفسه: ماذا تفعل مع الموردين والبرامج غير الموثوق بها؟ لا شيء معقد. لا يتعين عليك حتى الدخول إلى إعدادات Comodo في كل مرة وإنشاء قواعد للبرامج. يتم كل العمل من خلال Explorer أو سطح المكتب.

من حيث المبدأ، تعمل هذه الطريقة لإضافة ملفات غير محددة إلى القائمة الموثوقة مع أي إعدادات HIPS والتحليل السلوكي وجدار الحماية.

1. قم بإنشاء مجلد DANGER (خطر) على سطح المكتب أو محرك الأقراص الثابتة لديك. يجب أن تكون الأحرف باللغة اللاتينية؛ ولا يقبل كومودو الأبجدية السيريلية. من الممكن أيضًا استخدام الأرقام.

تذكير

- بعد تثبيت البرنامج من الأفضل حذف مجلد DANGER ومن ثم التمكن من استعادته.

للتحقق من وجود برامج ضارة في الملفات غير المحددة، يمكن أن تساعدك أدوات الفحص التالية:

موقع فيروس توتال.كوم

برنامج Malwarebytes لمكافحة البرامج الضارة (MBAM)

مجموعة الطوارئ Emsisoft

يمكنك أيضًا تثبيت/تشغيل البرنامج مؤقتًا في Virtual Desk، ثم إجراء فحص كامل باستخدام الماسح الضوئي HitmanPro الموجود في Virtual Desk نفسه.

بعد ذلك، بعد التأكد من أن الملفات آمنة، يمكنك إما مواصلة العمل من ضمن Virtual Desk، أو تثبيت البرنامج على القرص الصلب الخاص بك.

2. في إعدادات HIPS، قم بإنشاء مجموعة ملفات تسمى "الملفات الموثوقة".

3. ضع مجلد DANGER الذي تم إنشاؤه مسبقًا في مجموعة "الملفات الموثوقة" التي تم إنشاؤها.

4. قم بإنشاء قاعدة HIPS

5. أضف قاعدة إلى استثناء التحليل السلوكي

هذا كل شئ. الآن، عندما تحتاج إلى تثبيت برنامج PROVEN، ضعه في مجلد DANGER وقم بتثبيته دون مطالبتك. سيقوم Comodo تلقائيًا بإدخال إدخالات للملفات التي تم إنشاؤها في قائمة الملفات الموثوقة.

إذا لم تكن المستخدم الوحيد على الكمبيوتر، فمن الأفضل بعد التثبيت حذف مجلد DANGER. ويمكن استعادته لاحقًا في نفس المكان. ليست هناك حاجة لإعادة إنشاء قواعد HIPS وتحليل السلوك.

ولا تنس استخدام المذكرة.

تذكير

- بعد إنشاء مجلد DANGER، يمكنك فقط وضع البرامج والملفات التي تم اختبارها والتي لا تحتوي على برامج ضارة.

- يمنع منعا باتا وضع الفيروسات في مجلد DANGER.

- بعد تثبيت البرامج من الأفضل حذف مجلد DANGER ومن ثم التمكن من استعادته.

- لا ينبغي تحت أي ظرف من الظروف وضع الأرشيفات في مجلد DANGER، ناهيك عن فك ضغطها.

برنامج مكافحة الفيروسات مع حماية متقدمة للشبكة، يحظى برنامج Comodo Internet Security بشعبية كبيرة لدى العديد من المستخدمين المتقدمين، ولكنه يعتبر تقليديًا معقدًا وغير مريح في الإعداد في البداية. ويتجاوز عدد التنبيهات التي تتطلب حلًا فوريًا بشكل كبير عدد حزم الأمان التلقائية مثل Norton Security أو Bit Defender. ولكن إذا قضيت بعض الوقت في الضبط الأولي Comodo، سيتمكن المستخدمون العاديون الذين لا يرغبون في الخوض في تعقيدات بروتوكولات الشبكة أو تقنيات الحماية من الفيروسات من العمل معها. وهذا ما سنحاول اكتشافه اليوم.

بعد الانتهاء من Comodo، سيتمكن المستخدمون العاديون من العمل معه

ما يجب الانتباه إليه عند التثبيت

- حدد المربع "أريد استخدام تحليل سلوك التطبيقات السحابية...". وبالتالي، سوف تقوم بتفويض القرارات الروتينية حول السماح/منع العديد من العمليات إلى مجتمع المستخدمين. سيؤدي هذا إلى تقليل مستوى الأمان إلى حد ما، ولكنه سيجعل العمل أكثر راحة.

- يعتمد إرسال إحصائيات حول استخدام التطبيق أم لا على رغبتك. لكن العديد من المستخدمين يفضلون الاستغناء عنه.

- على الشاشة لتحديد المكونات المراد تثبيتها، حدد المربعين بجوار "Comodo Antivirus" و"Comodo Firewall". يمكن إيقاف تشغيل الباقي بأمان.

- تأكد من تعطيل خيار “إن أمكن، لا تظهر التنبيهات التي تتطلب من المستخدم اتخاذ قرار أمني”.

ما يجب القيام به مباشرة بعد التثبيت

- قم بتحديث قواعد بيانات مكافحة الفيروسات لديك (أيقونة "التحديث" في أسفل الشاشة الرئيسية).

- حدد تكوين "InternetSecurity" ("الإعدادات الأساسية" - "التكوين")، ثم انقر فوق الزر "تمكين" في اللوحة المنبثقة السفلية.

- هناك، انقر فوق الزر "تصدير" واحفظ الإعدادات في مكان آمن.

- بعد ذلك، انقر فوق "استيراد"، وحدد الإعدادات التي حفظتها للتو وقم بتسمية الخيار الخاص بك. ثم حدده في القائمة وانقر فوق "تمكين". يعد ذلك ضروريًا حتى يظل التكوين الأصلي من الشركة المصنعة سليماً.

بعد التحديثات، قم بإعادة تشغيل جهاز الكمبيوتر الخاص بك

- قم بتعطيل أداة سطح المكتب قليلة الاستخدام (انقر بزر الماوس الأيمن على أيقونة الدرج، وحدد "القطعة"، وقم بإلغاء تحديد "إظهار").

- أعد تشغيل جهاز الكمبيوتر الخاص بك.

"إعدادات الأمان"، قسم "مكافحة الفيروسات"

اترك مستوى التحليل الإرشادي عند "منخفض"

- إن تحديد خيار "عدم إظهار الإشعارات" سيساعد المستخدمين عديمي الخبرة على التعود بسرعة على إعدادات البرنامج، ولكن من الأفضل عدم استخدامه باستمرار.

- اترك مستوى التحليل الإرشادي عند "منخفض"، وإلا فإنك تخاطر بالغرق في كومة من الرسائل والتحذيرات.

- أضف المجلد الذي يحتوي على الملفات التي تم تنزيلها من الإنترنت، ودليل العمل الخاص بعميل التورنت، والقسم الذي يحتوي على حزم التثبيت كاستثناء. للقيام بذلك، في اللوحة المنبثقة السفلية، حدد "إضافة"، "مجلدات"، حدد الدليل المطلوب وانقر فوق "موافق". سيؤدي هذا إلى زيادة راحة العمل بشكل كبير أثناء الحياة النشطة عبر الإنترنت.

سيؤدي إلغاء الدليل المطلوب إلى زيادة راحة العمل

"إعدادات الأمان"، قسم "الحماية+"

- "إعدادات الوركين". وضع التشغيل الموصى به هو "آمن". من الأفضل ترك مربع الاختيار "إنشاء قواعد للتطبيقات الآمنة" ممكّنًا.

- "إعدادات وضع الحماية". إذا كنت واثقًا من أمان بعض الملفات القابلة للتنفيذ، فيمكنك إضافتها إلى الاستثناء (انقر فوق السطر "لا تقم بمحاكاة الوصول إلى الملفات والمجلدات المحددة"). من الأفضل عدم لمس الإعدادات المتبقية.

إذا كنت متأكدًا من أن ملفاتك آمنة، فقم بإضافتها إلى الاستثناءات

- فايروسكوب. نظام مفيد وضروري للتحليل الديناميكي لسلوك البرامج قيد التشغيل. في بعض الأحيان قد لا يعمل بشكل صحيح تماما، ثم حتى يتم تحديد أسباب الفشل، فمن الأفضل تعطيله (قم بإلغاء تحديد "استخدام Viruscope").

نظام تحليل ديناميكي مفيد

"إعدادات الأمان"، قسم "جدار الحماية"، قم بحظر "إعدادات جدار الحماية"

يجب إيلاء أقصى قدر من الاهتمام لهذه اللحظة، لأن خيار واحد تم تعيينه بشكل غير صحيح يمكن أن يؤدي إلى عواقب وخيمة.

- توفر مجموعة القواعد المخصصة لتصفية حركة المرور أقصى قدر من الحماية، ولكنها تتطلب في مرحلة الإعداد الأولية مزيدًا من الاهتمام من جانب المستخدم. يوفر "الوضع الآمن" مستوى حماية أقل قليلاً، ولكنه يعرض تحذيرات أقل بكثير.

- سيؤدي مربع الاختيار "إنشاء قواعد للعروض الآمنة" إلى تحويل Comodo إلى آلة أوتوماتيكية كاملة، لذلك إذا لم تكن مستعدًا لقراءة كل تحذير بعناية، فيمكنك التحقق منه. وفي جميع الحالات الأخرى، يجب ترك الحقل فارغًا.

- توفر الإعدادات المتقدمة النشطة ("تمكين تصفية حركة مرور IPv6" و"حظر حركة مرور IP المجزأة" و"تحليل البروتوكول" و"تمكين حماية انتحال ARP") أمانًا إضافيًا، ولكنها تؤدي في بعض الأحيان إلى حدوث مشكلات. استخدام على مسؤوليتك الخاصة.

إيلاء أقصى قدر من الاهتمام لتكوين هذا الخيار

"إعدادات الأمان"، قسم "سمعة الملف"

- حظر "إعدادات سمعة الملف". ومن الأفضل هنا أن تثق في الإعدادات الافتراضية، وإذا كنت تريد التخلص من بعض الطلبات، فحدد مربع الاختيار "عدم إظهار التنبيهات".

اترك الإعدادات كافتراضية

إعدادات إضافية

إنها ليست ضرورية، لذلك يجب استخدامها بحذر، وفي حالة التشغيل غير المستقر، يجب إعادة كل شيء إلى حالته الأصلية.

علامة التبويب "HIPS"، قسم "إعدادات HIPS":

- نقوم بزيادة وقت الإخطار إلى 999 ثانية كحد أقصى.

- يؤدي تفعيل عنصر "تكييف وضع التشغيل عندما تكون موارد النظام منخفضة" إلى زيادة الاستقرار ولكنه يؤثر سلبًا على سرعة البرنامج.

- يعد العنصر "تمكين وضع الحماية المحسّن" منطقيًا فقط لأنظمة تشغيل 64 بت.

- إذا كنت تستخدم برامج محاكاة (Daemontools وVMware وAlcohol)، فأضف الدلائل المقابلة إلى الاستثناءات: عنصر "الكشف عن حقن كود القشرة".

"إعدادات الأمان"، "الحماية+"، "وضع الحماية التلقائي":

إن كفاءة تقنيات المحاكاة الافتراضية المطبقة في كومودو عالية جدًا، ولكن نظرًا لكثافة الموارد العالية، فإن المشكلات ممكنة على أجهزة الكمبيوتر الضعيفة. وفي هذه الحالة نقوم بما يلي:

- بالنسبة لجميع الكائنات ذات السمعة "غير محددة"، حدد عنصر "تحرير" في اللوحة المنبثقة، وفي سطر "الإجراء" حدد "حظر".

باستخدام عميل تورنت

من أجل التشغيل العادي، من الضروري ليس فقط منح الملف القابل للتنفيذ حق الوصول الكامل، ولكن أيضًا إضافة قاعدة عالمية خاصة. نختار بالتسلسل "إعدادات الأمان"، و"جدار الحماية"، و"القواعد العامة"، ثم ننقر على "إضافة" في اللوحة السفلية المنبثقة ونقوم بتعيين سياسة:

- الإجراء: "السماح"، يجب أن تظل خانة الاختيار "تسجيل المشغل في السجل" غير محددة.

- البروتوكول: حدد مربع "TCP أو UDP".

- الاتجاه: "الصادرة والواردة".

- الوصف: غير مهم.

- علامة التبويب "منفذ الوجهة". حدد الرقم المحدد في إعدادات uTorrent.

- عندما يصبح كل شيء جاهزًا، انقل القاعدة التي تم إنشاؤها حديثًا إلى أعلى القائمة.

انتباه! إذا، نتيجة لإجراءات خاطئة، توقف البرنامج عن العمل بشكل طبيعي، حدد "الإعدادات العامة"، "التكوين"، حدد العنصر "COMODO-Internet Security" وانقر فوق "تمكين".