حدد وتكوين مصادقة الشبكة. نوع المصادقة والتكنولوجيا

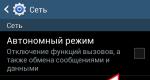

في هذه المقالة، سنلقي نظرة على بعض الأمثلة الأكثر شيوعًا لأخطاء المصادقة عند تشغيل الأجهزة المستندة إلى نظام التشغيل Android والمزودة بشبكات WiFi. للوهلة الأولى، لا يمكن أن يكون هناك أي شيء معقد في هذا الشأن، لأن واجهة الهواتف والأجهزة اللوحية المستندة إلى نظام التشغيل هذا صديقة للغاية حتى للمستخدمين الأقل خبرة، ولكنها قد تكون مفاجئة أيضًا.

بالإضافة إلى ذلك، يعد هذا الخطأ أمرًا شائعًا إلى حد ما، ولكي لا تقع في مشكلة، يجب عليك أولاً التعرف على المعلومات الواردة أدناه، وربما سيتم حل مشكلة الاتصال بسهولة ودون أن يلاحظها أحد. أولاً، عليك أن تفهم ماهية المصادقة وتقنية WiFi بشكل عام. إن فهم ذلك سيمنحك الفرصة لحل المشكلات اليومية المتعلقة بهذا البروتوكول دون مساعدة أي شخص وتكاليف إضافية.

المصادقة. ما هذا ولماذا؟

في كثير من الأحيان، أثناء المصادقة، بدلاً من "متصل" العزيزة، تظهر رسالة مثل "تم الحفظ، حماية WPA/WPA2" أو "مشكلة في المصادقة" على شاشة هاتفك.

ما هي؟

هذه تقنية حماية خاصة تمنع المستخدمين غير المدعوين من الدخول إلى شبكتك الشخصية أو شبكة العمل والذين قد يستخدمون قناة الإنترنت الخاصة بك ويضيعون حركة المرور. سيكون عليك أن تدفع ثمنها. كما أن النطاق الكبير لنقطة وصول WiFi يجعل من الممكن الاتصال بها ليس فقط للأشخاص الذين تم إنشاؤها من أجلهم، ولكن أيضًا للمهاجمين. وهذا يعني أنه من أجل منع مثل هذه الاتصالات غير المصرح بها، يلزم وجود تقنية تشفير البيانات والمصادقة عالية الجودة مع احتمال منخفض للقرصنة وتخمين كلمة المرور. ولهذا السبب تحتاج غالبًا إلى إدخال كلمة مرور للاتصال بالشبكة. يمكن تحديد طريقة تشفير بيانات المصادقة التي تناسب متطلباتك في إعدادات جهاز التوجيه أو نقطة الوصول التي يتصل بها جهازك. طريقة المصادقة الأكثر شيوعًا اليوم هي WPA-PSK/WPA2.

هناك خياران رئيسيان هنا:

- في الحالة الأولى، يقوم جميع المشتركين بإدخال نفس المفتاح عند الاتصال بالشبكة؛ وفي الحالة الأخرى، يتم منح كل مستخدم مفتاح وصول شخصي، يتكون بشكل أساسي من أرقام وحروف الأبجدية اللاتينية.

- النوع الثاني من التشفير يستخدم بشكل أساسي في الشركات ذات المستوى العالي من أمان الشبكة، حيث يكون عدد معين من المستخدمين متصلين وتكون المصادقة الآمنة مهمة بالفعل.

إذا كانت لدينا مشاكل في الاتصال، قبل اتخاذ أي إجراء، فمن المستحسن استخدام طريقة مجربة، والتي في أكثر من نصف الحالات تحل جميع المشاكل، بما في ذلك أخطاء المصادقة - إعادة تشغيل جهاز التوجيه.

إحدى الطرق الأخرى الأكثر فعالية لحل خطأ المصادقة، نظرًا لأنه غالبًا ما يكون سببه تلف البرامج الثابتة لجهاز التوجيه الموجود في منزلك، هي تحديث البرامج الثابتة الخاصة به إلى أحدث إصدار. يوصى بشدة بتحديثه من الموقع الرسمي للشركة المصنعة. يُنصح أيضًا أن يكون لديك نسخة محفوظة من الملف مع تكوين جهاز التوجيه، وإذا لم يكن لديك، فلا تتكاسل في إنشاءه على جهاز الكمبيوتر الخاص بك حتى لا تضطر إلى تحديد إعداداته مرة أخرى. بالإضافة إلى ذلك، من الأفضل التأكد من أن شبكتك ليست مخفية، أي ما عليك سوى التحقق من الإعدادات ما إذا كان مربع الاختيار "Hidden SSID" محددًا وما إذا كان اسم شبكة SSID اللاسلكية مكتوبًا باللغة اللاتينية.

خطأ مصادقة. لماذا يحدث؟

في الواقع، هناك مشكلتان رئيسيتان فقط بسبب عدم اتصال هاتفك بشبكة WiFi. لكن لا تنس أنه بالإضافة إلى الأخطاء المذكورة أدناه، يمكن أن يكون سبب هذه المشكلات أيضًا فشل جهاز التوجيه نفسه أو بسبب تعارضات في إعدادات الشبكة. هذا موضوع منفصل للمناقشة.

- نوع التشفير المحدد لا يتطابق مع النوع المستخدم.

- خطأ عند إدخال المفتاح

تعود معظم مشكلات الاتصال بالشبكات اللاسلكية إلى أخطاء عند إدخال المفتاح. في مثل هذه الحالات، يوصى بالتحقق مرة أخرى من كلمة المرور التي تم إدخالها في إعدادات الاتصال بهاتفك، وإذا لم يساعد ذلك، فاستخدم جهاز كمبيوتر للدخول إلى إعدادات جهاز التوجيه، واستبدال مفتاح الوصول مباشرة عليه. تجدر الإشارة إلى أن المفتاح يمكن أن يتكون فقط من أحرف لاتينية. إذا لم يساعد ذلك، فمن المؤكد أن إحدى الطرق أدناه ستساعدك.

لحل المشكلة شاهد الفيديو:

استكشاف أخطاء المصادقة وإصلاحها

لا يمكن لكل مستخدم أن يتخيل كيف يبدو إعداد جهاز توجيه WiFi باستخدام جهاز كمبيوتر وكيفية إصلاح أي مشاكل في الاتصال، ناهيك عن أسباب حدوثها. لذلك، هناك طريقة أخرى لحل المشكلات موضحة أدناه، ولكن من جهة جهاز التوجيه وباستخدام جهاز كمبيوتر متصل به، وليس الهاتف.

- للتحقق من الإعدادات، عليك الذهاب إلى إعدادات جهاز التوجيه. للقيام بذلك، افتح أي متصفح وأدخل عنوان IP 192.168.0.1 أو 192.168.1.1 في شريط العناوين. هذا يعتمد على طراز جهاز التوجيه الذي تستخدمه. بعد ذلك قم بإدخال اسم المستخدم وكلمة المرور الخاصين بك في النافذة التي تظهر. إذا لم تقم بتغييرها، فيمكنك العثور على معلومات تسجيل الدخول الضرورية على جهاز التوجيه نفسه، أو في التعليمات.

- بعد ذلك، يجب عليك الانتقال إلى إعدادات وضع الشبكة اللاسلكية وبدلاً من "b/g/n"، وهو الإعداد الافتراضي غالبًا، قم بالتغيير إلى "b/g"، وبعد ذلك قم بحفظ جميع التغييرات التي تم إجراؤها.

- إذا لم تسفر جميع المعالجات السابقة عن أي نتيجة معينة، فمن المنطقي تغيير نوع التشفير عند التحقق من WPA/WPA2، إذا تم اختيار طريقة مختلفة، أو العكس - التبسيط إلى WEP، والذي، على الرغم من كونه قديمًا، يحفظ أحيانًا الوضع إذا تبين أن الطرق الأخرى غير فعالة. بعد ذلك، حاول الاتصال بالشبكة مرة أخرى من هاتفك وأعد إدخال مفتاحك لتمرير عملية التحقق.

ستساعدك معرفة الفروق الدقيقة المدرجة في التعامل مع الخطأ الذي يحدث على العديد من الأجهزة، بغض النظر عن الفئة والتكلفة، عند العمل مع شبكات لاسلكية مختلفة، وكذلك فهم مبدأ إعداد أجهزة التوجيه اللاسلكية ونقاط الوصول.

المنبثقة مع العنوان يستلزم التوثيقغالبًا ما تكون الرسالة التي تطلب منك إدخال اسم مستخدم وكلمة مرور علامة على إصابة جهاز الكمبيوتر الخاص بك بفيروس برامج إعلانية.

نافذة المصادقة المطلوبة

المصادقة مطلوبة - ما هي؟

في أغلب الأحيان، تعد النافذة المنبثقة التي تحتوي على الرسالة "المصادقة مطلوبة" في Google Chrome أو Mozilla Firefox أو Opera أو Internet Explorer علامة على إصابة جهاز الكمبيوتر الخاص بك بفيروس برامج إعلانية. مباشرة بعد اختراق جهاز الكمبيوتر الخاص بك وتنشيطه، تبدأ هذه البرامج الضارة في إدراج برنامج نصي صغير أو إطار مخفي في كل موقع ويب تفتحه. والنتيجة هي كمية هائلة من الإعلانات على الصفحات التي تشاهدها أو ظهور نافذة منبثقة "المصادقة مطلوبة"، والتي من خلالها يمكن لمؤلفي فيروس الإعلانات جمع بياناتك الشخصية أو منع الوصول إلى موقع معين إفتح أنت.

الأعراض الأخرى للإصابة بالبرامج الضارة التي تظهر تحذير "المصادقة مطلوبة".

- يتم دمج اللافتات الإعلانية في المواقع التي تعرف على وجه اليقين أنه لا ينبغي أن يكون هناك إعلانات

- مجموعة متنوعة من الكلمات والعبارات العشوائية المدرجة في الروابط

- يعرض المتصفح نوافذ صغيرة توصي بتحديث مشغل الفلاش أو البرامج الأخرى

- ظهرت برامج غير معروفة لك على جهاز الكمبيوتر الخاص بك

لماذا تبدأ رسالة "المصادقة مطلوبة" في الظهور على جهاز الكمبيوتر الخاص بك؟

على الرغم من أن الأمر قد يبدو غريبًا، فمن المرجح أن يكون جهاز الكمبيوتر الخاص بك مصابًا ببرنامج أو فيروس تم إنشاؤه لعرض الإعلانات. بمجرد دخول هذه البرامج الضارة إلى النظام، ستفتح مئات المواقع الإعلانية المختلفة وتعيد توجيهك إلى مجموعة متنوعة من صفحات الويب الخادعة والمضللة.

لذلك، يجب عليك دائمًا توخي الحذر الشديد بشأن ما ستقوم بتنزيله من الإنترنت! بعد تشغيل البرنامج الذي تم تنزيله، أثناء مرحلة التثبيت، اقرأ جميع الرسائل بعناية. لا تتسرع في النقر فوق الزر "موافقة" أو "موافقة" في النافذة التي تحتوي على اتفاقية المستخدم. تأكد من قراءتها بعناية. عند تثبيت أي برامج، حاول تحديد العنصر المتقدم (المخصص)، أي أن لديك سيطرة كاملة على ما سيتم تثبيته وأين. بهذه الطريقة، يمكنك تجنب البرامج غير الضرورية وبرامج الإعلانات المتسللة من الدخول إلى جهاز الكمبيوتر الخاص بك. والأهم من ذلك، لا تقم أبدًا بتثبيت شيء لا تثق به!

طرق تنظيف الكمبيوتر

كيفية إزالة عبارة "المصادقة مطلوبة" من Chrome وFirefox وInternet Explorer

الإرشادات التالية هي دليل خطوة بخطوة يجب عليك اتباعه خطوة بخطوة. إذا كنت تواجه مشكلة في أي شيء، توقف، أو اطلب المساعدة في هذه المقالة، أو أنشئ موضوعًا جديدًا على موقعنا.

1. قم بإزالة "المصادقة مطلوبة" من Chrome وFirefox وInternet Explorer باستخدام AdwCleaner

AdwCleaner هو برنامج صغير لا يتطلب التثبيت على جهاز الكمبيوتر الخاص بك وهو مصمم خصيصًا للعثور على البرامج الإعلانية والبرامج غير الضرورية وإزالتها. لا تتعارض هذه الأداة مع برنامج مكافحة الفيروسات، لذا يمكنك استخدامها بأمان. ليست هناك حاجة لإلغاء تثبيت برنامج مكافحة الفيروسات الخاص بك.

قم بتحميل برنامج AdwCleaner بالضغط على الرابط التالي.

يمكنك النقر فوق "تخطي" لإغلاق برنامج التثبيت واستخدام الإعدادات الافتراضية، أو زر "البدء" للتعرف على ميزات AdGuard وإجراء تغييرات على الإعدادات الافتراضية.

في معظم الحالات، تكون الإعدادات القياسية كافية وليس هناك حاجة لتغيير أي شيء. في كل مرة تقوم فيها بتشغيل جهاز الكمبيوتر الخاص بك، سيبدأ AdGuard تلقائيًا ويمنع الإعلانات المنبثقة ومواقع مثل "مطلوب المصادقة"، بالإضافة إلى صفحات الويب الضارة أو المضللة الأخرى. للتعرف على جميع ميزات البرنامج أو تغيير إعداداته، ما عليك سوى النقر نقرًا مزدوجًا فوق أيقونة AdGuard الموجودة على سطح المكتب لديك.

باتباع هذه التعليمات، يجب أن يتم معالجة جهاز الكمبيوتر الخاص بك تمامًا من النوافذ المنبثقة التي تحتوي على الرسالة "المصادقة مطلوبة" في Google Chrome وMozilla Firefox وInternet Explorer وMicrosoft Edge. لسوء الحظ، يقوم مؤلفو البرامج الضارة بتحديثها باستمرار، مما يجعل من الصعب التعامل مع جهاز الكمبيوتر الخاص بك. لذلك، إذا لم تساعدك هذه التعليمات، فهذا يعني أنك قد أصبت بإصدار جديد من البرنامج الضار "مطلوب المصادقة"، ومن ثم فإن الخيار الأفضل هو الاتصال بنا.

لتجنب إصابة جهاز الكمبيوتر الخاص بك في المستقبل، يرجى اتباع ثلاث نصائح صغيرة

- عند تثبيت برامج جديدة على جهاز الكمبيوتر الخاص بك، اقرأ دائمًا قواعد استخدامها، بالإضافة إلى جميع الرسائل التي سيظهرها لك البرنامج. حاول عدم التثبيت بالإعدادات الافتراضية!

- حافظ على تحديث برامج مكافحة الفيروسات وبرامج مكافحة التجسس إلى أحدث الإصدارات. يرجى أيضًا ملاحظة أنه تم تمكين التحديثات التلقائية لنظام التشغيل Windows وأن كافة التحديثات المتوفرة مثبتة بالفعل. إذا لم تكن متأكدا، فأنت بحاجة إلى زيارة موقع Windows Update على الويب، حيث سيخبرونك بكيفية التحديث وما الذي يجب تحديثه في Windows.

- إذا كنت تستخدم Java، وAdobe Acrobat Reader، وAdobe Flash Player، فتأكد من تحديثها في الوقت المحدد.

تصنيف طرق المصادقة

اعتمادا على درجة الثقة والبنية وخصائص الشبكة وبعد الكائن، يمكن أن يكون التحقق من جانب واحد أو متبادل. هناك أيضًا فرق بين المصادقة ذات العامل الواحد والمصادقة القوية (التشفير). من بين الأنظمة ذات العامل الواحد، الأكثر شيوعًا حاليًا هي أنظمة مصادقة كلمة المرور. المستخدم لديه معرف وكلمة مرور، أي. المعلومات السرية المعروفة فقط للمستخدم (وربما النظام) المستخدمة للمصادقة. اعتمادًا على تنفيذ النظام، يمكن أن تكون كلمة المرور لمرة واحدة أو متعددة الاستخدام. دعونا نلقي نظرة على طرق المصادقة الرئيسية بناءً على مبدأ التعقيد المتزايد.

المصادقة الأساسية

عند استخدام هذا النوع من المصادقة، يتم تضمين اسم المستخدم وكلمة المرور في طلب الويب (HTTP POST أو HTTP GET). يمكن لأي شخص يعترض حزمة معرفة المعلومات السرية بسهولة. حتى لو لم يكن المحتوى المقيد مهمًا جدًا، فمن الأفضل عدم استخدام هذه الطريقة، حيث قد يستخدم المستخدم نفس كلمة المرور على مواقع ويب متعددة. تظهر استطلاعات سوفوس أن 41% في المدينة و33% في المدينة من المستخدمين يستخدمون كلمة مرور واحدة فقط لجميع أنشطتهم عبر الإنترنت، سواء كان ذلك موقعًا إلكترونيًا للبنك أو منتدى للمنطقة. أيضًا، أحد عيوب مصادقة كلمة المرور هو انخفاض مستوى الأمان - يمكن التجسس على كلمة المرور، أو تخمينها، أو تخمينها، أو الكشف عنها لأشخاص غير مصرح لهم، وما إلى ذلك.

ملخص صحة البيانات

HTTPS

يتيح لك بروتوكول HTTPS تشفير جميع البيانات المنقولة بين المتصفح والخادم، وليس فقط أسماء المستخدمين وكلمات المرور. يجب استخدام HTTPS (استنادًا إلى أمان SSL) عندما يتعين على المستخدمين إدخال معلومات شخصية حساسة مثل العنوان أو رقم بطاقة الائتمان أو المعلومات المصرفية. ومع ذلك، فإن استخدام هذا البروتوكول يبطئ بشكل كبير من سرعة الوصول.

المصادقة عن طريق تقديم شهادة رقمية

عادةً ما تستخدم آليات المصادقة التي تستخدم الشهادات الرقمية بروتوكول الاستجابة للتحدي. يرسل خادم المصادقة إلى المستخدم سلسلة من الأحرف، وهو ما يسمى بالطلب. الاستجابة عبارة عن طلب من خادم المصادقة، تم توقيعه باستخدام المفتاح الخاص للمستخدم. يتم استخدام مصادقة المفتاح العام كآلية مصادقة آمنة في بروتوكولات مثل SSL، ويمكن استخدامها أيضًا كإحدى طرق المصادقة ضمن بروتوكولات Kerberos وRADIUS.

المصادقة عن طريق ملفات تعريف الارتباط

تستخدم العديد من المواقع المختلفة ملفات تعريف الارتباط كوسيلة للمصادقة، بما في ذلك غرف الدردشة والمنتديات والألعاب. إذا كان من الممكن سرقة ملف تعريف الارتباط، فمن خلال تزويره، يمكنك المصادقة كمستخدم آخر. في حالة تصفية البيانات المدخلة بشكل سيئ أو عدم تصفيتها على الإطلاق، فإن سرقة ملفات تعريف الارتباط لا تصبح مهمة صعبة للغاية. لتحسين الوضع بطريقة أو بأخرى، يتم استخدام حماية عنوان IP، أي أن ملفات تعريف الارتباط للجلسة مرتبطة بعنوان IP الذي قام المستخدم بتسجيل الدخول منه في البداية إلى النظام. ومع ذلك، يمكن انتحال عنوان IP باستخدام انتحال IP، لذلك لا يمكنك الاعتماد على حماية عنوان IP أيضًا. حاليًا، تستخدم معظم المتصفحات ملفات تعريف الارتباط مع علامة HTTPonly، التي تمنع الوصول إلى ملفات تعريف الارتباط من خلال نصوص برمجية مختلفة.

المصادقة اللامركزية

أحد العيوب الرئيسية لهذه الأنظمة هو أن القرصنة تتيح الوصول إلى العديد من الخدمات في وقت واحد.

معرف مفتوح

- عرضة لهجمات التصيد. على سبيل المثال، قد يقوم موقع احتيالي بإعادة توجيه المستخدم إلى موقع مزود OpenID مزيف، والذي سيطلب من المستخدم إدخال اسم المستخدم وكلمة المرور السريين الخاصين به.

- الرجل الذي في المنتصف عرضة للهجوم

يتم الآن استخدام مصادقة OpenID على نطاق واسع ويتم توفيرها من قبل عمالقة مثل BBC وGoogle وIBM وMicrosoft MySpace وPayPal وVeriSign وYandex وYahoo!

OpenAuth

يستخدم لمصادقة مستخدمي AOL على مواقع الويب. يسمح لهم باستخدام خدمات AOL، بالإضافة إلى أي خدمات أخرى مبنية عليها. يسمح لك بالمصادقة على المواقع غير التابعة لـ AOL دون إنشاء مستخدم جديد على كل موقع. يعمل البروتوكول بطريقة مشابهة لـ OpenID. كما تم اتخاذ تدابير أمنية إضافية:

- لا يتم تخزين بيانات الجلسة (بما في ذلك معلومات المستخدم) في ملفات تعريف الارتباط.

- يتم تشفير ملفات تعريف الارتباط للمصادقة باستخدام خوارزمية "PBEWithSHAAnd3-KeyTripleDES-CBC"

- يقتصر الوصول إلى ملفات تعريف الارتباط للمصادقة على مجال معين، بحيث لا تتمكن المواقع الأخرى من الوصول إليها (بما في ذلك مواقع AOL)

OAuth

يسمح OAuth للمستخدم بالسماح لخدمة إنترنت واحدة بالوصول إلى بيانات المستخدم الموجودة على خدمة إنترنت أخرى. يتم استخدام البروتوكول في أنظمة مثل Twitter وGoogle (تدعم Google أيضًا بروتوكولًا مختلطًا يجمع بين OpenID وOAuth)

تتبع مصادقة المستخدم

تعتمد سلامة المستخدمين على الإنترنت إلى حد كبير على سلوك المستخدمين أنفسهم. على سبيل المثال، يعرض Google جلسات مستخدم عنوان IP التي يتم تمكين جلسات المستخدم منها، ويسجل التفويض، كما يسمح لك بإجراء الإعدادات التالية:

غالبًا ما يتم إخبار المستخدم بعنوان IP الذي قام بالمصادقة عليه آخر مرة.

المصادقة متعددة العوامل

لزيادة الأمان في الممارسة العملية، يتم استخدام العديد من عوامل المصادقة في وقت واحد. ومع ذلك، من المهم أن نفهم أنه ليست كل مجموعة من الطرق المتعددة تعتبر مصادقة متعددة العوامل. يتم استخدام عوامل ذات طبيعة مختلفة:

- خاصية يمتلكها الموضوع. على سبيل المثال، القياسات الحيوية، والاختلافات الطبيعية الفريدة: الوجه، وبصمات الأصابع، وقزحية العين، وأنماط الشعيرات الدموية، وتسلسل الحمض النووي.

- المعرفة هي المعلومات التي يعرفها الموضوع. على سبيل المثال، كلمة المرور، رمز PIN.

- الحيازة هي الشيء الذي يمتلكه الموضوع. على سبيل المثال، بطاقة إلكترونية أو مغناطيسية، ذاكرة فلاش.

تعتمد إحدى طرق المصادقة متعددة العوامل الأكثر موثوقية حتى الآن على استخدام الأجهزة الشخصية - الرموز المميزة. في الأساس، الرمز المميز هو بطاقة ذكية أو مفتاح USB. تسمح لك الرموز بإنشاء مفاتيح التشفير وتخزينها، وبالتالي توفير مصادقة قوية.

يعد استخدام كلمات المرور الكلاسيكية "القابلة لإعادة الاستخدام" بمثابة ثغرة أمنية خطيرة عند العمل من أجهزة الكمبيوتر الخاصة بأشخاص آخرين، على سبيل المثال في مقهى الإنترنت. وقد دفع هذا الشركات المصنعة الرائدة في سوق المصادقة إلى إنشاء مولدات كلمات مرور لمرة واحدة للأجهزة. تقوم هذه الأجهزة بإنشاء كلمة المرور التالية إما وفقًا لجدول زمني (على سبيل المثال، كل 30 ثانية) أو عند الطلب (عند الضغط على زر). لا يمكن استخدام كل كلمة مرور إلا مرة واحدة. يتم التحقق من صحة القيمة المدخلة على جانب الخادم بواسطة خادم مصادقة خاص يقوم بحساب القيمة الحالية لكلمة المرور لمرة واحدة برمجيًا. وللحفاظ على مبدأ المصادقة الثنائية، بالإضافة إلى القيمة التي يولدها الجهاز، يقوم المستخدم بإدخال كلمة مرور دائمة.

ملحوظات

مؤسسة ويكيميديا. 2010.

- النمسا (نادي كرة القدم

- العزلة البدائية

تعرف على معنى "مصادقة الإنترنت" في القواميس الأخرى:

ملخص صحة البيانات- اتصال HTTP المستمر · الضغط · خيارات طرق HTTPS · الحصول على · الرأس · النشر · وضع · الحذف · التتبع · الاتصال · تصحيح رؤوس ملفات تعريف الارتباط · ETag · الموقع · إحالة DNT · X تم توجيهها لـ … ويكيبيديا

طبقة المقابس الآمنة- يجب إعادة كتابة هذه المقالة بالكامل. قد تكون هناك توضيحات على صفحة الحديث. SSL (طبقة المقابس الآمنة الإنجليزية) ويكيبيديا

نقاط الضعف في أجاكس- يجب إعادة كتابة هذه المقالة بالكامل. قد تكون هناك توضيحات في صفحة الحديث... ويكيبيديا

بروتوكول التشفير- (بروتوكول التشفير الإنجليزي) هو بروتوكول مجرد أو ملموس يتضمن مجموعة من خوارزميات التشفير. يعتمد البروتوكول على مجموعة من القواعد التي تحكم استخدام تحويلات وخوارزميات التشفير... ويكيبيديا

ملف تعريف ارتباط HTTP- هذا المصطلح له معاني أخرى، انظر ملف تعريف الارتباط. اتصال HTTP المستمر · الضغط · طرق HTTPS · الخيارات · الحصول · الرأس · النشر · PUT · الحذف · التتبع · الاتصال · التصحيح رؤوس ملفات تعريف الارتباط ... ويكيبيديا

سش- الاسم: مستوى الغلاف الآمن (نموذج OSI): عائلة التطبيق: منفذ/معرف TCP/IP: 22/TCP غرض البروتوكول: مواصفات الوصول عن بعد: RFC 4251 التطبيقات الرئيسية (العملاء) ... ويكيبيديا

جدول بروتوكولات الشبكة حسب الوظيفة- يحتوي جدول بروتوكولات الشبكة حسب الغرض الوظيفي على قائمة بجميع البروتوكولات الموجودة (وكذلك الموجودة في الماضي) المتعلقة بشبكات الكمبيوتر (بروتوكولات الشبكة). بروتوكول الشبكة عبارة عن مجموعة من القواعد، ... ... ويكيبيديا

إيرونكي S200- محرك أقراص محمول مزود بتشفير بيانات الأجهزة الشفاف، من إنتاج شركة IronKey. يعد IronKey S200 أول محرك أقراص فلاش كامل معتمد لـ FIPS 140 Level 3 2. المحتويات 1 ... ويكيبيديا

خدمات معلومات الانترنت- مطور نظام التشغيل Microsoft Microsoft Windows NT أحدث إصدار 7.5 إصدار تجريبي 8.0 ترخيص موقع ويب خاص ... ويكيبيديا

نظام التدافع المحتوى- ولهذا المصطلح معاني أخرى، انظر CSS (المعاني). العمل مع الأقراص الضوئية القرص البصري صورة القرص الضوئي، صورة ISO برنامج محاكي محرك الأقراص الضوئية للعمل مع أنظمة الملفات الضوئية... ... ويكيبيديا

كتب

- نموذج جديد لحماية وإدارة البيانات الشخصية في الاتحاد الروسي والدول الأجنبية في سياق التنمية، Dupan A.S. تقدم الدراسة دراسة للمشاكل الحالية في تنظيم تقديم الخدمات من قبل مشغلي الخدمات الموثوقة (في المقام الأول تحديد الهوية والمصادقة على الأشخاص عندما...

من المؤكد أن كل مستخدم لأنظمة الكمبيوتر (وليس فقط) يواجه باستمرار مفهوم المصادقة. يجب أن أقول أنه ليس كل شخص يفهم بوضوح معنى هذا المصطلح، ويخلط بينه وبين الآخرين باستمرار. بشكل عام، تعتبر المصادقة مفهومًا واسعًا للغاية وقد يتضمن مجموعة من المصطلحات الأخرى التي تصف عمليات إضافية. دون الخوض في التفاصيل الفنية، دعونا نلقي نظرة على ما هو عليه.

مفهوم المصادقة

التعريف العام لهذا المفهوم هو التحقق من صحة شيء ما. في جوهرها، المصادقة هي عملية تسمح لك بتحديد مدى توافق كائن أو موضوع مع بعض البيانات أو الخصائص الفريدة المسجلة مسبقًا. بمعنى آخر، يتمتع النظام بخصائص معينة تتطلب تأكيدًا للوصول إلى وظائفه الأساسية أو المخفية. لاحظ أن هذه عملية. ولا ينبغي أبدًا الخلط بينه وبين تحديد الهوية (الذي يعد أحد مكونات عملية المصادقة) والترخيص.

بالإضافة إلى ذلك، يتم التمييز بين المصادقة أحادية الاتجاه والمصادقة المتبادلة بناءً على أساليب التشفير الحديثة (تشفير البيانات). إن أبسط مثال على المصادقة المتبادلة هو، على سبيل المثال، عملية إضافة المستخدمين كأصدقاء في بعض مواقع الشبكات الاجتماعية في الاتجاهين، عندما يطلب كلا الجانبين تأكيد الإجراء.

تعريف

لذا. تحديد الهوية، من وجهة نظر تكنولوجيا الكمبيوتر، هو التعرف على كائن معين أو، على سبيل المثال، مستخدم من خلال معرف تم إنشاؤه مسبقًا (على سبيل المثال، تسجيل الدخول، الاسم الأول والأخير، بيانات جواز السفر، رقم التعريف، وما إلى ذلك) . بالمناسبة، يتم استخدام هذا المعرف لاحقًا أثناء إجراء المصادقة.

تفويض

التفويض هو الطريقة الأقل بساطة، حيث يوفر الوصول إلى وظائف أو موارد معينة لأنظمة مختلفة عن طريق إدخال تسجيل الدخول وكلمة المرور، على سبيل المثال. في هذه الحالة، الفرق بين المفهومين هو أنه أثناء الترخيص يتم منح المستخدم حقوق معينة فقط، في حين أن المصادقة هي مجرد مقارنة لنفس تسجيل الدخول وكلمة المرور مع البيانات المسجلة في النظام نفسه، وبعد ذلك يمكن للمرء الوصول إلى النطاق الموسع أو الوظائف المخفية لنفس مورد الإنترنت أو منتج البرنامج (استخدام رمز الترخيص).

ربما واجه الكثيرون موقفًا يتعذر فيه تنزيل ملف من موقع ويب دون الحصول على إذن من المورد. وبعد الحصول على الترخيص بالتحديد، تتبع عملية المصادقة، مما يفتح مثل هذه الفرصة.

لماذا هناك حاجة إلى المصادقة؟

المجالات التي تستخدم فيها عمليات المصادقة متنوعة للغاية. تتيح لك العملية نفسها حماية أي نظام من الوصول غير المصرح به أو إدخال عناصر غير مرغوب فيها. على سبيل المثال، يتم استخدام المصادقة على نطاق واسع عند التحقق من رسائل البريد الإلكتروني باستخدام المفتاح العام والتوقيع الرقمي، وعند مقارنة المجاميع الاختبارية للملفات، وما إلى ذلك.

دعونا نلقي نظرة على أبسط أنواع المصادقة.

أنواع المصادقة

كما ذكر أعلاه، يتم استخدام المصادقة على نطاق واسع في عالم الكمبيوتر. تم وصف أبسط مثال باستخدام مثال التفويض عند الدخول إلى موقع معين. ومع ذلك، فإن الأنواع الرئيسية من المصادقة لا تقتصر على هذا.

أحد المجالات الرئيسية التي يتم فيها استخدام هذه العملية هو الاتصال بالإنترنت. سواء كان ذلك اتصالاً سلكيًا أو مصادقة WiFi، فلا يهم. وفي كلتا الحالتين، لا تختلف عمليات المصادقة عمليا.

بالإضافة إلى استخدام تسجيل الدخول أو كلمة المرور للوصول إلى الشبكة، تقوم وحدات البرامج الخاصة، إذا جاز التعبير، بالتحقق من شرعية الاتصال. تتضمن مصادقة اتصال WiFi أو الاتصال السلكي أكثر من مجرد مقارنة كلمات المرور وتسجيلات الدخول. كل شيء أكثر تعقيدًا. أولاً، يتم التحقق من عنوان IP الخاص بجهاز الكمبيوتر أو الكمبيوتر المحمول أو الأداة المحمولة.

ولكن الوضع هو أنه يمكنك تغيير IP الخاص بك في النظام، كما يقولون، ببساطة. يمكن لأي مستخدم على دراية بهذا الأمر إلى حد ما تنفيذ مثل هذا الإجراء في غضون ثوانٍ. علاوة على ذلك، يمكنك اليوم العثور على عدد كبير من البرامج التي تغير عنوان IP الخارجي تلقائيًا على الإنترنت.

ولكن بعد ذلك تبدأ المتعة. في هذه المرحلة، تعد المصادقة أيضًا وسيلة للتحقق من عنوان MAC لجهاز الكمبيوتر أو الكمبيوتر المحمول. ربما ليست هناك حاجة لتوضيح أن كل عنوان MAC فريد في حد ذاته، وفي العالم ببساطة لا يوجد عنوانان متطابقان. وهذا ما يسمح لنا بتحديد شرعية الاتصال والوصول إلى الشبكة.

في بعض الحالات، قد يحدث خطأ في المصادقة. قد يكون هذا بسبب ترخيص غير صحيح أو عدم تطابق مع معرف محدد مسبقًا. نادرًا، ولكن لا تزال هناك مواقف لا يمكن فيها إكمال العملية بسبب أخطاء في النظام نفسه.

خطأ المصادقة الأكثر شيوعًا هو عند استخدام اتصال الشبكة، ولكن هذا ينطبق بشكل أساسي فقط على إدخال كلمات المرور بشكل غير صحيح.

إذا تحدثنا عن مجالات أخرى، فإن هذه العملية هي الأكثر طلبًا في القياسات الحيوية. تعد أنظمة المصادقة البيومترية من بين أكثر الأنظمة موثوقية اليوم. أكثر الطرق شيوعًا هي مسح بصمات الأصابع، والذي يوجد الآن حتى في أنظمة القفل لنفس أجهزة الكمبيوتر المحمولة أو الأجهزة المحمولة، ومسح شبكية العين. يتم تطبيق هذه التكنولوجيا على مستوى أعلى، حيث توفر، على سبيل المثال، إمكانية الوصول إلى المستندات السرية، وما إلى ذلك.

يتم شرح موثوقية هذه الأنظمة بكل بساطة. بعد كل شيء، إذا نظرت إليها، لا يوجد شخصان في العالم تتطابق بصمات أصابعهما أو بنية شبكية العين لديهما تمامًا. لذلك توفر هذه الطريقة أقصى قدر من الحماية ضد الوصول غير المصرح به. بالإضافة إلى ذلك، يمكن تسمية نفس جواز السفر البيومتري كوسيلة للتحقق من المواطن الملتزم بالقانون باستخدام معرف موجود (بصمة الإصبع) ومقارنته (وكذلك البيانات من جواز السفر نفسه) بما هو متاح في قاعدة بيانات واحدة.

في هذه الحالة، يبدو أن مصادقة المستخدم موثوقة قدر الإمكان (لا تشمل، بالطبع، تزوير المستندات، على الرغم من أن هذا إجراء معقد إلى حد ما ويستغرق وقتًا طويلاً).

خاتمة

نأمل أن يتضح مما سبق ما هي عملية المصادقة. حسنا، كما نرى، يمكن أن يكون هناك الكثير من مجالات التطبيق، وفي مجالات مختلفة تماما من الحياة و

في كل مرة للمستخدم يدخلبيانات معينة لتسجيل الدخول إلى بعض الموارد أو الخدمات - فهي تمر عبر الإجراء المصادقة. في أغلب الأحيان، يحدث هذا الإجراء على الإنترنت عن طريق دخول تسجيل الدخولو كلمة المرور، وبالرغم من ذلك، هناك خيارات اخرى.

يمكن تقسيم عملية تسجيل الدخول وإدخال البيانات الشخصية إلى مستويين:

- تعريف– هذا هو إدخال البيانات الشخصية للمستخدم، والتي يتم تسجيلها على الخادم وتكون فريدة من نوعها

- المصادقة– التحقق الفعلي وقبول المعلومات المدخلة على الخادم.

في بعض الأحيان، بدلاً من المصطلحات المذكورة أعلاه، يتم استخدام مصطلحات أبسط - المصادقةو تفويض.

نفسي عمليةالأمر بسيط للغاية، ويمكنك تحليله باستخدام مثال أي شبكة اجتماعية:

- تسجيل– يقوم المستخدم بتعيين البريد الإلكتروني ورقم الهاتف وكلمة المرور. هذه بيانات فريدة لا يمكن تكرارها في النظام، وبالتالي لا يمكنك تسجيل أكثر من حساب واحد لكل شخص.

- تعريف– أدخل المعلومات المحددة أثناء التسجيل، وفي هذه الحالة هي البريد الإلكتروني وكلمة المرور.

- المصادقة- بعد النقر على زر "تسجيل الدخول"، تتصل الصفحة بالخادم وتتحقق مما إذا كانت مجموعة تسجيل الدخول وكلمة المرور المحددة موجودة بالفعل. إذا كان كل شيء صحيحا، فسيتم فتح صفحة الشبكة الاجتماعية الشخصية الخاصة بك.

أنواع التفويض

هناك عدة أنواع من المصادقة، والتي تختلف في مستوى الأمان والاستخدام:

- حماية كلمة المرور. يعرف المستخدم مفتاحًا أو كلمة مرور معينة غير معروفة لأي شخص آخر. وهذا يشمل أيضا تعريفعن طريق تلقي الرسائل القصيرة

- . تستخدم في الشركات أو المؤسسات. تعني هذه الطريقة الاستخدامالبطاقات، وسلاسل المفاتيح، ومحركات الأقراص المحمولة، وما إلى ذلك.

- بصماتفحص. يتم فحص شبكية العين والصوت وبصمات الأصابع. هذا هو واحد من أقوى أنظمة الحماية.

- الاستخداممعلومات مخفية. تستخدم بشكل رئيسي لحماية البرمجيات. يتم فحص ذاكرة التخزين المؤقت للمتصفح والموقع والمعدات المثبتة على جهاز الكمبيوتر وما إلى ذلك.

حماية كلمة المرور

هذه هي طريقة التفويض الأكثر شيوعًا وانتشارًا. في في الماءالاسم وبعض الرمز السري، الخادم الفحوصاتما أدخله المستخدم وما تم تخزينه على الشبكة. إذا كانت البيانات المدخلة متطابقة تماما، يسمح بالوصول.

هناك نوعان من كلمات المرور: متحركو دائم. وهي تختلف في أن تلك الدائمة تصدر مرة واحدة و يتغيرفقط بناء على طلب المستخدم.

متحركالتغيير وفقا لمعايير معينة. على سبيل المثال، متى استعادةإذا نسيت كلمة المرور الخاصة بك، فسيقوم الخادم بإصدار كلمة مرور ديناميكية لتسجيل الدخول.

باستخدام عناصر خاصة

كما ذكر أعلاه، يتم استخدامه غالبًا للوصول إلى المناطق المحظورة والأنظمة المصرفية وما إلى ذلك.

عادة على البطاقة (أو أي عنصر آخر) يتم خياطة الشريحة فيهامع معرف فريد. عندما هو اللمساتمع القارئ، يتم إجراء فحص ويسمح الخادم بالوصول أو يرفضه.

الأنظمة البيومترية

في هذه الحالة يفحصبصمات الأصابع، شبكية العين، الصوت، الخ. هذا هو النظام الأكثر موثوقية، ولكنه أيضًا أغلى نظام على الإطلاق.

المعدات الحديثة لا تسمح بذلك فقط يقارننقاط أو مناطق مختلفة عند كل مدخل، ولكنه يتحقق أيضًا من تعابير الوجه وملامحه.