حماية شبكة Wi-Fi، كيف تحسن أمان شبكتك اللاسلكية؟ الأمان في شبكات WiFi. تشفير WEP، WPA، WPA2

أثارت مشكلات الأمان اللاسلكي، الموصوفة في عدد من المقالات، عدم الثقة في التقنيات اللاسلكية. ما مدى تبرير ذلك؟

لماذا تعتبر الشبكات اللاسلكية أكثر عرضة للخطر من شبكات الكابل؟ في الشبكات السلكية، لا يمكن اعتراض البيانات إلا إذا تمكن المهاجم من الوصول الفعلي إلى وسيط الإرسال. في الشبكات اللاسلكية، تنتقل الإشارة عبر موجات الأثير، بحيث يمكن لأي شخص داخل نطاق الشبكة اعتراض الإشارة.

ولا يلزم حتى أن يكون المهاجم متواجدًا في مقر الشركة؛ بل يكفي الدخول إلى منطقة انتشار الإشارة اللاسلكية.

تهديدات للشبكات اللاسلكية

عند الاستعداد لتأمين شبكاتك اللاسلكية، عليك أولاً أن تفهم ما قد يهددها.

الهجوم السلبي

يشبه اعتراض إشارات الشبكة اللاسلكية الاستماع إلى البث الإذاعي. كل ما تحتاجه هو جهاز كمبيوتر محمول (أو المساعد الرقمي الشخصي) ومحلل البروتوكول اللاسلكي. من المفاهيم الخاطئة الشائعة أن الاتصالات غير المصرح بها بشبكة لاسلكية خارج المكتب يمكن إيقافها عن طريق مراقبة طاقة خرج الإشارة. هذا غير صحيح، حيث أن استخدام المهاجم لبطاقة لاسلكية عالية الحساسية وهوائي اتجاهي يمكن أن يتغلب بسهولة على هذا الإجراء الأمني.

حتى بعد تقليل احتمالية الاتصال غير المصرح به بالشبكة، لا ينبغي تجاهل إمكانية "الاستماع" إلى حركة المرور، وبالتالي، من أجل العمل بشكل آمن في الشبكات اللاسلكية، من الضروري تشفير المعلومات المرسلة.

هجوم نشط

من الخطير توصيل شبكة لاسلكية غير آمنة بشبكة كابل. تعد نقطة الوصول غير الآمنة المتصلة بشبكة محلية بمثابة باب مفتوح على مصراعيه للمهاجمين. بالنسبة للشركات، فإن هذا ينطوي على مخاطر السماح للمنافسين بالوصول إلى المستندات السرية. تسمح الشبكات اللاسلكية غير الآمنة للمتسللين بتجاوز جدران الحماية وإعدادات الأمان التي تحمي الشبكة من هجمات الإنترنت. في الشبكات المنزلية، يمكن للمهاجمين الوصول المجاني إلى الإنترنت على حساب جيرانهم.

يجب مراقبة وتحديد نقاط الوصول غير الخاضعة للرقابة والمتصلة بالشبكة دون تصريح. عادة ما يتم تحديد هذه النقاط من قبل موظفي المؤسسة أنفسهم. (على سبيل المثال، قام مدير المبيعات بشراء نقطة وصول لاسلكية ويستخدمها للبقاء على اتصال طوال الوقت.) ويمكن أن يتم توصيل هذه النقطة خصيصًا بالشبكة بواسطة مهاجم من أجل الوصول إلى شبكة الشركة خارج المكتب.

يجب أن نتذكر أن كلا الجهازين المتصلين بشبكة لاسلكية معرضان للخطر، وكذلك تلك التي تحتوي على بطاقة لاسلكية ممكّنة بالإعدادات الافتراضية (كقاعدة عامة، لا تمنع الاختراق عبر الشبكة اللاسلكية). على سبيل المثال، بينما يتصفح المستخدم الذي ينتظر رحلته موارد الإنترنت من خلال شبكة Wi-Fi المنتشرة في المطار، يقوم أحد المتسللين الذي يجلس بالقرب منه بدراسة المعلومات المخزنة على جهاز الكمبيوتر الخاص بموظف متنقل. قد يتعرض المستخدمون الذين يعملون عبر الشبكات اللاسلكية في المقاهي ومراكز المعارض وردهات الفنادق وغيرها لهجمات مماثلة.

البحث عن الشبكات اللاسلكية المتاحة

للبحث النشط عن الشبكات اللاسلكية الضعيفة (القيادة الحربية)، عادةً ما تستخدم سيارة ومجموعة من المعدات اللاسلكية: هوائي صغير، وبطاقة شبكة لاسلكية، وكمبيوتر محمول، وربما جهاز استقبال GPS. باستخدام برامج الماسح الضوئي المستخدمة على نطاق واسع مثل Netstumbler، يمكنك بسهولة العثور على مناطق استقبال الشبكة اللاسلكية.

لدى عشاق War Driving طرق عديدة لمشاركة المعلومات. تتضمن إحداها (War Chalking) رسم رموز على المخططات والخرائط تشير إلى الشبكات اللاسلكية المكتشفة. تحتوي هذه التسميات على معلومات حول قوة إشارة الراديو، ووجود نوع أو آخر من حماية الشبكة، والقدرة على الوصول إلى الإنترنت. ويتبادل عشاق هذه "الرياضة" المعلومات عبر مواقع الإنترنت، و"نشر"، على وجه الخصوص، خرائط تفصيلية مع موقع الشبكات المكتشفة. بالمناسبة، من المفيد التحقق مما إذا كان عنوانك موجودًا هناك.

الحرمان من الخدمة

إن الوصول المجاني إلى الإنترنت أو شبكة الشركة ليس دائمًا هدفًا للمهاجمين. في بعض الأحيان قد يكون هدف المتسللين هو تعطيل الشبكة اللاسلكية.

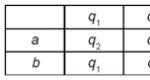

يمكن تنفيذ هجوم رفض الخدمة بعدة طرق. إذا تمكن أحد المتطفلين من إنشاء اتصال بشبكة لاسلكية، فإن أفعاله الضارة يمكن أن تسبب عددًا من العواقب الخطيرة، مثل إرسال استجابات لطلبات بروتوكول تحليل العناوين (ARP) لتغيير جداول ARP لأجهزة الشبكة من أجل تعطيل توجيه الشبكة أو حقن خادم بروتوكول التكوين الديناميكي للمضيف (DHCP) غير المصرح به لإصدار عناوين وأقنعة شبكة غير صالحة. إذا اكتشف المتسلل تفاصيل إعدادات الشبكة اللاسلكية، فيمكنه إعادة توصيل المستخدمين بنقطة الوصول الخاصة به (انظر الشكل)، وسيتم قطع الأخيرة عن موارد الشبكة التي كان يمكن الوصول إليها من خلال نقطة الوصول "الشرعية".

| تقديم نقطة وصول غير مصرح بها. |

يمكن للمهاجم أيضًا حظر الترددات التي تستخدمها الشبكات اللاسلكية باستخدام مولد الإشارة (يمكن تصنيع ذلك من أجزاء فرن الميكروويف). ونتيجة لذلك، ستفشل الشبكة اللاسلكية بأكملها أو جزء منها.

الاعتبارات الأمنية في معايير IEEE 802.11

يوفر معيار 802.11 الأصلي أمان الشبكات اللاسلكية باستخدام معيار الخصوصية السلكية المكافئة (WEP). تتطلب الشبكات اللاسلكية التي تستخدم WEP تكوين مفتاح WEP ثابتًا على نقاط الوصول وجميع المحطات. يمكن استخدام هذا المفتاح للمصادقة وتشفير البيانات. إذا تم اختراقه (على سبيل المثال، في حالة فقدان جهاز كمبيوتر محمول)، فمن الضروري تغيير المفتاح على جميع الأجهزة، وهو أمر صعب للغاية في بعض الأحيان. عند استخدام مفاتيح WEP للمصادقة، ترسل المحطات اللاسلكية طلبًا مناسبًا إلى نقطة الوصول، وتتلقى تحديًا نصيًا واضحًا ردًا على ذلك. ويجب على العميل تشفيرها باستخدام مفتاح WEP الخاص به وإعادتها إلى نقطة الوصول التي ستقوم بفك تشفير الرسالة باستخدام مفتاح WEP الخاص به. إذا كانت الرسالة التي تم فك تشفيرها مطابقة للرسالة الأصلية، فهذا يعني أن العميل يعرف مفتاح WEP. ولذلك، تعتبر المصادقة ناجحة ويتم إرسال إشعار مناسب إلى العميل.

بعد إكمال المصادقة والاقتران بنجاح، يمكن للجهاز اللاسلكي استخدام مفتاح WEP لتشفير حركة المرور بين الجهاز ونقطة الوصول.

يحدد معيار 802.11 آليات أخرى للتحكم في الوصول. يمكن لنقطة الوصول استخدام تصفية عنوان الأجهزة (التحكم في الوصول إلى الوسائط، MAC)، ومنح الوصول أو رفضه بناءً على عنوان MAC الخاص بالعميل. هذه الطريقة تجعل من الصعب، ولكن لا تمنع، الاتصال بالأجهزة غير المصرح بها.

ما مدى أمان WEP؟

إحدى قواعد التشفير هي أنه بالنظر إلى النص العادي ونسخته المشفرة، يمكنك تحديد طريقة التشفير المستخدمة. وينطبق هذا بشكل خاص عند استخدام خوارزميات التشفير الضعيفة والمفاتيح المتماثلة، مثل تلك التي يوفرها WEP.

يستخدم هذا البروتوكول خوارزمية RC4 للتشفير. تكمن نقطة ضعفه في أنه إذا قمت بتشفير نص عادي معروف، فسيكون الإخراج هو دفق المفاتيح الذي تم استخدامه لتشفير البيانات. وفقًا لمعيار 802.11، يتكون دفق المفاتيح من مفتاح WEP ومتجه تهيئة 24 بت. بالنسبة لكل حزمة، يتم استخدام المتجه التالي ويتم إرساله بنص واضح مع الحزمة بحيث يمكن لمحطة الاستقبال استخدامه مع مفتاح WEP لفك تشفير الحزمة.

إذا تلقيت دفقًا رئيسيًا واحدًا، فيمكنك فك تشفير أي حزمة مشفرة باستخدام نفس المتجه. وبما أن المتجه يتغير لكل حزمة، فإن فك التشفير يتطلب انتظار الحزمة التالية باستخدام نفس المتجه. لتتمكن من فك تشفير WEP، يجب تجميع مجموعة كاملة من المتجهات وتدفقات المفاتيح. تعمل أدوات تكسير WEP بهذه الطريقة.

يمكنك الحصول على نص عادي ونص مشفر أثناء عملية مصادقة العميل. من خلال اعتراض حركة المرور على مدى فترة من الزمن، يمكنك جمع الكمية المطلوبة من البيانات الأولية لتنفيذ الهجوم. ولتجميع البيانات اللازمة للتحليل، يستخدم المتسللون العديد من الأساليب الأخرى، بما في ذلك هجمات "الرجال في الوسط".

عند اتخاذ قرار بشأن تنسيق الإطار للشبكات اللاسلكية، اقترح IEEE تنسيقًا خاصًا به يسمى بروتوكول عنوان الشبكة الفرعية (SNAP).

البايتتان اللتان تتبعان رأس MAC في إطار 802.11 SNAP تكون دائمًا "AA AA". يقوم WEP بتشفير كافة وحدات البايت التي تتبع رأس MAC، لذا فإن أول وحدتي بايت مشفرتين تعرف دائمًا النص العادي ("AA AA"). يوفر هذا المسار الفرصة لتلقي أجزاء من الرسالة المشفرة والواضحة.

يتم توزيع الأدوات المساعدة لتكسير WEP مجانًا على الإنترنت. وأشهرها AirSnort وWEPCrack. لكسر مفتاح WEP بنجاح باستخدامها، يكفي جمع من 100 ألف إلى مليون حزمة. تقوم الأدوات المساعدة الجديدة Aircrack وWeplab لاختراق مفاتيح WEP بتطبيق خوارزمية أكثر كفاءة تتطلب حزمًا أقل بكثير. ولهذا السبب، لا يمكن الاعتماد على WEP.

أصبحت التقنيات اللاسلكية أكثر أمانًا

اليوم، تستخدم العديد من الشركات شبكات لاسلكية مريحة وآمنة. أخذ معيار 802.11i الأمان إلى مستوى جديد تمامًا. تم تشكيل مجموعة عمل IEEE 802.11i، والتي كانت مهمتها إنشاء معيار أمان لاسلكي جديد، بعد دراسة مدى ضعف بروتوكول WEP. استغرق التطوير بعض الوقت، لذلك بدأ معظم مصنعي المعدات، دون انتظار إصدار المعيار الجديد، في تقديم أساليبهم الخاصة (انظر. ). في عام 2004، ظهر معيار جديد، ومع ذلك، يواصل موردو المعدات استخدام الحلول القديمة بسبب الجمود.

يحدد 802.11i استخدام معيار التشفير المتقدم (AES) بدلاً من WEP. يعتمد AES على تطبيق خوارزمية Rendell، والتي يعتبرها معظم محللي الشفرات قوية. تمثل هذه الخوارزمية تحسنًا كبيرًا عن سابقتها الضعيفة RC4، والتي يتم استخدامها في WEP: فهي تستخدم مفاتيح 128 و192 و256 بت، بدلاً من 64 بت المستخدمة في معيار 802.11 الأصلي. يحدد معيار 802.11i الجديد أيضًا استخدام TKIP وCCMP و802.1x/EAP.

يتحقق EAP-MD5 من هوية المستخدم عن طريق التحقق من كلمة المرور. تُترك مسألة استخدام تشفير حركة المرور لمسؤول الشبكة. تتمثل نقطة ضعف EAP-MD5 في أنه لا يتطلب تشفيرًا، لذا يسمح EAP-MD5 بهجوم "رجال في المنتصف".

لا يوفر بروتوكول EAP خفيف الوزن (LEAP)، الذي أنشأته شركة Cisco، تشفيرًا للبيانات فحسب، بل يوفر أيضًا إمكانية تدوير المفاتيح. لا يتطلب LEAP أن يكون لدى العميل مفاتيح لأنه يتم إرسالها بشكل آمن بعد مصادقة المستخدم. فهو يسمح للمستخدمين بالاتصال بسهولة بالشبكة باستخدام حساب وكلمة مرور.

قدمت تطبيقات LEAP المبكرة مصادقة مستخدم أحادية الاتجاه فقط. أضافت Cisco لاحقًا إمكانية المصادقة المتبادلة. ومع ذلك، فقد وجد أن بروتوكول LEAP عرضة لهجمات القاموس. قام جوشوا رايت، وهو موظف في المعهد الأمريكي لإدارة الأنظمة والاتصالات والأمن (SANS)، بتطوير الأداة المساعدة ASLEAP، التي تنفذ هجومًا مشابهًا، وبعد ذلك أوصت شركة Cisco باستخدام كلمات مرور قوية مكونة من ثمانية أحرف على الأقل، بما في ذلك الأحرف الخاصة والأحرف الكبيرة والأحرف الصغيرة والأرقام. يعد LEAP آمنًا إلى الحد الذي يجعل كلمة المرور مقاومة لمحاولات التخمين.

تم تطوير تطبيق أقوى لـ EAP، EAP-TLS، والذي يستخدم الشهادات الرقمية المثبتة مسبقًا على العميل والخادم، بواسطة Microsoft. توفر هذه الطريقة مصادقة متبادلة ولا تعتمد فقط على كلمة مرور المستخدم، ولكنها تدعم أيضًا التدوير والتوزيع الديناميكي للمفاتيح. عيب EAP-TLS هو أنه يتطلب تثبيت شهادة على كل عميل، الأمر الذي قد يستغرق وقتًا طويلاً ومكلفًا للغاية. بالإضافة إلى ذلك، فإن هذه الطريقة غير عملية للاستخدام في شبكة يتغير فيها الموظفون بشكل متكرر.

تعمل الشركات المصنعة للشبكات اللاسلكية على الترويج لحلول لتبسيط العملية للمستخدمين المعتمدين للاتصال بالشبكات اللاسلكية. هذه الفكرة ممكنة تمامًا إذا قمت بتمكين LEAP وتوزيع أسماء المستخدمين وكلمات المرور. ولكن إذا كنت بحاجة إلى استخدام شهادة رقمية أو إدخال مفتاح WEP طويل، فقد تصبح العملية مملة.

تعاونت Microsoft وCisco وRSA لتطوير بروتوكول جديد، PEAP، الذي يجمع بين سهولة استخدام LEAP وأمان EAP-TLS. يستخدم PEAP شهادة مثبتة على الخادم ومصادقة كلمة المرور للعملاء. تم إصدار حل مماثل - EAP-TTLS - بواسطة Funk Software.

تدعم الشركات المصنعة المختلفة أنواعًا مختلفة من EAP، بالإضافة إلى أنواع متعددة في نفس الوقت. عملية EAP مشابهة لجميع الأنواع.

عمليات EAP النموذجية

ما هو WPA

بعد الإعلان عن أن الشبكات اللاسلكية غير آمنة، بدأ المصنعون في تنفيذ حلول الأمان الخاصة بهم. وقد ترك هذا للشركات خيارًا: استخدام حل بائع واحد أو انتظار إصدار معيار 802.11i. لم يكن تاريخ اعتماد المعيار معروفًا، لذلك تم تشكيل تحالف Wi-Fi في عام 1999. وكان هدفها توحيد التفاعل بين منتجات الشبكات اللاسلكية.

وافق تحالف Wi-Fi على بروتوكول الوصول المحمي اللاسلكي (WPA)، معتبراً إياه حلاً مؤقتاً حتى يتم إصدار معيار 802.11i. يستخدم بروتوكول WPA معايير TKIP و802.1x/EAP. يجب أن تعمل أي أجهزة Wi-Fi معتمدة لتكون متوافقة مع WPA جنبًا إلى جنب مع الأجهزة المعتمدة الأخرى. يجوز للموردين استخدام آليات الأمان الخاصة بهم، ولكن يجب عليهم دائمًا تضمين دعم لمعايير Wi-Fi.

بعد الإعلان الأولي عن معلمات 802.11i، أنشأ تحالف Wi-Fi معيار WPA2. أي جهاز حاصل على شهادة WPA2 متوافق تمامًا مع 802.11i. إذا كانت الشبكة اللاسلكية لمؤسستك لا تدعم 802.11i، فيجب عليك الانتقال إلى 802.11i في أقرب وقت ممكن لضمان الأمان الكافي.

ما هي تصفية عنوان MAC؟

إذا لم يكن WEP آمنًا، فهل يمكن لتصفية عناوين الأجهزة (التحكم في الوصول إلى الوسائط (MAC)) حماية الشبكة اللاسلكية؟ للأسف، تم تصميم مرشحات عنوان MAC لمنع الاتصالات غير المصرح بها؛ فهي عاجزة عن اعتراض حركة المرور.

ليس لتصفية عنوان MAC تأثير ملحوظ على أمان الشبكات اللاسلكية. ولا يتطلب الأمر سوى إجراء إضافي واحد من المهاجم: معرفة عنوان MAC المسموح به. (بالمناسبة، تسمح لك معظم برامج تشغيل بطاقة الشبكة بتغييرها.)

ما مدى سهولة معرفة عنوان MAC المسموح به؟ للحصول على عناوين MAC العاملة، يكفي مراقبة حركة المرور اللاسلكية لبعض الوقت باستخدام محلل البروتوكول. يمكن اعتراض عناوين MAC حتى لو كانت حركة المرور مشفرة لأن رأس الحزمة الذي يتضمن العنوان يتم إرساله بشكل واضح.

بروتوكول TKIP

تم تصميم بروتوكول سلامة المفاتيح المؤقتة (TKIP) للتغلب على أوجه القصور في بروتوكول WEP. يعمل معيار TKIP على تحسين أمان WEP من خلال تدوير المفاتيح ومتجهات التهيئة الأطول والتحقق من سلامة البيانات.

تستفيد برامج اختراق WEP من ضعف المفاتيح الثابتة: بعد اعتراض العدد المطلوب من الحزم، يمكنها بسهولة فك تشفير حركة المرور. يؤدي تغيير المفاتيح بانتظام إلى منع هذا النوع من الهجمات. يقوم TKIP بتغيير المفاتيح ديناميكيًا كل 10 آلاف حزمة. تسمح لك التطبيقات اللاحقة للبروتوكول بتغيير الفاصل الزمني لتدوير المفتاح وحتى تعيين خوارزمية لتغيير مفتاح التشفير لكل حزمة بيانات (Per-Packet Keying, PPK).

أصبح مفتاح التشفير المستخدم في TKIP أكثر أمانًا من مفاتيح WEP. وهو يتألف من مفتاح ديناميكي 128 بت، يُضاف إليه عنوان MAC الخاص بالمحطة ومتجه تهيئة 48 بت (ضعف طول متجه 802.11 الأصلي). تُعرف هذه الطريقة باسم "خلط المفاتيح" وتضمن عدم استخدام أي محطتين لنفس المفتاح.

يحتوي البروتوكول أيضًا على طريقة مدمجة لضمان سلامة البيانات (Message Integrity Cheek، MIC، وتسمى أيضًا Michael).

معهد الأمن المالي والاقتصادي

خلاصة

الأمن اللاسلكي

مكتمل:

طالب المجموعة U05-201

ميخائيلوف م.

التحقق:

أستاذ مشارك بالقسم

بورتسيف ف.

موسكو

2010

مقدمة

معيار أمان WEP

معيار أمان WPA

معيار الأمان WPA2

خاتمة

مقدمة

بدأ تاريخ تقنيات نقل المعلومات اللاسلكية في نهاية القرن التاسع عشر مع إرسال أول إشارة راديو وظهور أول أجهزة استقبال راديو ذات تعديل السعة في العشرينات من القرن العشرين. في ثلاثينيات القرن العشرين، ظهر راديو وتلفزيون تعديل التردد. في السبعينيات، تم إنشاء أول أنظمة الهاتف اللاسلكية كنتيجة طبيعية للحاجة إلى نقل الصوت عبر الهاتف المحمول. في البداية كانت هذه شبكات تناظرية، وفي أوائل الثمانينيات تم تطوير معيار GSM، والذي كان بمثابة بداية الانتقال إلى المعايير الرقمية، حيث يوفر توزيعًا أفضل للطيف، وجودة إشارة أفضل، وأمانًا أفضل. منذ التسعينيات من القرن العشرين، تم تعزيز موقف الشبكات اللاسلكية. أصبحت التقنيات اللاسلكية راسخة في حياتنا. يتطورون بسرعة هائلة، ويقومون بإنشاء أجهزة وخدمات جديدة.

وفرة من التقنيات اللاسلكية الجديدة مثل CDMA (الوصول المتعدد بتقسيم الكود)، GSM (العالمية للاتصالات المتنقلة)، TDMA (الوصول المتعدد بتقسيم الوقت)، 802.11، WAP (بروتوكول التطبيقات اللاسلكية)، 3G (الجيل الثالث)، GPRS (عام) حزمة راديو الخدمة)، بلوتوث (بلوتوث، سميت على اسم هارالد بلو توث، زعيم الفايكنج الذي عاش في القرن العاشر)، EDGE (معدلات البيانات المحسنة لتطور GSM، يتم توفير معدلات نقل متزايدة لـ GSM)، i-mode، إلخ . يشير إلى أن الثورة بدأت في هذا المجال.

يعد تطوير الشبكات المحلية اللاسلكية (WLAN) والبلوتوث (شبكات المسافات المتوسطة والقصيرة) واعدًا جدًا أيضًا. يتم نشر الشبكات اللاسلكية في المطارات والجامعات والفنادق والمطاعم والشركات. بدأ تاريخ تطور معايير الشبكات اللاسلكية في عام 1990، عندما تم تشكيل لجنة 802.11 من قبل المنظمة العالمية IEEE (معهد مهندسي الكهرباء والإلكترونيات). أعطت شبكة الويب العالمية وفكرة العمل على الإنترنت باستخدام الأجهزة اللاسلكية زخمًا كبيرًا لتطوير التقنيات اللاسلكية. في نهاية التسعينيات، تم تقديم خدمة WAP للمستخدمين، والتي في البداية لم تسبب اهتماما خاصا بين السكان. كانت هذه خدمات المعلومات الأساسية - الأخبار، الطقس، جميع أنواع الجداول الزمنية، إلخ. أيضًا، كان الطلب على كل من Bluetooth وWLAN منخفضًا جدًا في البداية، ويرجع ذلك أساسًا إلى التكلفة العالية لوسائل الاتصال هذه. ومع ذلك، مع انخفاض الأسعار، انخفض أيضًا الاهتمام العام. وبحلول منتصف العقد الأول من القرن الحادي والعشرين، وصل عدد مستخدمي خدمات الإنترنت اللاسلكية إلى عشرات الملايين. مع ظهور الاتصالات اللاسلكية عبر الإنترنت، برزت المشكلات الأمنية إلى الواجهة. تتمثل المشاكل الرئيسية عند استخدام الشبكات اللاسلكية في اعتراض الرسائل الواردة من أجهزة المخابرات والمؤسسات التجارية والأفراد، واعتراض أرقام بطاقات الائتمان، وسرقة وقت الاتصال المدفوع، والتدخل في عمل مراكز الاتصالات.

مثل أي شبكة كمبيوتر، تعد شبكة Wi-Fi مصدرًا لخطر متزايد للوصول غير المصرح به. بالإضافة إلى ذلك، فإن اختراق الشبكة اللاسلكية أسهل بكثير من الشبكة العادية - لا تحتاج إلى الاتصال بالأسلاك، ما عليك سوى أن تكون في منطقة استقبال الإشارة.

تختلف الشبكات اللاسلكية عن شبكات الكابلات فقط في المستويين الأولين - المادي (Phy) والقناة الجزئية (MAC) - لنموذج تفاعل الأنظمة المفتوحة ذي المستويات السبعة. يتم تنفيذ مستويات أعلى كما هو الحال في الشبكات السلكية، ويتم ضمان أمان الشبكة الحقيقي في هذه المستويات. ولذلك، فإن الاختلاف في أمان هذه الشبكات وغيرها يرجع إلى الاختلاف في أمان الطبقة المادية وطبقة MAC.

على الرغم من أن حماية شبكات Wi-Fi تستخدم اليوم نماذج رياضية خوارزمية معقدة للمصادقة وتشفير البيانات والتحكم في سلامة نقلها، إلا أن احتمال الوصول إلى المعلومات من قبل أشخاص غير مصرح لهم مهم للغاية. وإذا لم يتم إيلاء الاهتمام الواجب لتكوين الشبكة، فيمكن للمهاجم القيام بما يلي:

· الوصول إلى موارد وأقراص مستخدمي شبكة Wi-Fi، ومن خلالها إلى موارد LAN؛

· التنصت على حركة المرور واستخراج المعلومات السرية منها.

· تشويه المعلومات التي تمر عبر الشبكة.

· إدخال نقاط وصول وهمية.

· إرسال رسائل غير مرغوب فيها وتنفيذ إجراءات غير قانونية أخرى نيابة عن شبكتك.

ولكن قبل أن تبدأ في حماية شبكتك اللاسلكية، عليك أن تفهم المبادئ الأساسية لتنظيمها. تتكون الشبكات اللاسلكية عادةً من عقد وصول وعملاء مزودين بمحولات لاسلكية. تم تجهيز عقد الوصول والمحولات اللاسلكية بأجهزة إرسال واستقبال لتبادل البيانات مع بعضها البعض. يتم تعيين عنوان MAC 48 بت لكل نقطة وصول ومحول لاسلكي، وهو ما يعادل وظيفيًا عنوان Ethernet. تقوم عقد الوصول بتوصيل الشبكات اللاسلكية والسلكية، مما يسمح للعملاء اللاسلكيين بالوصول إلى الشبكات السلكية. يمكن الاتصال بين العملاء اللاسلكيين في الشبكات المخصصة بدون نقطة الوصول، ولكن نادرًا ما يتم استخدام هذه الطريقة في المؤسسات. يتم تعريف كل شبكة لاسلكية بواسطة SSID (معرف مجموعة الخدمة) المعين من قبل المسؤول. يمكن للعملاء اللاسلكيين التواصل مع نقطة الوصول إذا تعرفوا على SSID الخاص بعقدة الوصول. إذا كان هناك العديد من عقد الوصول في شبكة لاسلكية بنفس SSID (ونفس معلمات المصادقة والتشفير)، فمن الممكن تبديل العملاء اللاسلكيين المحمولين فيما بينهم.

المعايير اللاسلكية الأكثر شيوعًا هي 802.11 ومتغيراته المتقدمة. تحدد مواصفات 802.11 خصائص الشبكة التي تعمل بسرعات تصل إلى 2 ميجابت/ثانية. توفر الإصدارات المحسنة سرعات أعلى. الأول، 802.11b، هو الأكثر استخدامًا، ولكن سرعان ما تم استبداله بمعيار 802.11g. تعمل الشبكات اللاسلكية 802.11b في نطاق 2.4 جيجا هرتز وتوفر معدلات نقل بيانات تصل إلى 11 ميجابت في الثانية. تم التصديق على نسخة محسنة، 802.11a، قبل 802.11b، ولكنها ظهرت في السوق لاحقًا. تعمل أجهزة هذا المعيار في نطاق 5.8 جيجا هرتز بسرعات نموذجية تبلغ 54 ميجابت في الثانية، لكن بعض البائعين يقدمون سرعات أعلى تصل إلى 108 ميجابت في الثانية في وضع التربو. الإصدار الثالث المحسن، 802.11g، يعمل في نطاق 2.4 جيجا هرتز، مثل 802.11b، بسرعة قياسية تبلغ 54 ميجابت/ثانية وسرعة أعلى (تصل إلى 108 ميجابت/ثانية) في وضع التربو. معظم الشبكات اللاسلكية 802.11g قادرة على التعامل مع عملاء 802.11b نظرًا للتوافق مع الإصدارات السابقة المضمن في معيار 802.11g، إلا أن التوافق العملي يعتمد على التنفيذ المحدد من قبل البائع. تدعم معظم الأجهزة اللاسلكية الحديثة نوعين أو أكثر من 802.11. تم تصميم معيار لاسلكي جديد، 802.16، يسمى WiMAX، بهدف محدد هو توفير الوصول اللاسلكي إلى الشركات والمنازل من خلال محطات مشابهة للمحطات الخلوية. لم يتم مناقشة هذه التكنولوجيا في هذه المقالة.

يعتمد النطاق الفعلي لنقطة الوصول على العديد من العوامل، بما في ذلك متغير 802.11 وتردد التشغيل للمعدات والشركة المصنعة والطاقة والهوائي والجدران الخارجية والداخلية وميزات طوبولوجيا الشبكة. ومع ذلك، يمكن للمحول اللاسلكي المزود بهوائي ضيق الشعاع عالي الكسب أن يوفر الاتصال بنقطة الوصول والشبكة اللاسلكية على مسافة كبيرة تصل إلى كيلومتر ونصف تقريبًا حسب الظروف.

نظرًا للطبيعة العامة للطيف الراديوي، هناك مخاوف أمنية فريدة غير موجودة في الشبكات السلكية. على سبيل المثال، للتنصت على الاتصالات على شبكة سلكية، يجب أن يكون لديك وصول فعلي إلى أحد مكونات الشبكة مثل اتصال الشبكة المحلية (LAN) الخاص بالجهاز، أو المحول، أو جهاز التوجيه، أو جدار الحماية، أو الكمبيوتر المضيف. تتطلب الشبكة اللاسلكية جهاز استقبال فقط، مثل الماسح الضوئي للتردد العادي. نظرًا لانفتاح الشبكات اللاسلكية، قام المطورون القياسيون بإعداد مواصفات الخصوصية السلكية المكافئة (WEP)، لكنهم جعلوا استخدامها اختياريًا. يستخدم WEP مفتاحًا مشتركًا معروفًا للعملاء اللاسلكيين وعقد الوصول التي يتصلون بها. يمكن استخدام المفتاح لكل من المصادقة والتشفير. يستخدم WEP خوارزمية التشفير RC4. يتكون المفتاح 64 بت من 40 بت معرفة من قبل المستخدم ومتجه تهيئة 24 بت. في محاولة لتحسين أمان الشبكات اللاسلكية، طورت بعض الشركات المصنعة للمعدات خوارزميات متقدمة بمفاتيح WEP 128 بت أو أطول، وتتكون من جزء مستخدم 104 بت أو أطول ومتجه التهيئة. يتم استخدام WEP مع الأجهزة المتوافقة مع 802.11a و802.11b و802.11g. ومع ذلك، على الرغم من زيادة طول المفتاح، فإن عيوب WEP (خاصة آليات المصادقة الضعيفة ومفاتيح التشفير التي يمكن الكشف عنها عن طريق تحليل الشفرات) موثقة جيدًا، ولا يعتبر WEP خوارزمية موثوقة اليوم.

استجابةً لأوجه القصور في WEP، قررت رابطة الصناعة Wi-Fi Alliance تطوير معيار الوصول المحمي بالدقة اللاسلكية (WPA). يتفوق WPA على WEP بإضافة TKIP (بروتوكول سلامة المفاتيح المؤقتة) وآلية مصادقة قوية تعتمد على 802.1x وEAP (بروتوكول المصادقة القابل للتوسيع). كان المقصود من WPA أن يصبح معيار عمل يمكن تقديمه إلى IEEE للموافقة عليه كامتداد لمعايير 802.11. تم التصديق على الامتداد 802.11i في عام 2004، وتم تحديث WPA إلى WPA2 ليكون متوافقًا مع معيار التشفير المتقدم (AES) بدلاً من WEP وTKIP. WPA2 متوافق مع الإصدارات السابقة ويمكن استخدامه مع WPA. تم تصميم WPA لشبكات المؤسسات ذات البنية التحتية لمصادقة RADIUS (خدمة المصادقة عن بعد عبر الهاتف)، ولكن هناك إصدار من WPA يُسمى WPA Pre-Shared Key (WPAPSK) وقد تلقى الدعم من بعض الشركات المصنعة ويجري إعداده للاستخدام على نطاق صغير الشركات. مثل WEP، يعمل WPAPSK باستخدام مفتاح مشترك، لكن WPAPSK أكثر أمانًا من WEP.

نظرًا لأن الشبكات اللاسلكية تستخدم موجات الراديو، فإن جودة الشبكة تعتمد على العديد من العوامل. المثال الأكثر وضوحا هو تداخل إشارات الراديو، والذي يمكن أن يؤدي إلى انخفاض كبير في الإنتاجية وعدد المستخدمين المدعومين، حتى الاستحالة الكاملة لاستخدام الشبكة. يمكن أن يكون مصدر التداخل هو أي جهاز يصدر إشارة ذات طاقة كافية في نفس نطاق التردد مثل نقطة الوصول: من نقاط الوصول المجاورة في مركز مكتب مكتظ بالسكان، إلى المحركات الكهربائية قيد الإنتاج، وسماعات البلوتوث وحتى أفران الميكروويف. ومن ناحية أخرى، يمكن للمهاجمين استخدام التداخل لشن هجوم DoS على الشبكة.الأجانب الذين يعملون على نفس القناة كنقاط وصول مشروعة لا يسمحون بالوصول إلى الشبكة فحسب، بل يعطلون أيضًا وظائف الشبكة اللاسلكية "الصحيحة". بالإضافة إلى ذلك، لتنفيذ هجمات على المستخدمين النهائيين واختراق الشبكة باستخدام هجوم Man-In-The Middle، غالبًا ما يقوم المهاجمون بتشويش نقاط الوصول الخاصة بشبكة شرعية، مما يترك نقطة وصول واحدة فقط - نقطة الوصول الخاصة بهم بنفس اسم الشبكة.

اتصال

إلى جانب التداخل، هناك جوانب أخرى تؤثر على جودة الاتصال في الشبكات اللاسلكية. نظرًا لأن البيئة اللاسلكية هي بيئة مشتركة، فإن كل عميل تم تكوينه بشكل خاطئ أو هوائي نقطة وصول فاشل يمكن أن يسبب مشاكل في كل من الطبقة المادية وطبقة ارتباط البيانات، مما يؤدي إلى خدمة سيئة للعملاء الآخرين على الشبكة.ما يجب القيام به؟

باختصار، تؤدي الشبكات اللاسلكية إلى ظهور فئات جديدة من المخاطر والتهديدات التي لا يمكن حمايتها من استخدام الوسائل السلكية التقليدية. حتى لو تم حظر شبكة Wi-Fi رسميًا في مؤسسة ما، فهذا لا يعني أن أحد المستخدمين لن يقوم بتثبيت شخص غريب وبالتالي تقليل جميع الاستثمارات في أمان الشبكة إلى الصفر. بالإضافة إلى ذلك، ونظرًا لطبيعة الاتصالات اللاسلكية، من المهم التحكم ليس فقط في أمان البنية التحتية للوصول، ولكن أيضًا مراقبة المستخدمين الذين قد يصبحون هدفًا لهجوم من قبل مهاجم أو الذين قد يتحولون عن غير قصد أو عن قصد. شبكة الشركة إلى اتصال غير آمن.الأمان إضافة العلامات

هذه المقالة مخصصة لمسألة الأمان عند استخدام شبكات WiFi اللاسلكية.

مقدمة - نقاط ضعف WiFi

السبب الرئيسي وراء ضعف بيانات المستخدم عند إرسال هذه البيانات عبر شبكات WiFi هو أن التبادل يحدث عبر موجات الراديو. وهذا يجعل من الممكن اعتراض الرسائل في أي نقطة تتوفر فيها إشارة WiFi فعليًا. ببساطة، إذا كان من الممكن اكتشاف إشارة نقطة الوصول على مسافة 50 مترًا، فمن الممكن اعتراض كل حركة مرور الشبكة لشبكة WiFi هذه داخل دائرة نصف قطرها 50 مترًا من نقطة الوصول. في الغرفة المجاورة، في طابق آخر من المبنى، في الشارع.

تخيل هذه الصورة. في المكتب، يتم بناء الشبكة المحلية عبر شبكة WiFi. يتم التقاط الإشارة من نقطة الوصول لهذا المكتب خارج المبنى، على سبيل المثال في موقف السيارات. يمكن للمهاجم خارج المبنى الوصول إلى شبكة المكاتب، أي دون أن يلاحظها أحد من قبل أصحاب هذه الشبكة. يمكن الوصول إلى شبكات WiFi بسهولة وسرية. من الناحية الفنية أسهل بكثير من الشبكات السلكية.

نعم. حتى الآن، تم تطوير وتنفيذ وسائل حماية شبكات WiFi. تعتمد هذه الحماية على تشفير كل حركة المرور بين نقطة الوصول والجهاز الطرفي المتصل بها. وهذا هو، يمكن للمهاجم اعتراض إشارة الراديو، ولكن بالنسبة له سيكون مجرد "قمامة" رقمية.

كيف تعمل حماية الواي فاي؟

تتضمن نقطة الوصول في شبكة WiFi الخاصة بها فقط الجهاز الذي يرسل كلمة المرور الصحيحة (المحددة في إعدادات نقطة الوصول). في هذه الحالة، يتم أيضًا إرسال كلمة المرور مشفرة، على شكل تجزئة. التجزئة هي نتيجة التشفير الذي لا رجعة فيه. أي أنه لا يمكن فك تشفير البيانات التي تم تجزئتها. إذا اعترض أحد المهاجمين تجزئة كلمة المرور، فلن يتمكن من الحصول على كلمة المرور.

ولكن كيف تعرف نقطة الوصول ما إذا كانت كلمة المرور صحيحة أم لا؟ ماذا لو تلقت أيضًا تجزئة، لكن لم تتمكن من فك تشفيرها؟ الأمر بسيط - في إعدادات نقطة الوصول، يتم تحديد كلمة المرور بشكلها النقي. يأخذ برنامج التفويض كلمة مرور فارغة، وينشئ تجزئة منها، ثم يقارن هذه التجزئة بالتجزئة المستلمة من العميل. إذا تطابقت التجزئة، فإن كلمة مرور العميل صحيحة. يتم استخدام الميزة الثانية للتجزئة هنا - فهي فريدة من نوعها. لا يمكن الحصول على نفس التجزئة من مجموعتين مختلفتين من البيانات (كلمات المرور). إذا تطابقت تجزئتان، فسيتم إنشاءهما من نفس مجموعة البيانات.

بالمناسبة. بفضل هذه الميزة، يتم استخدام التجزئة للتحكم في سلامة البيانات. إذا تطابقت تجزئتان (تم إنشاؤهما خلال فترة زمنية)، فلن يتم تغيير البيانات الأصلية (خلال تلك الفترة الزمنية).

ومع ذلك، على الرغم من أن الطريقة الأكثر حداثة لتأمين شبكة WiFi (WPA2) موثوقة، إلا أنه من الممكن اختراق هذه الشبكة. كيف؟

هناك طريقتان للوصول إلى شبكة محمية بواسطة WPA2:

- اختيار كلمة المرور باستخدام قاعدة بيانات كلمات المرور (ما يسمى بالبحث في القاموس).

- استغلال ثغرة أمنية في وظيفة WPS.

في الحالة الأولى، يعترض المهاجم تجزئة كلمة المرور لنقطة الوصول. تتم بعد ذلك مقارنة التجزئات بقاعدة بيانات تضم آلاف أو ملايين الكلمات. يتم أخذ كلمة من القاموس، ويتم إنشاء تجزئة لهذه الكلمة ثم تتم مقارنة هذه التجزئة بالتجزئة التي تم اعتراضها. إذا تم استخدام كلمة مرور بدائية على نقطة وصول، فإن كسر كلمة المرور الخاصة بنقطة الوصول هذه هو مسألة وقت. على سبيل المثال، كلمة المرور المكونة من 8 أرقام (8 أحرف هي الحد الأدنى لطول كلمة المرور لـ WPA2) هي مليون مجموعة. على جهاز كمبيوتر حديث، يمكنك فرز مليون قيمة في غضون أيام قليلة أو حتى ساعات.

وفي الحالة الثانية، يتم استغلال ثغرة أمنية في الإصدارات الأولى من وظيفة WPS. تتيح لك هذه الميزة توصيل جهاز ليس لديه كلمة مرور، مثل الطابعة، بنقطة الوصول. عند استخدام هذه الميزة، يتبادل الجهاز ونقطة الوصول رمزًا رقميًا وإذا أرسل الجهاز الرمز الصحيح، تقوم نقطة الوصول بتفويض العميل. كانت هناك ثغرة أمنية في هذه الوظيفة - كان الرمز مكونًا من 8 أرقام، ولكن تم فحص أربعة منها فقط للتأكد من تفردها! أي أنه لاختراق WPS، عليك البحث في جميع القيم التي تعطي 4 أرقام. ونتيجة لذلك، يمكن اختراق نقطة الوصول عبر WPS في غضون ساعات قليلة، على أي جهاز أضعف.

إعداد أمان شبكة WiFi

يتم تحديد أمان شبكة WiFi من خلال إعدادات نقطة الوصول. تؤثر العديد من هذه الإعدادات بشكل مباشر على أمان الشبكة.

وضع الوصول إلى شبكة WiFi

يمكن أن تعمل نقطة الوصول في أحد الوضعين - مفتوح أو محمي. في حالة الوصول المفتوح، يمكن لأي جهاز الاتصال بنقطة الوصول. في حالة الوصول المحمي، يتم توصيل الجهاز الذي ينقل كلمة مرور الوصول الصحيحة فقط.

هناك ثلاثة أنواع (معايير) لحماية شبكة WiFi:

- WEP (الخصوصية السلكية المكافئة). المعيار الأول للحماية. أما اليوم فهو في الواقع لا يوفر الحماية، إذ يمكن اختراقه بسهولة شديدة بسبب ضعف آليات الحماية.

- WPA (الوصول المحمي بتقنية Wi-Fi). ترتيبا زمنيا المعيار الثاني للحماية. في وقت الإنشاء والتشغيل، كان يوفر حماية فعالة لشبكات WiFi. ولكن في نهاية العقد الأول من القرن الحادي والعشرين، تم العثور على فرص لاختراق حماية WPA من خلال نقاط الضعف في آليات الأمان.

- WPA2 (الوصول المحمي بتقنية Wi-Fi). أحدث معايير الحماية. يوفر حماية موثوقة عند اتباع قواعد معينة. حتى الآن، هناك طريقتان معروفتان فقط لاختراق أمان WPA2. القوة الغاشمة لكلمة مرور القاموس والحل البديل باستخدام خدمة WPS.

وبالتالي، لضمان أمان شبكة WiFi الخاصة بك، يجب عليك تحديد نوع الأمان WPA2. ومع ذلك، لا يمكن لجميع الأجهزة العميلة دعمها. على سبيل المثال، يدعم Windows XP SP2 فقط WPA.

بالإضافة إلى اختيار معيار WPA2، هناك شروط إضافية مطلوبة:

استخدم طريقة تشفير AES.

يجب أن تتكون كلمة المرور للوصول إلى شبكة WiFi على النحو التالي:

- يستخدمالحروف والأرقام في كلمة المرور. مجموعة عشوائية من الحروف والأرقام. أو كلمة أو عبارة نادرة جدًا لها معنى بالنسبة لك فقط.

- لااستخدم كلمات مرور بسيطة مثل الاسم + تاريخ الميلاد، أو بعض الكلمات + بعض الأرقام، على سبيل المثال لينا1991أو dom12345.

- إذا كنت تريد استخدام كلمة مرور رقمية فقط، فيجب ألا يقل طولها عن 10 أحرف. لأنه يتم تحديد كلمة مرور رقمية مكونة من ثمانية أحرف باستخدام طريقة القوة الغاشمة في الوقت الفعلي (من عدة ساعات إلى عدة أيام، اعتمادًا على قوة الكمبيوتر).

إذا كنت تستخدم كلمات مرور معقدة وفقًا لهذه القواعد، فلا يمكن اختراق شبكة WiFi الخاصة بك عن طريق تخمين كلمة مرور باستخدام القاموس. على سبيل المثال، لكلمة مرور مثل 5Fb9pE2a(أبجدية رقمية عشوائية)، الحد الأقصى الممكن 218340105584896 مجموعات. اليوم يكاد يكون من المستحيل الاختيار. حتى لو قام الكمبيوتر بمقارنة مليون كلمة في الثانية، فسيستغرق الأمر ما يقرب من 7 سنوات للتكرار على جميع القيم.

WPS (إعداد Wi-Fi المحمي)

إذا كانت نقطة الوصول تحتوي على وظيفة WPS (إعداد Wi-Fi المحمي)، فستحتاج إلى تعطيلها. إذا كانت هذه الميزة مطلوبة، فيجب عليك التأكد من تحديث إصدارها إلى الإمكانات التالية:

- استخدام جميع أحرف رمز PIN البالغ عددها 8 بدلاً من 4 كما كان الحال في البداية.

- قم بتمكين التأخير بعد عدة محاولات لإرسال رمز PIN غير صحيح من العميل.

هناك خيار إضافي لتحسين أمان WPS وهو استخدام رمز PIN الأبجدي الرقمي.

أمن الواي فاي العام

أصبح من المألوف اليوم استخدام الإنترنت عبر شبكات WiFi في الأماكن العامة - في المقاهي والمطاعم ومراكز التسوق وما إلى ذلك. ومن المهم أن تفهم أن استخدام مثل هذه الشبكات قد يؤدي إلى سرقة بياناتك الشخصية. إذا قمت بالوصول إلى الإنترنت من خلال هذه الشبكة ثم قمت بتسجيل الدخول إلى موقع ويب، فقد يتم اعتراض بياناتك (اسم المستخدم وكلمة المرور) من قبل شخص آخر متصل بنفس شبكة WiFi. بعد كل شيء، على أي جهاز اجتاز الترخيص ومتصل بنقطة الوصول، يمكنك اعتراض حركة مرور الشبكة من جميع الأجهزة الأخرى على هذه الشبكة. وتكمن خصوصية شبكات WiFi العامة في أنه يمكن لأي شخص الاتصال بها، بما في ذلك المهاجم، وليس فقط بشبكة مفتوحة، ولكن أيضًا بشبكة محمية.

ما الذي يمكنك فعله لحماية بياناتك عند الاتصال بالإنترنت عبر شبكة WiFi عامة؟ لا يوجد سوى خيار واحد - لاستخدام بروتوكول HTTPS. ينشئ هذا البروتوكول اتصالاً مشفرًا بين العميل (المتصفح) والموقع. لكن ليست كل المواقع تدعم بروتوكول HTTPS. تبدأ العناوين الموجودة على موقع يدعم بروتوكول HTTPS بالبادئة https://. إذا كانت العناوين الموجودة على أحد المواقع تحتوي على البادئة http://، فهذا يعني أن الموقع لا يدعم HTTPS أو لا يستخدمه.

لا تستخدم بعض المواقع HTTPS بشكل افتراضي، ولكنها تحتوي على هذا البروتوكول ويمكن استخدامه إذا قمت بتحديد البادئة https:// بشكل صريح (يدويًا).

أما بالنسبة لحالات استخدام الإنترنت الأخرى - المحادثات والسكايب وغيرها، فيمكنك استخدام خوادم VPN المجانية أو المدفوعة لحماية هذه البيانات. وهذا يعني، اتصل أولاً بخادم VPN، وبعد ذلك فقط استخدم الدردشة أو افتح موقع الويب.

حماية كلمة مرور واي فاي

في الجزأين الثاني والثالث من هذه المقالة، كتبت أنه عند استخدام معيار الأمان WPA2، فإن إحدى طرق اختراق شبكة WiFi هي تخمين كلمة المرور باستخدام القاموس. ولكن هناك فرصة أخرى للمهاجم للحصول على كلمة المرور لشبكة WiFi الخاصة بك. إذا قمت بتخزين كلمة المرور الخاصة بك على مذكرة لاصقة تم لصقها على الشاشة، فهذا يجعل من الممكن لأي شخص غريب رؤية كلمة المرور هذه. ويمكن سرقة كلمة المرور الخاصة بك من جهاز كمبيوتر متصل بشبكة WiFi الخاصة بك. يمكن أن يتم ذلك بواسطة شخص خارجي إذا لم تكن أجهزة الكمبيوتر الخاصة بك محمية من الوصول إليها من قبل الغرباء. يمكن القيام بذلك باستخدام البرامج الضارة. بالإضافة إلى ذلك، يمكن سرقة كلمة المرور من جهاز تم التقاطه خارج المكتب (منزل، شقة) - من هاتف ذكي أو جهاز لوحي.

وبالتالي، إذا كنت بحاجة إلى حماية موثوقة لشبكة WiFi الخاصة بك، فأنت بحاجة إلى اتخاذ خطوات لتخزين كلمة المرور الخاصة بك بشكل آمن. حمايته من الوصول من قبل الأشخاص غير المصرح لهم.

إذا وجدت هذه المقالة مفيدة أو أعجبتك ببساطة، فلا تتردد في دعم المؤلف ماليًا. من السهل القيام بذلك عن طريق رمي الأموال محفظة ياندكس رقم 410011416229354. أو على الهاتف +7 918-16-26-331 .

حتى المبلغ الصغير يمكن أن يساعد في كتابة مقالات جديدة :)