Parsisiųsti žaidimą cheat for cs go extreme. Apgaulė dėl CS:GO ExtrimHack

Atnaujinta

ekstremalus įsilaužimas, skirtas cs go

, kuris visiškai veikia. Kūrėjas atnaujina apgaulę beveik kiekvieną dieną, o tada į svetainę įkeliame darbinę ekstremalaus įsilaužimo versiją. Todėl nebijokite, kad mūsų svetainėje yra sena apgaulės versija, taip nėra! Dėl nuolatinio atnaujinimo Valve tiesiog nesugeba laiku sutvarkyti, o tai leidžia nuolat apeiti VAC anti-cheat. Todėl ekstremalus įsilaužimas turi ne pirštų atspaudų apgaulės statusą. ExtrimHack turi tris funkcijas: Aimbot, VX (wallhack), Trigger. Jei kas nežino, tai:„AimBot“.

- automatinis nukreipimas į kūną, galvą, kojas, priklauso nuo to, kaip konfigūruojateWallHack

- Matai priešą per sienasTriggerBot

- šaudo automatiškai, kai taikinys nukreiptas į priešą

Paleiskite apgauti:

- Įjunkite cs go

- Paleidžiamas ekstremalus „cs go“ įsilaužimas

- Suaktyvinkite apgaulę žaidime naudodami mygtuką „Įterpti“ arba „SHIFT + F5“.

ekstremalus įsilaužimas, skirtas cs go

Tai galite padaryti visiškai nemokamai mūsų svetainėje, nesiregistruodami ir nesiuntę SMS. Žemiau rasite nuorodą, turite slinkti puslapiu žemyn. Žemiau galite pamatyti, kaip sukčiavimas sukonfigūruotas ir kaip jis pašalina priešą.Labai įdomus Rusijos kūrėjo apgaulė, pavadinta ExtrimHack for CS:GO. Paskelbimo metu VAC anti-cheat jo neaptiko. Apima šias populiarias funkcijas: „AimBot“, „WallHack“, „TriggerBot“, „RadarHack“ ir dar daugiau...

Funkcijų aprašymas.

AimBot (Aim bot) – automatiškai nusitaiko į priešo galvą. (Apgavikas turi automatinio nukreipimo į galvą, kaklą ar kūną nustatymą)

WallHack (ESP, WallHack arba VH) – padeda aptikti priešus per bet kokias sienas per atstumą, taip pat rodo priešo gyvybių ir šarvų skaičių.

TriggerBot – automatiškai pradeda šaudyti, kai tik nusitaikote į priešą.

Apgaulės diegimo / paleidimo instrukcijos.

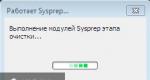

- Įjunkite apgauti. Norėdami tai padaryti, paleiskite .exe failą ExtrimHack.exe

- Pradėti Counter-Strike Global Offensive.

- Palaukite, kol žaidimas bus visiškai įkeltas, ir spustelėkite „Launch cheat | Pradėti apgauti“

Apgaulė bus suleidžiama pati ir bus suaktyvintas „Anti-Cheat“ aplinkkelis. Tada jums tereikia pasirinkti jums reikalingas funkcijas. Apgaulės meniu galite sutraukti paspausdami įterpimo, pradžios, pabaigos klavišus.

KFG apgaulė saugoma čia:

C:\Users\username\AppData\Roaming\ExtrimTeam\Settings.cfg

Duok savo įvertinimą!

Spustelėkite žvaigždutę, kad įvertintumėte medžiagą.

Sveiki, ar ieškojote daugiafunkcinio CSGO ir nemokamo? Sveikiname, kad radote. Šis apgaulė nepakenks ir jūs galite saugiai lenktyniauti su juo. Šis naujas apgaulė turi papildomų funkcijų, tokių kaip: aimbot, wallhack, triggerbot, radarhack ir kt.

Trumpas funkcijų aprašymas:

Aimbot – padeda išlikti ant priešininko (galva, kūnas, kaklas, kojos, viską galima pritaikyti).

ESP wh - padeda vesti priešininkus per sienas ir kitas tekstūras (papildomai galite sužinoti priešo HP ir šarvus).

Triggerbot – automatiškai iššauna, kai nusitaikote į priešą.

Extrimhack – apgaudinėti CSGO

Nurodymai, kaip įjungti apgaulę:

1. Paleiskite cheat Extrimhack.exe.

2. Įjunkite mūsų žaidimą.

3. Kai žaidimas bus visiškai paleistas, spustelėkite Pradėti apgauti.

Tai viskas. Apgaulė pati įsileis ir suaktyvins apsaugos nuo sukčiavimo apėjimą. Pasirinkite jums reikalingas funkcijas. Tada sutraukite cheat meniu naudodami įterpimo, pradžios, pabaigos mygtuką.

Gana svarbūs punktai

+ Ar jūsų žaidimas sudužo / išsijungė? - Jokių problemų, iš naujo paleiskite CS GO ir atlikite tą patį įsilaužimą. Ir viskas pavyks puikiai.

+Kur išsaugotas cfg failas?

Atlikite DoS ataką naudodami maišos susidūrimus

Sprendimas

Kiek pamenu, DoS atakų tema Easy Hack buvo pilnai pateikta įvairiose užduotyse – bent jau pagrindinėse tipinėse atakose. Bet ne, prisiminiau kai ką kitą. Todėl susipažinkite su Hash Collision DoS. Iš karto pasakysiu, kad pati ši tema yra gana plati ir apima daugybę skirtingų aspektų, todėl pradėsime nuo bendros teorijos.

Taigi maiša yra tam tikros maišos funkcijos (taip pat žinomos kaip konvoliucijos funkcija) rezultatas, kuris yra ne kas kita, kaip „savavališko ilgio įvesties duomenų masyvo transformavimas į fiksuoto ilgio išvesties bitų eilutę naudojant deterministinį algoritmą. ilgio“ (pagal Wiki). Tai yra, kaip įvestį pateikiame, pavyzdžiui, bet kokio ilgio eilutę, o kaip išvestį gauname tam tikrą ilgį (pagal bitų gylį). Šiuo atveju tai pačiai įvesties eilutei gauname tą patį rezultatą. Šis dalykas yra gana pažįstamas mums visiems: jis apima MD5, SHA-1 ir įvairias kontrolines sumas (CRC).

Susidūrimai yra situacija, kai paleidus funkciją skirtingi įvesties duomenys turi tą pačią maišos reikšmę. Be to, svarbu suprasti, kad susidūrimai būdingi visoms maišos funkcijoms, nes galutinių reikšmių skaičius pagal apibrėžimą yra mažesnis (jis yra "ribojamas" bitų talpos) už "begalinį" įvesties reikšmių skaičių. .

Kitas klausimas – kaip gauti įvesties vertes, kurios sukeltų susidūrimus. Kriptografijai atsparioms maišos funkcijoms (pvz., MD5, SHA-1) teoriškai mums padės tik tiesioginis galimų įvesties reikšmių išvardijimas. Tačiau tokios funkcijos yra labai lėtos. Nekriptografinės maišos funkcijos dažnai gali apskaičiuoti įvesties reikšmes, kurios sukelia susidūrimus (daugiau apie tai keliose pastraipose).

Teoriškai tai yra galimybė sąmoningai generuoti susidūrimus, kurie yra paslaugų atsisakymo (DoS) atakos pagrindas. Tikrieji metodai skirsis, o kaip pagrindą naudosime žiniatinklio technologijas.

Kaip bebūtų keista, dauguma šiuolaikinių programavimo kalbų (PHP, Python, ASP.NET, JAVA) gana dažnai viduje naudoja nekriptografines maišos funkcijas. To priežastis, žinoma, yra labai didelis pastarųjų greitis. Viena iš tipiškų programų yra asociatyvūs masyvai, dar žinomi kaip maišos lentelės. Taip, taip, tie patys - duomenų saugojimas „rakto vertės“ formatu. Ir kiek aš žinau, maiša skaičiuojama iš rakto, kuris vėliau taps indeksu.

Tačiau svarbiausia, kad pridedant naują, ieškant ir pašalinant elementą iš maišos lentelės be susidūrimų, kiekvienas veiksmas įvyksta gana greitai (laikomas O(1)). Tačiau susidūrimo atveju įvyksta daugybė papildomų operacijų: visų pagrindinių susidūrimo reikšmių palyginimas eilutėmis, lentelių pertvarkymas. Našumas ženkliai, ženkliai sumažėja (O(n)).

Ir jei dabar prisiminsime, kad galime apskaičiuoti savavališką skaičių raktų (n), kurių kiekvienas sukels susidūrimą, tada teoriškai pridėjus n elementų (raktas – vertė) reikės O(n^2) sąnaudų. gali nuvesti mus prie ilgai laukto DoS'u.

Praktiškai, norėdami organizuoti padidintą sistemos apkrovą, turime turėti galimybę sukurti asociatyvų masyvą, kuriame raktų su identiškomis maišomis skaičius bus matuojamas šimtais tūkstančių (ar net daugiau). Įsivaizduokite procesoriaus apkrovą, kai jam reikia įterpti kitą reikšmę į tokį milžinišką sąrašą ir kiekvieną kartą atlikti klavišų palyginimą eilutėje po eilutės... Tai sunku. Tačiau kyla du klausimai: kaip gauti tokį didelį susidūrimo raktų skaičių? Ir kaip mes galime priversti užpultą sistemą sukurti tokio dydžio asociatyvinius masyvus?

Kaip jau minėta, pirmam klausimui galime juos apskaičiuoti. Dauguma kalbų naudoja tam tikrą tos pačios maišos funkcijos variantą. PHP5 tai yra DJBX33A (iš Daniel J. Bernstein, X33 - padauginkite iš 33, A - sudėjimas, tai yra pridėti).

Statinė eilutė ulong zend_inline_hash_func(const char *arKey, uint nKeyLength) ( registras ulong hash = 5381; for (uint i = 0; i< nKeyLength; ++i) { hash = hash * 33 + arKey[i]; } return hash; }

Kaip matote, tai labai paprasta. Mes paimame maišos reikšmę, padauginame ją iš 33 ir pridedame rakto simbolio reikšmę. Ir tai kartojama kiekvienam pagrindiniam simboliui.

Java naudoja beveik panašų dalyką. Skiriasi tik pradinė maišos reikšmė 0 ir tai, kad dauginama iš 31, o ne iš 33. Arba kitas variantas – ASP.NET ir PHP4 – DJBX33X. Tai vis dar ta pati funkcija, tačiau vietoj rakto simbolio vertės pridėjimo ji naudoja funkciją XOR (taigi X pabaigoje).

Be to, DJBX33A maišos funkcija turi vieną savybę, kuri kyla iš jos algoritmo ir mums labai padeda. Jei po maišos funkcijos eilutės1 ir eilutės2 turi tą patį maišą (susidūrimą), tada maišos funkcijos rezultatas, kai šios eilutės yra poeilutės, bet yra tose pačiose pozicijose, susidurs. Tai yra:

Maiša(Line1)=hash(Line2) hash(xxxLine1zzz)=hash(xxxLine2zzz)

Pavyzdžiui, iš stygų Ez ir FY, kurios turi tą pačią maišą, galime gauti EzEz, EzFY, FYEz, FYFY, kurių maišos taip pat susiduria.

Taigi, kaip matote, galime greitai ir lengvai apskaičiuoti bet kokį reikšmių skaičių naudodami vieną DJBX33A maišos vertę. Galite paskaityti daugiau apie generavimą.

Verta paminėti, kad DJBX33X (ty su XOR) šis principas neveikia, o tai yra logiška, tačiau jam yra kitoks požiūris, kuris taip pat leidžia generuoti daugybę susidūrimų, nors tai reikalauja didelių išlaidų dėl grubia jėga mažais kiekiais. Beje, šiam algoritmui neradau jokių praktinių DoS užrakto įrankių įgyvendinimo.

Tikiuosi, kad viskas tapo aišku. Dabar antrasis klausimas yra apie tai, kaip priversti programas sukurti tokius didelius asociatyvius masyvus.

Tiesą sakant, viskas paprasta: turime rasti aplikacijoje vietą, kur ji automatiškai generuotų tokius masyvus mūsų įvesties duomenims. Universaliausias būdas yra siųsti POST užklausą į žiniatinklio serverį. Dauguma „kalbų“ automatiškai prideda visus įvesties parametrus iš užklausos į asociatyvų masyvą. Taip, taip, prieigą prie jo suteikia kintamasis $_POST PHP. Beje, norėčiau pabrėžti, kad apskritai mums nesvarbu, ar šis kintamasis yra naudojamas (pasiekti POST parametrus) scenarijuje/programoje (atrodo, kad išimtis yra ASP.NET), nes svarbu tai, kad žiniatinklio serveris perdavė parametrus konkrečiai kalbos tvarkyklei ir ten jie buvo automatiškai įtraukti į asociatyvinį masyvą.

Dabar keletas skaičių, patvirtinančių jums, kad išpuolis yra labai sunkus. Jie yra 2011 m., tačiau esmė nelabai pasikeitė. PHP5 „Intel i7“ procesoriuje 500 KB susidūrimai užtruks 60 s, „Tomcat“ 2 MB – 40 minučių, „Python“ 1 MB – 7 minutes.

Žinoma, čia svarbu pažymėti, kad beveik visos žiniatinklio technologijos turi apribojimus scenarijaus ar užklausos vykdymui, užklausos dydžiui, o tai šiek tiek apsunkina ataką. Tačiau apytiksliai galime teigti, kad užklausų srautas į serverį, kurio kanalas užpildomas iki 1 Mbit/s, leis pakabinti beveik bet kurį serverį. Sutikite – labai galingas ir tuo pačiu paprastas!

Apskritai pažeidžiamumas, susijęs su maišos funkcijų susidūrimais ir jų išnaudojimu, atsirado nuo 2000-ųjų pradžios įvairioms kalboms, tačiau žiniatinkliui tai smarkiai pateko tik 2011 m., kai buvo paskelbti praktiniai bendrovės n.runs tyrimai. Pardavėjai jau išleido įvairių pataisų, nors reikia pasakyti, kad atakos skverbtis vis dar yra didelė.

Norėčiau atkreipti dėmesį į tai, kaip pardavėjai stengėsi apsisaugoti ir kodėl kartais to nepakanka. Tiesą sakant, yra du pagrindiniai metodai. Pirmasis yra kalbos lygio apsauga. „Apsauga“ susideda iš maišos funkcijos pakeitimo, prie jos pridedamas atsitiktinis komponentas, kurio nežinodami tiesiog negalime sukurti tokių raktų, kurie generuotų susidūrimus. Tačiau ne visi pardavėjai su tuo sutiko. Taigi, kiek žinau, „Oracle“ atsisakė „Java 1.6“ pataisos ir įvedė atsitiktinių imčių tik nuo 7-osios šakos vidurio. „Microsoft“ įdiegė pataisą ASP.NET nuo 4.5 versijos. Antrasis būdas (kuris taip pat buvo naudojamas kaip sprendimas) buvo apriboti užklausos parametrų skaičių. ASP.NET yra 1000, Tomcat - 10 000 Taip, jūs negalite virti košės su tokiomis vertėmis, bet ar tokia apsauga yra pakankama? Žinoma, man atrodo, kad ne – dar turime galimybę savo duomenis su susidūrimais nustumti į kokią kitą vietą, kurią taip pat automatiškai apdoros sistema. Vienas iš ryškiausių tokios vietos pavyzdžių yra įvairūs XML analizatoriai. „Xerces“ analizatoriuje, skirtame „Java“, asociatyviniai masyvai (HashMap) yra visiškai naudojami analizuojant. Ir tuo pačiu metu analizatorius pirmiausia turi viską apdoroti (tai yra perkelti struktūrą į atmintį), o tada sukurti įvairią verslo logiką. Tokiu būdu galime sugeneruoti įprastą XML užklausą su susidūrimais ir išsiųsti ją į serverį. Kadangi iš tikrųjų bus tik vienas parametras, bus perduota apsauga, skirta skaičiuoti parametrų skaičių.

Bet grįžkime prie paprastos POST versijos. Jei norite išbandyti savo ar kieno nors kito svetainę, šiam arba „Metasploit“ moduliui yra skirtas minimalistinis įrankis – auxiliary/dos/http/hashcollision_dos. Na, o jei po mano paaiškinimo vis dar turite klausimų ar tiesiog mylite kates, čia yra versija nuotraukose.

Užduotis

Sutvarkykite atvirkštinį apvalkalą

Sprendimas

Mes jau seniai šios temos nelietėme. Apskritai tai suprantama: pastaruoju metu nieko konceptualiai naujo nesutikau. Bet vis tiek ši užduotis būdinga pentestams. Juk bet kokiu atveju klaidos radimas ir išnaudojimas nėra visa istorija, jums reikės galimybės nuotoliniu būdu valdyti serverį – tai yra apvalkalą.

Vienas iš svarbių šio metodo aspektų yra nematomumas nuo bet kokio IDS, taip pat „pralaidumas“ ar kažkas panašaus. Antras punktas yra susijęs su tuo, kad paprastai sugedę kompiuteriai neišsiskiria tiesiogiai, o yra įmonės tinkle arba DMZ, tai yra, už ugniasienės, NAT ar dar ko nors. Todėl jei tiesiog atidarysime uostą su apvalkalu ant savo aukos, negalėsime ten prisijungti. Beveik visada atvirkštiniai apvalkalai yra geresni, nes jie patys jungiasi prie mūsų ir nereikalauja atidaryti prievadų. Tačiau ir ten būna sunkių situacijų. Vienas iš labiausiai „lūžtančių“ apvalkalų yra DNS apvalkalas, nes mūsų bendravimas su apvalkalu vyksta ne tiesiogiai, o per įmonės DNS serverį (per užklausas į mūsų domeną). Tačiau net ir šis metodas ne visada pasiteisina, todėl jūs turite iš jo išeiti. „Metasploit“ taip pat turi įdomų atvirkštinį apvalkalą. Kai jis paleidžiamas, jis bando prisijungti prie mūsų serverio per visą TCP prievadų diapazoną, bandydamas nustatyti užkardos taisyklių spragą. Gali veikti tam tikromis konfigūracijomis.

Taip pat palyginti neseniai buvo pristatytas įdomus PoC. Duomenų perdavimo pagrindas yra ne TCP ar UDP, o transportavimo protokolas – SCTP. Pats šis protokolas yra gana jaunas ir gautas iš telekomunikacijų telefonijos. Tai šiek tiek optimizuota TCP versija. Protokolo funkcijos apima: sumažintą delsą, kelių gijų, duomenų perdavimo per kelias sąsajas palaikymą, saugesnę ryšio sąranką ir dar kai ką.

Mums įdomiausia tai, kad ji palaikoma daugelyje operacinių sistemų. Dažniausiai *nix, bet atrodo, kad naujesnėse Windows sistemose ji taip pat palaikoma (nors neradau jokio faktinio patvirtinimo). Žinoma, tai nėra super aukštųjų technologijų, bet tokio apvalkalo IDS tikriausiai ne taip lengvai aptinka, o tai mums yra pliusas. Apskritai, mes jį nukratome ir paimame patį apvalkalą.

Užduotis

DoS naudojant stiprinimo atakas

Sprendimas

„Easy Hack“ jau ne kartą palietėme tokią temą kaip DDoS atakų stiprinimas. Jų esmė ta, kad užpuolikas aukos vardu gali išsiųsti užklausą tam tikrai tarnybai, o atsakymas bus išsiųstas žymiai (kelis kartus) didesnio dydžio. Šios atakos galimos visų pirma dėl to, kad pats UDP protokolas neapima ryšio užmezgimo (nėra rankos paspaudimo, kaip TCP), tai yra, galime pakeisti siuntėjo IP, ir dėl to, kad daugelis paslaugų yra labai „šnekučiuojasi“ (atsako žymiai daugiau nei užklausa) ir veikia „be“ autentifikavimo (tiksliau, nėra ryšio užmezgimo aukštesniame lygyje).

Apskritai, ne taip seniai kilo didelis ažiotažas dėl DNS stiprinimo atakų internete. Kiek pamenu, paskutinė tokia ataka naudojosi NTP paslaugomis. Skaičiai buvo neįkandami – šimtai gigabitų... Tačiau norėjau grįžti prie šios temos, kad pabrėžčiau svarbų dalyką: kad tai gili problema, kurią artimiausiais metais vargu ar pavyks ištaisyti. Problema pirmiausia yra UDP ir nėra prasmės „taisyti“ konkrečius protokolus – DNS, NTP ir pan. (nors praverstų ir saugesnės numatytosios konfigūracijos). Juk panašios stiprinimo atakos gali būti vykdomos naudojant SNMP protokolą (su standartine bendruomenės eilute – vieša) arba NetBIOS, arba mažiau žinomus protokolus, tokius kaip Citrix. Čia taip pat galite pridėti įvairių internetinių žaidimų. Taip, taip, daugelis iš jų (pavyzdžiui, Half-Life, Counter-Strike, Quake) taip pat naudoja UDP kaip transportą, o per juos taip pat galime kam nors DDoS. Čia taip pat galite pridėti vaizdo transliacijos paslaugas.

Bendrovė „Prolexic“ išleido keletą nedidelių tyrimų, skirtų tiek tipiniams, tiek „naujiems“ atakos metodams. Tyrimo įdomumas slypi konkrečių komandų, skirtų įvairiems protokolams, kurios gali būti naudojamos atakai, parinkimas, atakos stiprinimo faktorių (atsakymo dydžio ir užklausos dydžio santykio) apskaičiavimas, taip pat PoC įrankyje, su kuriuo jie gali būti atliekami.

Užduotis

Perimkite DNS naudodami „Bitsquating“.

Sprendimas

Nekreipkite dėmesio į keistą problemos formuluotę. Prieš kurį laiką mes jau trumpai palietėme šią temą, dabar gyvensime išsamiau. Bet eikime iš eilės, pradėkime nuo klasikos.

Jūs, kaip ir bet kuris kitas interneto vartotojas, kartais tikriausiai įvedate norimos svetainės pavadinimą į adreso juostą. O kartais nutinka taip, kad suklydai pavadinime ir patenki į yuotube.com, o ne į tave dominantį youtube.com. Arba amžina painiava su pirmojo lygio domenais – vk.com ar vk.ru? Taigi technika, kai registruojamas tam tikras domenų vardų rinkinys, šiek tiek skiriasi nuo puolamų, vadinamas typosquatting. Juos užregistravęs įsilaužėlis gali padaryti tikslią užpultos svetainės kopiją, o tada sėdėti ir laukti, kol atvyks klaidingi lankytojai. Ir daugeliu atvejų jis netgi gali gauti teisinį sertifikatą, pasirašytą patikimos sertifikavimo institucijos. Tai yra, labai lengva organizuoti puikų sukčiavimą, kurio paprastas vartotojas negali aptikti.

Bet visa tai nėra labai įdomu, nėra „gražu“. Kur kas įdomesnį „radinį“ „Black Hat Las Vegas 2011“ pristatė tyrinėtojas Artemas Dinaburgas. Labai labai netikėta, bet pasirodo, kad ir kompiuteriai daro klaidų. Gali atsitikti taip, kad dėl kokių nors priežasčių vienas ar du bitai kažkur pasikeičia iš 0 į 1 arba atvirkščiai, ir viskas - jau turime naują prašymą... Bet aš einu į priekį.

Tyrime teigiama, kad kompiuteriai daro klaidų ir kad jų pasitaiko labai dažnai. Ir, svarbiausia, tai iš tikrųjų taikoma visiems kompiuteriams (serveriams, išmaniesiems telefonams, tinklo įrenginiams, nešiojamiesiems kompiuteriams) ir neturi nieko bendra su jų gedimu. Pagrindinė klaidų vieta yra RAM. Ir bendresne prasme. Be tų matricų, kurios yra jūsų įrenginyje, taip pat yra procesoriaus talpykla, standžiojo disko ir tinklo plokštės talpykla ir pan.

Kodėl atsiranda klaidos? Priežasčių yra daug – nuo nedidelių gedimų iki pakilusios temperatūros (net kuriam laikui) ar įvairių spindulių poveikio. Taigi tikimybė pakeisti kurio nors bito reikšmę atmintyje saugomoje eilutėje tampa didelė. Taip, žinoma, yra ECC atmintis (su klaidų taisymu), tačiau jos naudojimas nėra toks įprastas, ypač įterptiniuose įrenginiuose, išmaniuosiuose telefonuose ir įrenginių talpyklose.

Bet grįžkime prie klaidos galimybių. Kaip bebūtų keista, apie tai yra tam tikra „statistika“ (žr. ekrano kopiją). Pagrindinė charakteristika yra FIT (Failures in time), kur 1 FIT yra lygus vienai klaidai vienam milijardui darbo valandų. Blogiausias rezultatas – 81 000 FIT 1 Mbit atminties (1 klaida per 1,4 metų), o geriausias – 120 FIT 1 Mbit atminties (1 klaida per 950 metų). Taip, šie rezultatai, atrodytų, nėra įspūdingi, bet jei atsižvelgsime į tai, kad turime daugiau nei 1 Mbit atminties ir imsime vidutinę 4 GB reikšmę, tada net ir su geriausia atmintimi (120 FIT) ) gausime tris klaidas per mėnesį. (Aš asmeniškai neperskaičiavau, o priežastis skaičiuoti bitais, o ne baitais man neaiški, todėl tikėkimės, kad skaičiavimai bus teisingi.)

Bet ką daryti, jei šiuos skaičiavimus išplėsime į visus interneto įrenginius? Autorius remiasi 5 milijardų įrenginių skaičiumi ir 128 MB vidutiniu atminties kiekiu. Šiais laikais vidurkiai tikriausiai dar aukštesni. Paaiškėja:

- 5x10^9 x 128 MB = 5,12 x 10^12 Mbit – bendras atminties kiekis;

- 5,12 x 10^12 Mbit x 120 FIT = 614 400 klaidų per valandą.

Skaičiai, žinoma, yra „vidutinis palatos“, bet jie mums kai ką sako! Gerai, suprantame, kad klaidų yra daug, bet kyla pagrįstas klausimas – kam visa tai?

Tyrėjas sugalvojo būdą, kaip tuo pasinaudoti – bitsquating techniką. Tai panašu į typosquating, tačiau domeno pasirinkimo pagrindas yra vardai, kurie vienu ar dviem bitais skiriasi nuo teisingo pavadinimo. Pavyzdžiui, Microsoft.com ir mic2soft.com. Vietoj r yra 2. Kadangi r yra 01110010, o 2 (kaip simbolis) yra 00110010, tai yra, antrasis pakeičiamas nuliu.

Taigi, kai koks nors įrenginys padarys klaidą ir bandys išspręsti domeno pavadinimą mic2soft.com, o ne microsoft.com, jis jau ateis pas mus. Na, atitinkamai subdomenai taip pat ateis pas mus.

Kita vertus, prisiminkime, kad klaidos atsiranda ir gali kažką pakeisti atmintyje skirtingu metu ir skirtingose atminties vietose. Tai ne visada susiję su domenų vardais. Be to, patikrinus įvairių protokolų vientisumą, galima pašalinti daugybę klaidų.

Taip pat kyla problemų registruojant bitais pakeistus domenus. Pirma, keičiant kai kuriuos bitus patenkame į specialiųjų simbolių sritis ir tokių domenų vardų registruoti negalima. Antra, klaidos atmintyje gali sukelti daugiau nei vieno bito pakeitimą, todėl mažai tikėtina, kad bus galima užregistruoti visus domenus visoms kombinacijoms.

Bet, bet, bet... išlygų yra daug, tačiau pagrindinis faktas išlieka – technologija veikia. Artemas užregistravo kelias dešimtis domenų ir šešis mėnesius stebėjo jam gautas užklausas. Iš viso buvo surinkta apie 50 tūkst. Vidutiniškai per dieną buvo 60 prisijungimų iš unikalių IP (tačiau buvo ir šuolių iki 1000). Tuo pačiu jis tvirtina, kad tai yra žurnalai be atsitiktinių vorų, skaitytuvų ir kitų dalykų.

Įdomiausia statistika buvo ta, kad dauguma HTTP užklausų (90 %) buvo su neteisinga pagrindinio kompiuterio antrašte (atitinka DNS užklausą). Tai reiškia, kad klaidos atsirado ne dėl neteisingos DNS skyros, o dėl puslapių klaidų. Tai yra, puslapis buvo išsaugotas tam tikroje talpykloje, klaida atmintyje paveikė kai kurią nuorodą, todėl naršyklė pradėjo bandyti įkelti duomenis iš neteisingo šaltinio...

hmm. Sutikite, technika dvelkia beprotybe :), bet veikia. Labai rekomenduoju susipažinti su kita šiame darbe pateikta statistika.

Ačiū už dėmesį ir sėkmės mokantis naujų dalykų!