Ложные срабатывания: почему с ними надо бороться и как мы добились лучших показателей. Ложные срабатывания антивирусных программ

В погоне за высоким уровнем обнаружения киберугроз, в индустрии информационной безопасности тема часто оказывается незаслуженно забытой. Действительно, это очень неудобная тема, которую некоторые разработчики стараются не замечать (или решать сомнительными способами) – до первого серьёзного инцидента, способного парализовать работу клиентов. К сожалению такие инциденты действительно случаются. И к сожалению, только потом приходит понимание, что качественная защита от киберугроз – это не только предотвращение (prevention), но и низкий уровень ложных срабатываний.

При кажущейся простоте темы минимизации ложных срабатываний, в ней, на самом деле, много сложностей и подводных камней, которые требуют от разработчиков значительных инвестиций, технологической зрелости и ресурсов.

Две основные причины появления ложных срабатываний — (i) программные, аппаратные и человеческие ошибки на стороне разработчика, (ii) многообразие легального («чистого») программного обеспечения, которое проходит проверку системой безопасности. Последняя причина требует пояснения. Действительно, программы пишут миллионы человек разной квалификации (от студента до профессионала) по всему миру, пользуясь разными платформами и стандартами. У каждого автора свой неповторимый стиль, при этом «почерк» программного кода действительно иногда напоминает вредоносный файл, на что и срабатывают защитные технологии, в особенности, основанные на поведенческом анализе и машинном обучении.

Без учёта этой специфики и без внедрения специальных технологий для минимизации ложных срабатываний разработчики рискуют проигнорировать принцип «не навреди». А это, в свою очередь, приводит к чудовищным последствиям (особенно для корпоративных заказчиков), сопоставимым с потерями от самих вредоносных программ.

Лаборатория Касперского более двадцати лет развивает процессы разработки и тестирования, а также создаёт технологии для минимизации ложных срабатываний и сбоев у пользователей. Мы гордимся одним из лучших в индустрии результатов по этому показателю (тесты AV-Comparatives , AV-Test.org , SE Labs) и готовы подробнее рассказать о некоторых особенностях нашей «внутренней кухни». Уверен, что эта информация позволит пользователям и корпоративным заказчикам делать более обоснованный выбор системы безопасности, а разработчикам программного обеспечения – усовершенствовать свои процессы в соответствии с лучшими мировыми практиками.

Мы используем трёхуровневую систему контроля качества для минимизации ложных срабатываний: (i) контроль на уровне дизайна, (ii) контроль при выпуске метода детекта и (iii) контроль выпущенных детектов. При этом система постоянно улучшается за счёт разного рода профилактических мер.

Давайте более подробно рассмотрим каждый уровень системы.

Контроль на уровне дизайна

Один из наших главных принципов в разработке – каждая технология, продукт или процесс априорно должны содержать механизмы для минимизации рисков ложных срабатываний и сопутствующих сбоев. Как известно, ошибки на уровне дизайна оказываются самыми дорогостоящими, ведь для их полноценного исправления может потребоваться переделка всего алгоритма. Поэтому с годами мы выработали собственные лучшие практики, позволяющие уменьшить вероятность неправильного срабатывания.

Например, при разработке или улучшении технологии детектирования киберугроз на основе машинного обучения , мы убеждаемся, что обучение технологии происходило на значительных коллекциях чистых файлов разных форматов. Помогает в этом наша база знаний о чистых файлах (вайтлистинг), которая уже превысила 2 миллиарда объектов и постоянно пополняется в сотрудничестве с производителями программного обеспечения.

Также мы убеждаемся, что в процессе работы обучающие и тестовые коллекции каждой технологии постоянно обновляются актуальными чистыми файлами. В продукты встроены механизмы для минимизации ложных срабатываний на критических для операционной системы файлах. Помимо этого, при каждом детектировании продукт посредством Kaspersky Security Network (KSN) обращается к базе данных вайтлистинга и сервису репутации сертификатов, чтобы убедиться – это не чистый файл.

Впрочем, помимо технологий и продуктов есть пресловутый человеческий фактор.

Вирусный аналитик, разработчик экспертной системы, специалист по анализу данных могут ошибиться на любой стадии, так что и здесь есть место для разнообразных блокирующих проверок, а также подсказок/предупреждений/запретов в случае опасных действий, обнаруживаемых автоматическими системами.

Контроль при выпуске метода детекта

Перед доставкой пользователям новые методы обнаружения киберугроз проходят ещё несколько стадий тестирования.

Важнейший защитный барьер – инфраструктурная система тестирования на ложные срабатывания, работающая с двумя коллекциями.

Первая коллекция (critical set) состоит из файлов популярных операционных систем разных платформ и локализаций, обновлений этих операционных систем, офисных приложений, драйверов и наших собственных продуктов. Это множество файлов регулярно пополняется.

Вторая коллекция содержит динамически формируемый набор файлов, составленный из наиболее популярных на текущий момент файлов. Размер этой коллекции выбран таким образом, чтобы найти баланс между объёмом сканируемых файлов (как следствие, количеством серверов), временем такого сканирования (а значит, временем доставки методов детекта пользователям) и максимальным потенциальным ущербом в случае ложного срабатывания.

Сейчас размер обеих коллекций превышает 120 миллионов файлов (около 50Tb данных). Учитывая, что они сканируются каждый час при каждом выпуске обновлений баз, то можно сказать, что инфраструктура за сутки проверяет более 1,2Pb данных на ложные срабатывания.

Более 10 лет назад мы одними из первых в индустрии информационной безопасности начали внедрять несигнатурные методы детектирования, основанные на поведенческим анализе, машинном обучении и других перспективных обобщающих технологиях. Эти методы показали свою эффективность, в особенности для борьбы со сложными киберугрозами, однако требуют особо тщательного тестирования на ложные срабатывания.

Например, поведенческое детектирование позволяет заблокировать вредоносную программу, проявившую во время работы элементы вредоносного поведения. Чтобы не допустить ложного срабатывания на поведение чистого файла, мы создали «ферму» из компьютеров, реализующих многообразные пользовательские сценарии.

На «ферме» представлены различные комбинации операционных систем и популярного программного обеспечения. Перед выпуском новых несигнатурных методов детектирования они проверяются в динамике на этой «ферме» в типовых и специальных сценариях.

Наконец, нельзя не упомянуть про необходимость проверки на ложные срабатывания для сканера веб-контента. Ошибочное блокирование вебсайта также может повлечь за собой перебои в работе на стороне заказчика, что в нашей работе неприемлемо.

Для минимизации этих инцидентов автоматизированные системы ежедневно выкачивают актуальный контент 10 тысяч самых популярных сайтов Интернета и сканируют их содержимое нашими технологиями для проверки на ложные срабатывания. Для достижения наиболее точных результатов контент скачивается реальными браузерами наиболее распространённых версий, а также используются прокси, чтобы исключить предоставление геозависимого контента.

Контроль выпущенных детектов

Доставленные пользователям методы детектирования находятся под круглосуточным наблюдением автоматических систем, отслеживающих аномалии в поведении этих детектов.

Дело в том, что динамика детекта, вызывающего ложное срабатывание нередко отличается от динамики детекта действительно вредоносных файлов. Автоматика отслеживает такие аномалии и при возникновении подозрений просит аналитика произвести дополнительную проверку сомнительного детекта. А при уверенных подозрениях автоматика самостоятельно отключает этот детект через KSN, при этом срочно информируя об этом аналитиков. Кроме того, три команды дежурных вирусных аналитиков в Сиэтле, Пекине и Москве посменно и круглосуточно наблюдают за обстановкой и оперативно решают возникающие инциденты. в действии.

Помимо аномальных детектов, умные автоматические системы отслеживают показатели производительности, ошибки в работе модулей и потенциальные проблемы на основе диагностических данных, присылаемых от пользователей через KSN. Это позволяет нам на ранних этапах обнаруживать потенциальные проблемы и устранять их, пока их влияние не стало заметно для пользователей.

В случае, если инцидент все-таки случился и его нельзя закрыть отключением отдельного метода детектирования, то для исправления ситуации применяются срочные меры, которые позволяют быстро и эффективно решить проблему. В этом случае мы можем моментально «откатить» базы к стабильному состоянию, причём для этого не требуется дополнительного тестирования. Сказать по правде, мы ещё ни разу не воспользовались таким методом на практике — не было повода. Только на учениях.

Кстати, про учения.

Профилактика лучше лечения

Не всё можно предусмотреть, а даже предусмотрев всё, хорошо бы узнать, как все эти меры сработают на практике. Для этого не обязательно ждать реального инцидента – его можно смоделировать.

Для проверки боеготовности персонала и эффективности методов предотвращения ложных срабатываний мы регулярно проводим внутренние учения. Учения сводятся к полноценной имитации различных «боевых» сценариев с целью проверить, что все системы и эксперты действуют по плану. Учения вовлекают сразу несколько подразделений технического и сервисного департаментов, назначается на выходной день и проводится на основе тщательно продуманного сценария. После учения проводится анализ работы каждого подразделения, улучшается документация, вносятся изменения в системы и процессы.

Иногда в процессе учения можно выявить новый риск, который ранее не замечали. Более системно выявлять такие риски позволяют регулярные мозговые штурмы потенциальных проблем в области технологий, процессов и продуктов. Ведь технологии, процессы и продукты постоянно развиваются, а любое изменение несёт новые риски.

Наконец, по всем инцидентам, рискам и проблемам, вскрытым учениями, ведётся системная работа над устранением корневых причин.

Излишне говорить, что все системы, отвечающие за контроль качества, продублированы и поддерживаются круглосуточно командой дежурных администраторов. Сбой одного звена приводит к переходу на дублирующее и оперативное исправление самого сбоя.

Заключение

Совсем избежать ложных срабатываний невозможно, но можно сильно снизить вероятность их возникновения и минимизировать последствия. Да, это требует от разработчика значительных инвестиций, технологической зрелости и ресурсов. Но эти усилия обеспечивают бесперебойную работу пользователей и корпоративных заказчиков. Такие усилия необходимы, это часть обязанностей каждого надёжного поставщика систем кибербезопасности.

Надёжность – наше кредо. Вместо того, чтобы полагаться на какую-то одну технологию защиты, мы используем многоуровневую систему безопасности. Похожим образом устроена и защита от ложных срабатываний – она также многоуровневая и многократно продублирована. По-другому нельзя, ведь речь идёт о качественной защите инфраструктуры заказчиков.

При этом, нам удаётся найти и поддерживать оптимальный баланс между самым высоким уровнем защиты от киберугроз и очень низким уровнем ложных срабатываний. Об этом свидетельствуют результаты независимых тестов: по итогам 2016 г. Kaspersky Endpoint Security получил от немецкой тестовой лаборатории AV-Test.org сразу восемь наград, в том числе «Best Protection» и «Best Usability» .

В заключении отмечу, что качество – это не однократно достигнутый результат. Это процесс, требующий постоянного контроля и совершенствования, особенно в условиях, когда цена возможной ошибки – нарушение бизнес-процессов заказчика.

Адреса для сообщений о ложном срабатывании антивирусов

Представьте, что Вы написали программу, безобидную, безвредную и бесплатную.

Пользуетесь ею полгода и тут Ваш любимый антивирус решил ее удалить

Или:

Вы скачали утилиту и по привычке проверяете на сервисе VirusTotal.com , Jotti или VirSCAN .

Результат: 3 из 41 ответов, что это вирус.

Имеем такие варианты:

- либо вирус новый и еще не попал в остальные базы;

- либо это ложное срабатывание.

Если Вы уверены, что это ложное срабатывание, отправляем образец в антивирусную лабораторию.

Будьте внимательны

: часто бывает 2 разных адреса форм или E-mail:

- для сообщений о новые вирусах;

- для сообщений о ложном срабатывании (именно о них речь в этой теме).

Почему возникают ложные срабатывания?

Новое вредоносное ПО появляется столь быстро, что человек не способен самостоятельно анализировать каждый случай. Доверие падает на HIPS-подобные экспертные системы, которые анализируют файл по множеству критериев в автоматическом режиме.

Такие системы могут часто выдавать ложные срабатывания на особые упаковщики, последовательности API-функций и совокупности других факторов. Некоторые ругаются просто по причине редкого использования программы и отсутствия значимой статистики по ней.

В результате ПО попадает в базы зловредов/подозрительных файлов.

Как правильно отправить программу на повторную проверку в лабораторию?

У каждого производителя антивируса есть специальные адреса электронной почты (или формы на сайте), куда можно отправить образец.

Обратите внимание

, в каждом случае очень важно прочитать правила сервиса:

- в какой тип архива упаковать образец

- какой задать пароль (обычно virus или infected)

- какую дополнительную информацию сообщить в письме. Это как правило:

- Слова: False Positive Submission

- The password for the attachment is пароль, которым зашифрован архив

360 Internet Security (Total Security) (Qihoo-360)

Почта: [email protected] (заархивировать в ZIP. Название темы: "False Positive Submission")

Форма (рус.): Отправить файл на проверку - 360 Total Security

Форма (оф.сайт): 360杀毒_样本上报 (выбрать 误报文件)

Отправка через форму в архиве формата RAR, ZIP, 7Z без шифрования. Файл должен быть менее 20 Mb.

avast!

Форма тех.поддержки: Avast Свяжитесь с нами

В самом антивирусе: на вкладке карантин.

Email: [email protected]

Упакуйте файлы в архив ZIP с паролем infected. В теме письма указать "False Positive Submission"

IKARUS

В самой программе: на вкладке карантин.

Email: [email protected]

Упакуйте файлы в архив ZIP с паролем infected. В письме укажите "False-Positive detection" и пароль к архиву.

[email protected]

Kaspersky

в zip/rar архиве с паролем "virus" либо "infected"

Форма: Kasperky Virus Desk (выберите пункт "Чист" (Clean)).

Email: [email protected] в теме письма указать "Possible false positive"

При наличии лицензии - через запрос в тех. поддержку (из-под личного/корпоративного кабинета).

Palo Alto Networks

Создать тему на форуме по этому шаблону .

Sophos

Форма: Submit a Sample

Email: [email protected]

Spybot Search & Destroy

Форма: Forensics Lab - Spybot Anti-malware and Antivirus

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

SUPERAntiSpyware

Форум: False Positives

(или используйте специальную форму внутри самой программы)

The Hacker (TheHacker)

Email: [email protected]

(не проверен)

ThreatTrack

Форма:

Tencent

Есть только форум. Можно создать тему в этом разделе .

Для входа сперва нужно зарегистрироваться через сервис qq , выбрав Email Account.

В дальнейшем в качестве логина использовать адрес электронной почты.

Total Defense

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

Trapmine

Форма: TRAPMINE Inc. - Contact

Email: [email protected] (непроверен)

Trend Micro

Форма: Unblock Website - IP Address Re-Classification Support - Trend Micro USA

Внимание: по форме отправлять запакованным в RAR или ZIP с паролем. Пароль указывать в письме. Внутри архива файл должен иметь расширение EXE.

Форма: http://esupport.trendmicro.com/srf/srfemea.aspx?en-jm&locale=en-gb&ic=Virus False Alarm (только для пользователей Trend Micro))

Имя продукта выбираем "Housecall Hosted Edition

", остальные поля - произвольные данные.

Email: [email protected] (только для пользователей Trend Micro)

Файл отправлять в архиве ZIP либо RAR с паролем "virus". Размер файла не должен превышать 50 Mb.

TrojanHunter

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

Trojan Remover/Simply Super Software

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infectedhttps://detail.webrootanywhere.com/servicewelcome.asp?reason=talknotallowed

знаете адреса других антивирусов для оповещения

В идеальной ситуации с домашними пользователями и компаниями ложные срабатывания не должны происходить. В длительном 14-месячном тестировании немецкая антивирусная лаборатория AV-Test выяснила, какие продукты склонны прерывать активность пользователя без всякой причины, а какие являются надежными с точки зрения ложных срабатываний.

Ложное срабатывание или нет? : AV-Test протестировала 33 антивируса за 14-месячный период.

Возможно вы уже встречались с ситуацией, когда на экране всплывает красное предупреждение и воспроизводится сигнал тревоги. Эта реакция была вызвана скопированным файлом или запущенным приложением. Но что делать, если антивирус классифицирует браузер Google Chrome или системный файл Windows в качестве опасного взломщика? В этом случае пользователь столкнулся с ложноположительным результатом, который вводит в заблуждение пользователя или системного администратора.

Обнаружение безопасных и вредоносных объектов

Антивирус должен корректно обрабатывать надежные и вредоносные файлы. Для того, чтобы проверить это, лаборатория AV-Test на протяжении 14 месяцев - с января 2015 года по февраль 2016 года оценивала, как антивирусы решают данный вопрос. В общей сложности было протестировано 19 продуктов для конечных пользователей и 14 корпоративных решений.

Исследователи определили четыре тестовых задания для Юзабилити-теста, которые были сформулированы инженерами лаборатории следующим образом:

- ложные предупреждения или блокировки при посещении веб-сайтов

- ложные обнаружение легитимного ПО в качестве вредоносных угроз во время сканирования системы

- ложные предупреждения при выполнении определенных действий во время установки или использовании легитимного ПО

- ложные блокировки определенных действий во время установки или использовании легитимного ПО

Методика тестирования

Во всех категориях тестирования оценивалась только безопасные веб-сайты, надежные файлы и безобидные известные приложения. В конце концов в цифровом мире гораздо больше безопасных файлов, чем зараженных объектов. Вот почему все решения работают с так называемыми “белыми списками” - базами данных, которые хранят сигнатурами и хэш-значениями. Если антивирусная программа мгновенно не распознает файл, она отправляет запрос на облачный сервер, чтобы узнать, был ли файл зарегистрирован. Если информации об объекте нет в базе данных, он будет помечен как хороший или плохой.

Для того, чтобы получить действительно релевантные результаты теста, необходимо иметь большое количество безопасных данных. Лаборатория полностью выполнила все требования стандартов:

Для тестирования каждого продукта было посещено 7000 сайтов и проверено 7,7 миллионов файлов. Кроме того, 280 приложений было запущено повторно, после чего фиксировалось будет ли антивирус повторно выводить ложное оповещение и блокировать образец.

Набор из 7,7 миллионов файлов содержал все новые файлы популярных программ для разных ОС Windows от Windows 7 до Windows 10 и офисных пакетов. Если антивирус ложно классифицирует легитимный системный файл как вредоносный, данная ситуация может иметь фатальные последствия. Именно поэтому последние версии этих важных файлов всегда включаются в программу тестирования.

Потребительские продукты: некоторые антивирусы отработали идеально

Длительный юзабилити-тест потребительских продуктов : сводка показывает ложные сигналы отдельных продуктов - действительно их не так уж и много.

Несмотря на высокие требования теста и большие объемы обработанных данных, некоторые приложения совсем не выдали ошибочных срабатываний. Avira Antivirus Pro и Kaspersky Internet Security отработали безошибочно.

Еще 4 решения от Intel Security , Bitdefender , AVG и Microsoft показали менее 10 ложных срабатывания. Тем не менее, даже продукты внизу итоговой таблицы отметились далеко не катастрофическими результатами.

Сразу 5 антивирусов получили максимальные 6 баллов во всех сегментах тестирования за 14 месяцев.

- “Ложные обнаружение легитимного ПО в качестве вредоносных угроз во время сканирования системы” - худший результат показал Ahnlab V3 Internet Security - 98 ложноположительных обнаружений при общем количестве проверенных файлов в 7,7 миллионов. Процентный показатель в 0.001% является абсолютно допустимым, но есть область для улучшения.

- “Ложные предупреждения при выполнении определенных действий во время установки или использовании легитимного ПО” - 11 из 19 продуктов не выдали ни одного ложного срабатывания в этом испытании. 6 продуктов показали от 1 до 3 ошибочных обнаружений в 280 тестовых случаях. Только продукт K7 Computing допустил в общей сложности 10 ложных предупреждений.

- “Ложные блокировки определенных действий во время установки или использовании легитимного ПО” - даже здесь многие из 19 программ проделали отличную работу. В то время как 7 продуктов вообще ничего не заблокировали, еще 11 приложений ошибочно запретили от 1 до 6 безобидных действий. Comodo Internet Security Premium выдал 29 ложных срабатываний.

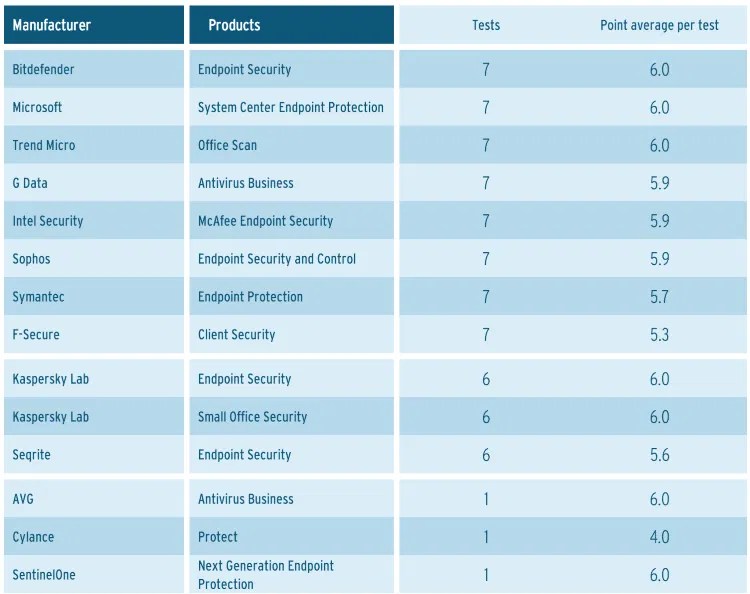

Корпоративные продукты: только Kaspersky справился безошибочно

: уровень ложных срабатываний очень низок, что на славу оценят системные администраторы.

В рамках масштабного тестирования AV-Test была проведена оценка 14 корпоративных решений с точки зрения удобство использования, а именно корректной обработки безопасных объектов. В данном испытании два решения Лаборатории Касперского: Kaspersky Endpoint Security и Kaspersky Small Office Security справились без ошибок. Тем не менее, они принимали участие только в 6 из 7 тестов.

На протяжении всего периода тестирования решения от Sophos, Intel Security и Bitdefender продемонстрировали общий уровень ошибок ниже 10. Тем не менее, все другие продукты также имели низкий уровень ложных срабатываний при сравнении с общим объемом обработанных данных.

Высокий средний балл в тесте : многие продукты, протестированные 6 или 7 раз, показали высокую эффективность и были близки к 6 баллам.

Детальная информация о результатах:

- “Ложные предупреждения или блокировки при посещении веб-сайтов” не происходили на протяжении всего испытания при посещении 7000 ресурсов.

- “Ложные обнаружение легитимного ПО в качестве вредоносных угроз во время сканирования системы” - худший результат показал F-Secure - 49 ложноположительных обнаружений при общем количестве проверенных файлов в 7,7 миллионов. Хороший результат, хотя Sophos ошибочно распознал только два файла.

- “Ложные предупреждения при выполнении определенных действий во время установки или использовании легитимного ПО” - 4 из 14 продуктов показали от 1 до 2 ошибочных обнаружений в 280 тестовых случаях. Данный результат должен удовлетворить системных администраторов.

- “Ложные блокировки определенных действий во время установки или использовании легитимного ПО” - в данной категории результаты хороши. В 280 тестах 8 продуктов действовали безошибочно, а еще 6 решений выдали от 1 до 5 ложных срабатывания. Для сравнения, худший потребительский продукт 29 раз ошибочно заблокировал безопасные действия.

У корпоративных решений ложных срабатываний меньше

Если объединить результаты тестирования корпоративных и потребительских продуктов, то становится ясно, что корпоративные решений генерируют меньшее количество ложных срабатываний. Тем не менее, стоит отметить, что производители, предлагающие решения для конечных пользователей и компаний имеют высокую эффективность в обоих случаях. Это справедливо для решений Kaspersky, Bitdefender, Microsoft, Trend Micro, Symantec и F-Secure.

В целом, все продукты получили высокую оценку качества с точки зрения удобства использования. В то время как лаборатория обычно вычитает несколько баллов из-за ложных срабатываний, данный шаг является строго, говоря критикой за высокий уровень производительности.

Некоторые разработчики будут всерьез озадачены, когда увидят, какие именно программы вызвали ложные срабатывания. Среди часто блокируемых приложений - Notepad++, Yahoo Messenger и WinRAR. Это далеко не экзотические приложения, а стандартное популярное ПО. Учитывая низкий уровень ложных срабатываний, производители должны в кратчайшие сроки поработать над обнаруженными ошибками.

Ежедневная загрузка новых тестовых файлов

Производители программного обеспечения предлагают огромный выбор антивирусных программ. Антивирусы становятся всё сложнее, разработчики придумывают всё новые и новые технологии обнаружения «нежелательного ПО». Как следствие, часто возникает обратная проблема - ложные срабатывания, возникающая периодически и затрагивающая всех производителей программного обеспечения. Ни один разработчик антивируса не может похвастаться тем, что его продукт никогда не выдавал ложных срабатываний. Антивирусные компании стараются обеспечивать решение таких ошибок в кратчайшие сроки, но, тем не менее, часть пользователей успевает пострадать от каждой такой оплошности.

Комментарий предоставил технический руководитель проекта Zillya! Олег Сыч:

«Ложные срабатывания антивирусных программ — это большая головная боль всех антивирусных компаний. Зачастую удаление антивирусом какого-то полезного файла системы или используемого ПО для пользователя хуже, чем то, что антивирус пропустит какую-то троянскую программу. С целью минимизации случаев ложного срабатывания наших антивирусных продуктов, мы постоянно увеличиваем мощности тестового центра антивирусной лаборатории, в котором проходят тестирования все вирусные записи, перед тем как попасть в обновление антивирусных баз.»

Ложное срабатывание антивирусной программы является ошибочным детектированием чистых файлов как вредоносных. Такая ошибка возникает в случае, когда файл содержит участки кода или работает по алгоритму, характерному вредоносной программе. Иными словами, часть кода, содержащегося в чистом файле, похожа на код в вирусе. Эвристический анализ не всегда может распознать код вируса из-за его шифрования. В таком случае эффективным может стать запуск поведенческого анализа.

Также ложное срабатывание может произойти тогда, когда какая-либо программа выполняет действия, которые поведенческий анализатор антивируса расценивает как действия, характерные деятельности вируса. Несмотря на шифрование вируса, его действия будут проанализированы и, если они будут походить на вирусную активность, деятельность программы будет заблокирована.

Если антивирус посчитал вирусом файл редко используемой или некритичной программы, то его действия не составят большой проблемы — программу можно восстановить, сама система продолжит работу. Однако когда речь заходит о ложных срабатываниях на системные файлы, то пользователь может столкнуться с гораздо более серьезной проблемой вплоть до необходимости переустановки системы.

Антивирусная программа, ошибочно удалившая файл не очень популярной программы, который присутствует на десяти компьютерах, не причинит столько неприятностей, сколько она вызовет, удалив системный файл с десятков миллионов ПК.

Актуальность проблемы ложных срабатываний подтверждает наличие тестов на такие ошибки, которые проводят мировые лаборатории по компьютерной безопасности. Одно из таких исследований недавно провела китайская тестовая лаборатория PC Security Labs. Основной деятельностью организации является проведение регулярных тестирований программного обеспечения, обеспечивающего компьютерную безопасность, и развитие стандартов проведения таких тестирований. Последней работой этой частной независимой исследовательской организации стало проведение тестирования 33 популярных антивирусных программ на ложные срабатывания. Тестирование проводилось в двух направлениях работы антивирусов: статические срабатывания на чистые файлы и ложные срабатывания проактивной защиты. Важно, что результаты этого теста не демонстрируют качества детектирования вредоносных файлов, а только лишь показывают уровень ложных срабатываний тестируемых антивирусов.

В тесте принимали участие последние версии антивирусных программ с самыми последними обновлениями антивирусных баз.

Тестирование состояло из анализа базы чистых файлов, а также проверки блокировки процесса установки и запуска наиболее часто используемых программ. Интересные результаты показал анализ программ, запуск и использование которых чаще всего приводит к ложным срабатываниям антивирусов. Согласно отчёту, 26.32% ложных срабатываний приходится на долю программного обеспечения по работе с ценными бумагами. Детекты игровых программ занимают 21.05% ложных срабатываний. По 13.16% ложных срабатываний выдаются на программы для доступа в Интернет и медиа программы. Специализированные отраслевые и банковские программы приняли на себя по 10.53% ошибок антивирусов, а оставшиеся 5.26% приходится на долю ПО для обеспечения безопасности компьютера.

Результаты проведённого исследования лаборатория PC Security Labs представила в виде ряда наград с делением на категории: пять, четыре и три звезды. Также опубликован список продуктов, которые не получили никаких наград, поскольку имели слишком большое количество ложных срабатываний.

Наивысшую ценность представляет награда в пять звёзд, её получили антивирусные продукты с двумя или менее ложными срабатываниями. Ими стали продукты компаний BitDefender, MicroWorld, F-Secure, Jiangmin, KingSoft и Microsoft . Получение награды четыре звезды означало, что продукт дал три или четыре ложных срабатывания. Эту награду получили антивирусные решения разработчиков: NETGATE, Qihoo, Rising и Trend Micro . Ступеньку три звезды поделили между собой антивирусы разработчиков AVG, Dr.Web, ESET, G DATA, Panda, TrustPort, Zillya! и ArcaBit , они показали пять или шесть ложных срабатываний.

Также необходимо привести список программных продуктов, которые принимали участие в тестировании, но по результатам наград не получили - тест они не прошли. В списке оказались компании AVAST, Kaspersky, Filseclab, IKARUS, QuickHeal, SOPHOS, Symantec, Antiy, Emsisoft, McAfee, Sunbelt, VBA32, COMODO, Avira и Coranti . Данные, полученные по результатам данного теста, будут использованы лабораторией PC Security Labs в будущих тестах программного обеспечения, популярного в китайском регионе.

Вероятность ложного срабатывания антивируса растет вместе с количеством новых угроз и сигнатур в базах антивирусного ПО. Иногда ложная тревога приводит к более плачевным последствиям, чем заражение. Специалисты по сетевой безопасности пока не нашли способ полностью исключить возможность неадекватного поведения защитных программ.

Ошибка в обновлении антивирусных баз компании McAfee, которая в четверг к масштабному сбою десятков тысяч компьютеров по всему миру, -- это, пожалуй, самый яркий пример того, насколько негативными могут быть последствия ложного срабатывания антивирусной программы. Программа приняла ключевой в работе ОС Windows XP системный процесс svchost.exe за червя, в результате чего продолжительной цикличной перезагрузке подверглись десятки тысяч компьютеров в университетах, школах, полицейских участках и компаниях США, где было установлено защитное ПО от McAfee.

McAfee -- компания-рекордсмен по части ложных тревог: по результатам тестов независимой организации av-comparatives.org, проведенных в феврале, продукт McAfee AntiVirus Plus 2010 сработал ложно 61 раз. В итоге антивирус занял 12-е место рейтинга. У прочих именитых производителей защитного ПО также случались ложные тревоги, но гораздо реже: у Symantec Norton Anti-Virus 2010 11 срабатываний; у Kaspersky Anti-Virus 2010 -- пять; у Eset NOD32 Antivirus 4.0 -- два; у бесплатного Microsoft Security Essentials -- три.

Но опасность ложных срабатываний сильно зависит от конкретной ситуации. Чаще всего ложные тревоги не приносят особого вреда компьютеру: блокируется доступ к некоторым чистым файлам, несколько замедляется и затрудняется работа машины. Для одного пользователя это незначительные и легко решаемые проблемы. Но для крупных компаний ложная тревога, приводящая к массовым нарушениям в работе компьютеров, корпоративных сетей и сайтов, -- это немалые временные, денежные и репутационные потери.

В разное время ложные срабатывания происходили практически у всех ведущих производителей антивирусного ПО.

В августе прошлого года «Антивирус Касперского» запрещал своим пользователям работать с сайтом банка HSBC, сообщая им о том, что интернет-ресурс заражен троянцем HTLM-Agent-CE. На самом деле сайт никакой угрозы не представлял, но пользователи некоторое время не могли воспользоваться услугами интернет-банкинга. Ошибку обнаружили специалисты «Лаборатории Касперского» в тот же день, когда стало известно о ложном срабатывании, но ущерб репутации банка был уже нанесен.

Ранее, в ноябре 2008 года, популярный антивирус AVG по ошибке принял файлы Adobe Flash, а также критически важный для работы Windows системный файл user32.dll за вредоносное ПО. В октябре того же года этот же антивирус определил популярный файервол CheckPoint Zone Alarm как троянскую программу. В качестве компенсации за причиненные неудобства AVG пришлось раскошелиться: пострадавшие пользователи получили бесплатную лицензию AVG на следующий год.

В средине марта 2006 года после обновления антивирусных баз своих клиентов компания Symantec примерно на семь часов заблокировала весь входящий трафик от одного из крупнейших американских интернет-провайдеров AOL. Антивирусные программы от Symantec принимали диапазон адресов этого провайдера за источники атак и блокировали трафик от них.

За неделю до этого события McAfee некоторое время ложно реагировал на программы Macromedia Flash Player и Microsoft Excel.

И это только некоторые из ошибок антивирусов, которые приводят к неприятным последствиям для антивирусных компаний и их клиентов.

Доля ложных тревог в общем объеме компьютерных угроз невелика -- единицы процентов. Однако их количество растет вместе с количеством реальных угроз. Антивирусные компании пытаются избегать подобных инцидентов, но из-за особенностей борьбы с вредоносным ПО это получается не всегда.

«Как правило, обновления любого антивирусного продукта проходят по несколько раз в день, -- объяснил сайт представитель одной из антивирусных компаний, пожелавший не называть своего имени. -- Связано это с добавлениями в базы новых записей на основе обнаружения новых вредоносных программ (или новых модификаций уже известных вирусов). Бывает, что обновления случаются несколько раз в час. Иногда происходят сбои. В частности, когда чистый файл по ошибке принимают за инфицированный. Но чаще -- когда запись для детектирования инфекции делается таким образом, что ловит еще и чистый файл. Любое обновление тестируется перед выходом соответствующей группой, досконально проверяется его работа. Но иногда происходят сбои».

«В ситуации с McAfee ложное срабатывание на системный компонент Svchost.exe вызвано тем, что многие вредоносные программы используют его для сокрытия своей активности в адресном пространстве этого системного процесса, -- рассказал сайт руководитель Центра вирусных исследований и аналитики компании ESET Александр Матросов. -- И червь Wecorl, который увидели решения McAfee после рокового обновления, не является исключением».

По мнению эксперта, в большинстве случаев ложные тревоги связаны с недоработками в технологиях тестирования сигнатурных баз перед их выпуском, а также с ошибками в эвристических алгоритмах обнаружения. Из-за этих недостатков исключить возможность появления таких угроз практически невозможно.

«Стопроцентного способа избавиться от ложных срабатываний не существует, так как сами методики тестирования программ основаны на эмпирических оценках и носят вероятностный характер, -- рассказал Александр Матросов. -- Антивирусная программа обнаруживает вредоносный файл, основываясь на некоторых фрагментах злонамеренного ПО. Например, сигнатура может включать какие-то уникальные характеристики вредоносного файла, при этом эвристические алгоритмы включают в себя свойства для целых семейств злонамеренных программ. Поэтому нет 100-процентной гарантии того, что именно эти характеристики не встретятся в легальном исполняемом файле».