Nova atualização do Windows do vírus ransomware. Vírus de criptografia - o que é, por que é perigoso

Ataques de vírus ransomware, vazamentos de ferramentas de hackers de agências de inteligência dos EUA, testando a força das instalações de energia, ataques a ICOs e o primeiro roubo bem-sucedido de dinheiro de um banco russo com o sistema SWIFT - o final de 2017 foi cheio de surpresas desagradáveis. Nem todo mundo estava pronto para eles. Pelo contrário, pelo contrário. O cibercrime está ficando mais rápido e maior. Os hackers pró-governo não são mais apenas espiões, eles roubam dinheiro e realizam sabotagem cibernética.

Qualquer ação contra ameaças cibernéticas é sempre uma competição entre armadura e projétil. E os eventos deste ano mostraram que muitas empresas e até estados estão cedendo aos cibercriminosos. Porque não sabem quem é o inimigo, como age e onde esperar o próximo golpe. A maioria dos ataques precisa ser evitada no estágio de sua preparação, usando tecnologias de alerta antecipado da Threat Intelligence. Estar alguns passos à frente dos cibercriminosos significa economizar seu dinheiro, informações e reputação.

Vírus de criptografia

Os de maior escala, tanto em termos de distribuição quanto de danos em 2017, foram ataques cibernéticos usando vírus de criptografia. Atrás deles estão hackers pró-governo. Vamos lembrá-los pelo nome.

Consequências do ataque WonnaCry: Supermercado Rost, Kharkiv, Ucrânia.

Lazarus (também conhecido como Dark Seoul Gang) é o nome de um grupo de hackers norte-coreanos que se acredita ser o Bureau 121, uma das unidades de operações cibernéticas da Diretoria de Inteligência do Estado-Maior KPA (RPDC). Há muitos anos, hackers do grupo norte-coreano Lazarus espionam os inimigos ideológicos do regime - instituições estatais e empresas privadas nos Estados Unidos e na Coréia do Sul. Agora Lazarus está atacando bancos e instituições financeiras em todo o mundo: por conta de sua tentativa de roubar em fevereiro de 2016 quase US$ 1 bilhão do banco central de Bangladesh, ataques a bancos na Polônia, além de funcionários do Banco Central da Rússia Federação, o Banco Central da Venezuela, o Banco Central do Brasil, o Banco Central do Chile e uma tentativa de sacar US$ 60 milhões do Far Eastern International Bank (consulte a seção "Ataques direcionados a bancos"). No final de 2017, hackers norte-coreanos foram vistos atacando serviços de criptomoedas e usando cavalos de Troia móveis.

Tendência do ano

Em 24 de outubro, ocorreu um ataque cibernético em larga escala na Ucrânia e na Rússia usando o vírus de criptografia BadRabbit. O vírus atacou computadores e servidores do metrô de Kiev, do Ministério da Infraestrutura e do Aeroporto Internacional de Odessa. Várias vítimas também acabaram na Rússia - como resultado do ataque, as redações da mídia federal foram danificadas e também foram registrados fatos de tentativas de infectar infraestruturas bancárias. Por trás do ataque, conforme estabelecido pelo Grupo-IB, está o grupo Black Energy.

Ataques direcionados a bancos

Os grupos criminosos que atacaram os bancos russos na primavera e no verão de 2017 voltaram sua atenção para outros países e regiões: Estados Unidos, Europa, América Latina, Ásia e Oriente Médio. No final do ano voltaram a trabalhar na Rússia.

Em 2017, os hackers pró-governo mudaram seus objetivos - começaram a realizar sabotagem cibernética contra o setor financeiro. Para espionar ou roubar dinheiro, os hackers tentam obter acesso ao SWIFT, processamento de cartões. Nesta primavera, o grupo BlackEnergy invadiu um integrador na Ucrânia e obteve acesso a uma rede de bancos ucranianos. Alguns meses depois, a epidemia WannyCry e NotPetya começou, atrás da qual estão os grupos Lazarus e BlackEnergy.

No entanto, no início de outubro, quando a equipe do Grupo-IB apresentou seu relatório anual, estávamos cheios de otimismo contido: ataques direcionados a bancos na Rússia caíram 33%. Todos os grupos criminosos que atacaram bancos russos gradualmente voltaram sua atenção para outros países e regiões: EUA, Europa, América Latina, Ásia e Oriente Médio. O final do ano estragou as estatísticas - registramos uma série de ataques cibernéticos a bancos, em dezembro o primeiro ataque bem-sucedido a um banco russo com SWIFT foi realizado pelo grupo Cobalt.

Ataques ao SWIFT

Em outubro, o Far Eastern International Bank de Taiwan foi roubado. Tendo alcançado o sistema de transferências interbancárias internacionais (SWIFT), ao qual o banco estava conectado, os hackers conseguiram transferir quase US$ 60 milhões para contas no Sri Lanka, Camboja e Estados Unidos. Atrás do ataque, provisoriamente, está o grupo Lázaro. Em novembro, o NIC Asia Bank, o maior banco não estatal do Nepal, foi alvo de cibercriminosos que obtiveram acesso ao sistema SWIFT e retiraram US$ 4,4 milhões para contas nos EUA, Reino Unido, Japão e Cingapura.

Em meados de dezembro, soube-se de um ataque bem-sucedido a um banco russo usando SWIFT (Sistema Internacional de Transferência de Informações Financeiras). Lembre-se de que anteriormente na Rússia, ataques direcionados eram realizados usando sistemas de processamento de cartões, caixas eletrônicos e AWS KBR (local de trabalho automatizado de um cliente de um banco da Rússia).

O grupo Cobalt provavelmente estava envolvido no ataque. O banco foi invadido por um malware enviado pelo grupo há algumas semanas aos bancos - esse tipo de ataque é típico do Cobalt. A mídia noticiou que os criminosos tentaram roubar cerca de US$ 1 milhão, mas conseguiram sacar cerca de 10%. A FinCERT, subdivisão estrutural do Banco Central para segurança da informação, em seu relatório chamou o grupo Cobalt de a principal ameaça às instituições de crédito.

De acordo com o Group-IB, o grupo tem pelo menos 50 ataques bem-sucedidos a bancos em todo o mundo: na Rússia, Grã-Bretanha, Holanda, Espanha, Romênia, Bielorrússia, Polônia, Estônia, Bulgária, Geórgia, Moldávia, Quirguistão, Armênia, Taiwan e Malásia. Durante todo o verão e outono, eles atacaram bancos em todo o mundo, testaram novas ferramentas e esquemas e, no final do ano, não desaceleraram - quase todas as semanas consertamos suas listas de e-mail com programas maliciosos dentro.

Incorporealidade e scripts maliciosos são um novo (e agora o principal) princípio de ataque. Os hackers tentam passar despercebidos e para isso usam programas "incorpóreos" que funcionam apenas na RAM e são destruídos após uma reinicialização. Além disso, scripts em PowerShell, VBS, PHP os ajudam a garantir a persistência (conserto) no sistema, além de automatizar algumas etapas do ataque. Também notamos que os hackers atacam os bancos não diretamente, mas por meio de parceiros confiáveis - integradores, contratados. Agridem funcionários quando estão em casa, checam e-mails pessoais, redes sociais

Tendência do ano

Descoberta do Ano: MoneyTaker

10 fatos interessantes sobre MoneyTaker

- Pequenos bancos se tornaram suas vítimas - bancos regionais na Rússia, bancos comunitários com baixo nível de proteção nos EUA. Os hackers entraram em um dos bancos russos por meio do computador doméstico do administrador do sistema.

- Um dos bancos americanos foi hackeado duas vezes.

- Tendo feito um ataque bem-sucedido, eles continuaram a espionar os funcionários do banco, encaminhando as cartas recebidas para os endereços Yandex e Mail.ru.

- Este grupo sempre destruiu rastros após o ataque.

- Eles tentaram sacar dinheiro de um banco russo por meio de caixas eletrônicos, mas não funcionaram - pouco antes disso, o Banco Central retirou a licença do proprietário. O dinheiro foi retirado através do AWP KBR.

- Eles roubaram não apenas dinheiro, mas também documentos internos, instruções, regulamentos, registros de transações. De acordo com os documentos roubados relacionados ao trabalho da SWIFT, os hackers estão preparando ataques a objetos na América Latina.

- Em alguns casos, os hackers fizeram alterações no código do programa "na hora" - logo durante o ataque.

- Os hackers usaram o arquivo SLRSideChannelAttack.exe, que foi divulgado pelos pesquisadores.

- MoneyTaker usou ferramentas públicas, escondendo deliberadamente quaisquer elementos de atribuição, preferindo permanecer nas sombras. Os programas têm um autor - isso pode ser visto nos erros típicos que vagam de um programa auto-escrito para outro.

Vazamentos de ferramentas de hackers de serviços especiais

Exploits de vazamentos da NSA e da CIA começaram a ser usados ativamente para ataques direcionados. Eles já estão incluídos nas principais ferramentas para a realização de testes de penetração para hackers motivados financeiramente e alguns pró-governo.

WikiLeaks e Vault7

Ao longo do ano, o WikiLeaks revelou metodicamente os segredos da CIA, publicando informações sobre as ferramentas de hacking dos serviços especiais como parte do projeto Vault 7. Um deles - CherryBlossom ("Cherry Blossom") permite rastrear a localização e a atividade na Internet de usuários conectados a um roteador Wi-Fi sem fio. Tais dispositivos são amplamente utilizados em residências, escritórios, restaurantes, bares, hotéis, aeroportos e agências governamentais. O WikiLeaks até revelou a tecnologia de espionagem da CIA para colegas do FBI, DHS, NSA. O Escritório de Serviços Técnicos (OTS) da CIA desenvolveu o spyware ExpressLane para extrair secretamente dados de um sistema de coleta de inteligência biométrica que a CIA distribui para seus colegas na comunidade de inteligência dos EUA. Anteriormente, o WikiLeaks divulgou informações sobre o malware Pandemic, projetado para hackear computadores com pastas compartilhadas, e sobre o programa ELSA, que também rastreia a geolocalização de dispositivos Wi-Fi e permite rastrear os hábitos do usuário. O Wikileaks iniciou a série Vault-7 em fevereiro de 2017. Os vazamentos continham informações que descreviam vulnerabilidades de software, amostras de malware e técnicas de ataque a computadores.

Ferramentas de hackers de outra fonte igualmente popular - os vazamentos da NSA publicados pelo grupo Shadow Brokers, não estavam apenas em alta demanda, mas também melhorados e finalizados. Um script apareceu em fóruns clandestinos para automatizar a busca de máquinas com vulnerabilidade de protocolo SMB, com base nos utilitários dos serviços de inteligência americanos publicados pelo grupo Shadow Brokers em abril deste ano. Como resultado do vazamento, o utilitário fuzzbunch e o exploit ETERNALBLUE foram disponibilizados publicamente, mas após a revisão, o produto totalmente acabado facilita o ataque dos invasores.

Lembre-se que foi o protocolo SMB que foi usado pelo ransomware WannaCry para infectar centenas de milhares de computadores em 150 países ao redor do mundo. Há um mês, o criador do buscador Shodan, John Matherly, anunciou que foram encontrados na Web 2.306.820 dispositivos com portas abertas para acesso via protocolo SMB. 42% (cerca de 970 mil) deles fornecem acesso convidado, ou seja, qualquer pessoa que use o protocolo SMB pode acessar os dados sem autorização.

No verão, o grupo Shadow Brokers prometeu publicar novos exploits para seus assinantes todos os meses, incluindo roteadores, navegadores, dispositivos móveis, dados comprometidos de redes bancárias e SWIFT, informações sobre programas nucleares e de mísseis. Inspirados pela atenção, os Shadow Brokers aumentaram o preço inicial da assinatura de 100 Zcash (cerca de US$ 30.000) para 200 Zcash (cerca de US$ 60.000). O status de assinante VIP custa 400 moedas Zcash e permite que você receba exploits no pedido.

Ataques a infraestrutura crítica

O setor de energia tornou-se um campo de testes para pesquisas sobre novas armas cibernéticas. O grupo criminoso BlackEnergy continua atacando empresas financeiras e de energia. As ferramentas à sua disposição permitem controlar remotamente as Unidades Terminais Remotas (RTU), que são responsáveis pela abertura/fechamento físico da rede elétrica.

O primeiro vírus que realmente quebrou o hardware foi o Stuxnet, usado pelo Equation Group (Five Eyes/Tilded Team). Em 2010, um vírus entrou no sistema da usina iraniana de enriquecimento de urânio em Natan e atingiu os controladores SIMATIC S7 Siemens que giravam centrífugas de urânio a uma frequência de 1.000 revoluções por segundo. O Stuxnet girou os rotores da centrífuga até 1400 rpm, tanto que eles começaram a vibrar e entrar em colapso. Das 5.000 centrífugas instaladas no salão, cerca de 1.000 foram desativadas. O programa nuclear do Irã retrocedeu alguns anos.

Após este ataque, houve uma calmaria por vários anos. Descobriu-se que todo esse tempo os hackers estavam procurando uma oportunidade de influenciar o ICS e desativá-los quando necessário. O grupo Black Energy, também conhecido como Sandworm, avançou mais do que outros nessa direção.

Seu ataque de teste em uma subestação ucraniana no final do ano passado mostrou do que um novo conjunto de ferramentas apelidado de Industroyer ou CRASHOVERRIDE é capaz. A conferência Black Hat chamou o software Industroyer de "a maior ameaça aos sistemas de controle industrial desde o Stuxnet". Por exemplo, as ferramentas BlackEnergy permitem controlar remotamente a Unidade Terminal Remota (RTU), que é responsável pela abertura/fechamento físico da rede elétrica. Armados com essas ferramentas, os hackers podem transformá-lo em uma formidável arma cibernética que permitirá que cidades inteiras fiquem sem luz e água.

Os problemas podem surgir não apenas na Ucrânia: novos ataques a sistemas de energia em julho foram registrados no Reino Unido e na Irlanda. Não houve queda de energia, mas especialistas acreditam que hackers podem ter roubado senhas de sistemas de segurança. Nos Estados Unidos, após enviar e-mails maliciosos a funcionários de empresas de energia, o FBI alertou as empresas sobre possíveis ataques cibernéticos.

Ataques a ICOs

Por muito tempo, os bancos e seus clientes foram o principal alvo dos cibercriminosos. Mas agora eles têm fortes concorrentes na forma de ICOs e startups de blockchain - tudo relacionado a criptomoedas atrai a atenção dos hackers.

ICO (Initial Coin Offers - o procedimento para a colocação inicial de tokens) é o sonho de qualquer hacker. Um ataque extremamente rápido e geralmente bastante simples a serviços de criptomoeda e startups de blockchain traz milhões de dólares em lucros com risco mínimo para os criminosos. De acordo com a Chainalysis, os hackers conseguiram roubar 10% de todos os fundos investidos em projetos de ICO em 2017 na Ethereum. O dano total foi de quase $ 225 milhões, 30.000 investidores perderam uma média de $ 7.500.

Analisamos cerca de cem ataques a projetos blockchain (trocas, trocadores, carteiras, fundos) e chegamos à conclusão de que a maior parte dos problemas reside na vulnerabilidade dos próprios serviços criptográficos usando a tecnologia blockchain. No caso do Ethereum, foram observados problemas não com a plataforma em si, mas com serviços criptográficos: eles encontraram vulnerabilidades em seus próprios contratos inteligentes, desfiguração, contas de administrador comprometidas (Slack, Telegram), sites de phishing copiando o conteúdo dos sites das empresas entrando na OIC.

Existem várias vulnerabilidades:

- Sites de phishing - clones do recurso oficial

- Vulnerabilidades de sites/aplicativos da web

- Ataques através de funcionários da empresa

- Ataques à infraestrutura de TI

Roubar dinheiro com Trojans Android

O mercado de Trojans bancários para Android provou ser o mais dinâmico e de crescimento mais rápido. Os danos causados por trojans bancários Android na Rússia aumentaram em 136%, para US$ 13,7 milhões, e cobriram danos causados por trojans de computadores pessoais em 30%.

Prevemos esse crescimento no ano passado, à medida que as infecções por malware se tornam menos visíveis e o roubo é automatizado usando o método de preenchimento automático. De acordo com nossas estimativas, os danos desse tipo de ataque na Rússia no ano passado totalizaram US$ 13,7 milhões.

Detenção de integrantes do grupo criminoso Cron

WannaCry, Petya, Mischa e outros ransomwares não irão ameaçá-lo se você seguir recomendações simples para prevenir a infecção do PC!

Na semana passada, toda a Internet foi alvo de notícias sobre um novo vírus ransomware. Provocou uma epidemia muito maior em muitos países do mundo do que o famigerado WannaCry, cuja onda veio em maio deste ano. O novo vírus tem muitos nomes: Petya.A, ExPetr, NotPetya, GoldenEye, Trojan.Ransom.Petya, PetrWrap, DiskCoder.C, no entanto, na maioria das vezes aparece simplesmente como Petya.

Esta semana os ataques continuam. Até nosso escritório recebeu uma carta, astuciosamente disfarçada de algum tipo de atualização de software mítica! Felizmente, sem mim, ninguém pensou em abrir o arquivo enviado :) Portanto, gostaria de dedicar o artigo de hoje à questão de como proteger seu computador de vírus ransomware e não se tornar vítima de Petya ou algum outro ransomware.

O que os vírus ransomware fazem?

O primeiro ransomware apareceu por volta do início dos anos 2000. Muitas pessoas que usaram a Internet naqueles anos provavelmente se lembram do Trojan.WinLock. Ele bloqueou o carregamento do computador e, para receber um código de desbloqueio, exigiu a transferência de uma certa quantia para uma carteira WebMoney ou conta de celular:

Os primeiros bloqueadores do Windows eram bastante inofensivos. Sua janela com o texto sobre a necessidade de transferir fundos inicialmente poderia simplesmente ser "pregada" por meio do Gerenciador de Tarefas. Em seguida, surgiram versões mais complexas do Trojan, que fizeram alterações no nível do registro e até no MBR. Mas mesmo isso poderia ser "curado" se você soubesse o que fazer.

Os vírus ransomware modernos tornaram-se coisas muito perigosas. Eles não apenas bloqueiam o sistema, mas também criptografam o conteúdo do disco rígido (incluindo o MBR). Para desbloquear o sistema e descriptografar os arquivos, os invasores agora cobram uma taxa em BitCoins, equivalente a um valor de 200 a 1000 dólares americanos! Além disso, mesmo que você transfira os fundos acordados para a carteira especificada, isso não garante de forma alguma que os hackers irão enviar-lhe uma chave de desbloqueio.

O ponto importante é que hoje praticamente não existem maneiras de se livrar do vírus e recuperar seus arquivos. Portanto, em minha opinião, é melhor não cair em todos os tipos de truques desde o início e proteger seu computador de forma mais ou menos confiável contra possíveis ataques.

Como não se tornar uma vítima do vírus

Os vírus ransomware geralmente se espalham de duas maneiras. A primeira explora vários Vulnerabilidades técnicas do Windows. Por exemplo, o WannaCry usou o exploit EternalBlue, que permitia o acesso a um computador por meio do protocolo SMB. E o novo Petya ransomware pode penetrar no sistema através das portas TCP abertas 1024-1035, 135 e 445. Um método mais comum de infecção é phishing. Simplificando, os próprios usuários infectam um PC abrindo arquivos maliciosos enviados por e-mail!

Proteção técnica contra vírus ransomware

Embora as infecções diretas com vírus não sejam tão frequentes, elas acontecem. Portanto, é melhor eliminar antecipadamente possíveis falhas de segurança já conhecidas. Primeiro, você precisa atualizar seu antivírus ou instalá-lo (por exemplo, o 360 Total Security gratuito faz um bom trabalho em reconhecer vírus ransomware). Em segundo lugar, certifique-se de instalar as atualizações mais recentes do Windows.

Assim, para eliminar um bug potencialmente perigoso no protocolo SMB, a Microsoft lançou atualizações extraordinárias para todos os sistemas a partir do Windows XP. Você pode baixá-los para a versão do seu sistema operacional.

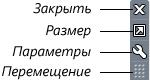

Para se proteger contra o Petya, é recomendável fechar várias portas no computador. Para fazer isso, a maneira mais fácil é usar o método regular firewall. Abra-o no Painel de Controle e selecione a seção na barra lateral "Opções extras". A janela para gerenciar as regras de filtragem será aberta. Selecione "Regras para conexões de entrada" e do lado direito clique "Criar regra". Um assistente especial será aberto no qual você precisa criar uma regra "para o porto", em seguida, selecione a opção "Portas locais específicas" e escreva o seguinte: 1024-1035, 135, 445 :

Depois de adicionar a lista de portas, defina a opção na próxima tela "Bloquear conexão" para todos os perfis e dê um nome (descrição opcional) para a nova regra. Se você acreditar nas recomendações da Internet, isso impedirá que o vírus baixe os arquivos de que precisa, mesmo que chegue ao seu computador.

Além disso, se você for da Ucrânia e usar o software de contabilidade Me.Doc, poderá instalar atualizações que contenham backdoors. Esses backdoors foram usados para infectar massivamente computadores com o vírus Petya.A. Das analisadas hoje, pelo menos três atualizações com vulnerabilidades de segurança são conhecidas:

- 10.01.175-10.01.176 de 14 de abril;

- 10.01.180-10.01.181 de 15 de maio;

- 10.01.188-10.01.189 de 22 de junho.

Se você instalou essas atualizações, está em risco!

Proteção contra phishing

Como já mencionado, a maioria das infecções é culpada, no entanto, do fator humano. Hackers e spammers lançaram uma campanha de phishing em larga escala em todo o mundo. Dentro de sua estrutura, os e-mails foram enviados ostensivamente de organizações oficiais com vários anexos que foram emitidos para faturas, atualizações de software ou outros dados "importantes". Bastava o usuário abrir um arquivo malicioso mascarado, pois instalou um vírus no computador que criptografava todos os dados!

Como distinguir um e-mail de phishing de um real. Isso é muito fácil de fazer se você seguir o bom senso e as seguintes recomendações:

- De quem é a carta? Em primeiro lugar, prestamos atenção ao remetente. Os hackers podem assinar uma carta até com o nome da sua avó! No entanto, há um ponto importante. E-mail da "vovó" Você deve saber, e o endereço do remetente de um e-mail de phishing geralmente é um conjunto indefinido de caracteres. Algo como: " [e-mail protegido]". E outra nuance: o nome do remetente e seu endereço, se for uma carta oficial, geralmente se correlacionam. Por exemplo, o e-mail de uma determinada empresa "Pupkin and Co" pode parecer " [e-mail protegido]", mas é improvável que se pareça com " [e-mail protegido]" :)

- Sobre o que é a carta? Como regra, os e-mails de phishing contêm algum tipo de chamada para ação ou uma sugestão dela na linha de assunto. Ao mesmo tempo, no corpo da carta, geralmente nada é escrito ou alguma motivação adicional é dada para abrir os arquivos anexados. As palavras "URGENTE!", "Conta de serviço" ou "Atualização crítica" em e-mails de remetentes desconhecidos podem ser um excelente exemplo de alguém tentando invadir você. Pense logicamente! Se você não solicitou faturas, atualizações ou outros documentos de uma determinada empresa, é 99% provável que seja phishing...

- O que há na carta? O principal elemento de um e-mail de phishing são seus anexos. O tipo de anexo mais óbvio pode ser um arquivo EXE com uma "atualização" ou "programa" falso. Tais investimentos são uma falsificação bastante grosseira, mas eles ocorrem.

Formas mais "elegantes" de enganar o usuário são disfarçar o script que baixa o vírus como um documento do Excel ou do Word. O mascaramento pode ser de dois tipos. Na primeira opção, o próprio script é apresentado como um documento de escritório e pode ser reconhecido pela extensão de nome "dupla", por exemplo, "Conta .xls.js" ou "Resumo .doc.vbs". No segundo caso, o anexo pode ser composto por dois arquivos: um documento real e um arquivo com um script, que é chamado de macro de um documento do Office Word ou Excel.

Em qualquer caso, você não deve abrir esses documentos, mesmo que o "remetente" pergunte fortemente sobre isso! Mesmo que de repente entre seus clientes haja alguém que teoricamente poderia lhe enviar uma carta com conteúdo semelhante, é melhor se preocupar em contatá-lo diretamente e esclarecer se ele lhe enviou algum documento. O movimento excessivo do corpo, neste caso, pode evitar problemas desnecessários!

Acho que se você fechar todas as lacunas técnicas do seu computador e não sucumbir às provocações dos spammers, não terá medo de nenhum vírus!

Como recuperar arquivos após infecção

E ainda assim, você conseguiu infectar seu computador com um vírus ransomware... NUNCA DESLIGUE O PC DEPOIS QUE A MENSAGEM DE CRIPTOGRAFIA APARECER!!!

O fato é que devido a uma série de erros no código dos próprios vírus, antes de reiniciar o computador, existe a chance de obter a chave necessária para descriptografar os arquivos da memória! Por exemplo, wannakiwi pode ser usado para obter a chave de descriptografia do WannaCry. Infelizmente, não há soluções semelhantes para recuperar arquivos após um ataque Petya, mas você pode tentar extraí-los de cópias de sombra de dados (se você tiver a opção de criá-los em uma partição do disco rígido ativada) usando o programa ShadowExplorer em miniatura:

Se você já reiniciou o computador ou as dicas acima não ajudaram, você só pode recuperar arquivos usando programas de recuperação de dados. Como regra, os vírus de criptografia funcionam de acordo com o seguinte esquema: eles criam uma cópia criptografada do arquivo e excluem o original sem substituí-lo. Ou seja, apenas o rótulo do arquivo é realmente removido, enquanto os dados em si são preservados e podem ser restaurados. Existem dois programas em nosso site: é mais adequado para ressuscitação de arquivos de mídia e fotos, e o R.Saver lida bem com documentos e arquivos.

Naturalmente, você precisa remover o próprio vírus do sistema. Se o Windows inicializar, o Malwarebytes Anti-Malware é um bom programa para isso. Se o vírus bloqueou o download, você será resgatado pelo disco de inicialização Dr.Web LiveCD com um utilitário comprovado para combater vários malwares Dr.Web CureIt a bordo. Neste último caso, você também terá que lidar com a restauração do MBR. Como o LiveCD do Dr.Web é baseado no Linux, acho que você precisará de uma instrução do Habr sobre esse assunto.

conclusões

O problema dos vírus no Windows é relevante há muitos anos. E todos os anos vemos que os criadores de vírus inventam formas cada vez mais sofisticadas de danificar os computadores dos usuários. Os últimos surtos de ransomware nos mostram que os cibercriminosos estão gradualmente se voltando para a extorsão ativa!

Infelizmente, mesmo que você pague em dinheiro, é improvável que você obtenha qualquer resposta. Provavelmente, você mesmo terá que restaurar seus dados. Portanto, é melhor estar atento a tempo e prevenir a infecção do que mexer na eliminação de suas consequências por muito tempo!

PS É permitido copiar e citar livremente este artigo, desde que um link ativo aberto para a fonte seja indicado e a autoria de Ruslan Tertyshny seja preservada.

As tecnologias modernas permitem que os hackers melhorem constantemente as formas de fraude em relação aos usuários comuns. Como regra, o software antivírus que penetra no computador é usado para esses fins. Os vírus de criptografia são considerados especialmente perigosos. A ameaça reside no fato de o vírus se espalhar muito rapidamente, criptografando arquivos (o usuário simplesmente não consegue abrir nenhum documento). E se for bastante simples, é muito mais difícil descriptografar os dados.

O que fazer se um vírus tiver arquivos criptografados em seu computador

Todos podem ser atacados por um ransomware, mesmo os usuários que possuem um poderoso software antivírus não estão cobertos. Os trojans de criptografia de arquivos são representados por códigos diferentes, que podem estar além do poder do antivírus. Os hackers chegam a atacar dessa forma grandes empresas que não cuidaram da proteção necessária de suas informações. Então, tendo “pegado” um programa ransomware online, você precisa tomar uma série de medidas.

Os principais sinais de infecção são o funcionamento lento do computador e a alteração dos nomes dos documentos (você pode ver na área de trabalho).

- Reinicie o computador para interromper a criptografia. Quando ativado, não confirme o lançamento de programas desconhecidos.

- Execute o antivírus se não tiver sido atacado por ransomware.

- Em alguns casos, as cópias de sombra ajudarão a restaurar as informações. Para encontrá-los, abra as "Propriedades" do documento criptografado. Este método funciona com os dados criptografados da extensão Vault, que possui informações no portal.

- Baixe o mais recente utilitário anticripto vírus. Os mais eficazes são oferecidos pela Kaspersky Lab.

Vírus de criptografia em 2016: exemplos

Ao combater qualquer ataque de vírus, é importante entender que o código muda com muita frequência, complementado por uma nova proteção antivírus. Obviamente, os programas de proteção precisam de algum tempo até que o desenvolvedor atualize os bancos de dados. Selecionamos os vírus de criptografia mais perigosos dos últimos tempos.

Ishtar ransomware

Ishtar é um ransomware que extorque dinheiro do usuário. O vírus foi detectado no outono de 2016, infectando um grande número de computadores de usuários da Rússia e de vários outros países. É distribuído por meio de distribuição por e-mail, que contém documentos anexados (instaladores, documentos, etc.). Os dados infectados com o ransomware Ishtar recebem o prefixo "ISHTAR" no nome. O processo cria um documento de teste que indica onde ir para obter a senha. Os atacantes exigem de 3.000 a 15.000 rublos por ele.

O perigo do vírus Ishtar é que hoje não existe um descriptografador que ajude os usuários. As empresas de software antivírus precisam de tempo para decifrar todo o código. Agora você só pode isolar informações importantes (se forem de particular importância) em uma mídia separada, aguardando o lançamento de um utilitário capaz de descriptografar documentos. Recomenda-se reinstalar o sistema operacional.

neitrino

O ransomware Neitrino apareceu na Internet em 2015. Pelo princípio do ataque, é semelhante a outros vírus desta categoria. Altera os nomes de pastas e arquivos adicionando "Neitrino" ou "Neutrino". O vírus é difícil de decifrar - nem todos os representantes de empresas de antivírus fazem isso, referindo-se a um código muito complexo. A restauração de uma cópia de sombra pode ajudar alguns usuários. Para fazer isso, clique com o botão direito do mouse no documento criptografado, vá para "Propriedades", guia "Versões anteriores", clique em "Restaurar". Não será supérfluo usar o utilitário gratuito da Kaspersky Lab.

Carteira ou .wallet.

O vírus de criptografia da carteira apareceu no final de 2016. Durante o processo de infecção, altera o nome dos dados para "Nome..carteira" ou similar. Como a maioria dos vírus ransomware, ele entra no sistema por meio de anexos de e-mail enviados por hackers. Como a ameaça apareceu recentemente, os programas antivírus não a percebem. Após a criptografia, ele cria um documento no qual o fraudador especifica o e-mail para comunicação. Atualmente, os desenvolvedores de software antivírus estão trabalhando para descriptografar o código do vírus ransomware. [e-mail protegido]. Os usuários atacados só podem esperar. Se os dados forem importantes, é recomendável salvá-los em uma unidade externa limpando o sistema.

Enigma

O vírus de criptografia Enigma começou a infectar os computadores de usuários russos no final de abril de 2016. Ele usa o modelo de criptografia AES-RSA, que é encontrado na maioria dos ransomware hoje. O vírus penetra no computador usando um script que o próprio usuário executa ao abrir arquivos de um e-mail suspeito. Ainda não existe um remédio universal para lidar com a cifra Enigma. Os usuários que possuem licença de antivírus podem solicitar ajuda no site oficial do desenvolvedor. Uma pequena "brecha" também foi encontrada - Windows UAC. Se o usuário clicar em "Não" na janela que aparece durante a infecção pelo vírus, ele poderá restaurar as informações posteriormente usando cópias de sombra.

Granito

O novo vírus ransomware Granit apareceu na web no outono de 2016. A infecção ocorre de acordo com o seguinte cenário: o usuário inicia um instalador que infecta e criptografa todos os dados no PC e nas unidades conectadas. Combater o vírus é difícil. Para removê-lo, você pode usar utilitários especiais da Kaspersky, mas ainda não foi possível descriptografar o código. Restaurar versões anteriores dos dados pode ajudar. Além disso, um especialista com vasta experiência pode descriptografar, mas o serviço é caro.

Tyson

Foi visto recentemente. É uma extensão do já conhecido ransomware no_more_ransom, sobre o qual você pode aprender em nosso site. Chega a computadores pessoais a partir de e-mail. Muitos PCs corporativos foram atacados. O vírus cria um documento de texto com instruções para desbloquear, oferecendo o pagamento de um "resgate". O ransomware Tyson apareceu recentemente, então ainda não há chave de desbloqueio. A única maneira de restaurar as informações é retornar as versões anteriores, caso não tenham sido excluídas por um vírus. Você pode, claro, arriscar transferindo dinheiro para a conta indicada pelos invasores, mas não há garantia de que receberá a senha.

Spora

No início de 2017, vários usuários foram vítimas do novo ransomware Spora. Pelo princípio de funcionamento, não difere muito dos seus congéneres, mas apresenta um desempenho mais profissional: as instruções para obter a palavra-passe são melhores, o site fica mais bonito. Criou o ransomware Spora em linguagem C, usa uma combinação de RSA e AES para criptografar os dados da vítima. Como regra, os computadores nos quais o programa de contabilidade 1C é usado ativamente foram atacados. O vírus, escondido sob o disfarce de uma simples fatura em formato .pdf, obriga os funcionários da empresa a iniciá-lo. Nenhuma cura foi encontrada ainda.

1C.Drop.1

Este vírus de criptografia para 1C apareceu no verão de 2016, interrompendo o trabalho de muitos departamentos de contabilidade. Foi desenvolvido especificamente para computadores que usam software 1C. Passando por um arquivo em um e-mail para um PC, ele solicita que o proprietário atualize o programa. Seja qual for o botão que o usuário pressionar, o vírus começará a criptografar os arquivos. Os especialistas do Dr.Web estão trabalhando em ferramentas de descriptografia, mas até agora nenhuma solução foi encontrada. Isso se deve ao código complexo, que pode estar em diversas modificações. A única proteção contra 1C.Drop.1 é a vigilância dos usuários e o arquivamento regular de documentos importantes.

Código da Vinci

Um novo ransomware com um nome incomum. O vírus apareceu na primavera de 2016. Ele difere de seus predecessores pelo código aprimorado e pelo modo de criptografia forte. da_vinci_code infecta um computador graças a um aplicativo executável (geralmente anexado a um e-mail), que o usuário inicia de forma independente. O codificador da Vinci (código da vinci) copia o corpo para o diretório e registro do sistema, garantindo que ele seja iniciado automaticamente quando o Windows for ligado. O computador de cada vítima recebe um ID exclusivo (ajuda a obter a senha). É quase impossível descriptografar os dados. Você pode pagar aos invasores, mas ninguém garante que receberá a senha.

[e-mail protegido] / [e-mail protegido]

Dois endereços de e-mail que frequentemente acompanhavam o ransomware em 2016. Eles servem para conectar a vítima com o agressor. Os endereços foram anexados a vários tipos de vírus: da_vinci_code, no_more_ransom e assim por diante. Não é altamente recomendável entrar em contato e também transferir dinheiro para golpistas. Os usuários, na maioria dos casos, permanecem sem senhas. Assim, mostrando que os invasores ransomware funcionam, gerando renda.

Liberando o mal

Apareceu no início de 2015, mas se espalhou ativamente apenas um ano depois. O princípio da infecção é idêntico a outro ransomware: instalação de um arquivo de um e-mail, criptografia de dados. Os antivírus convencionais geralmente não detectam o vírus Breaking Bad. Alguns códigos não podem ignorar o Windows UAC, portanto, o usuário ainda pode restaurar versões anteriores de documentos. O decodificador ainda não foi apresentado por nenhuma empresa desenvolvedora de software antivírus.

XTBL

Um ransomware muito comum que causou problemas para muitos usuários. Uma vez no PC, o vírus altera a extensão do arquivo para .xtbl em questão de minutos. É criado um documento no qual o invasor extorque dinheiro. Algumas cepas do vírus XTBL não podem destruir arquivos de restauração do sistema, permitindo que documentos importantes sejam recuperados. O próprio vírus pode ser removido por muitos programas, mas é muito difícil descriptografar documentos. Se você possui um antivírus licenciado, use o suporte técnico anexando amostras de dados infectados.

Kukaracha

A cifra Kukaracha foi descoberta em dezembro de 2016. Um vírus com um nome interessante esconde os arquivos do usuário usando o algoritmo RSA-2048, que é altamente resistente. O Kaspersky Anti-Virus o identificou como Trojan-Ransom.Win32.Scatter.lb. O Kukaracha pode ser removido do computador para que outros documentos não sejam infectados. No entanto, os infectados são quase impossíveis de descriptografar hoje (um algoritmo muito poderoso).

Como funciona o ransomware

Há um grande número de ransomware, mas todos funcionam com um princípio semelhante.

- Acesso a um computador pessoal. Via de regra, graças ao arquivo anexado ao e-mail. A instalação é iniciada pelo próprio usuário abrindo o documento.

- Infecção de arquivo. Quase todos os tipos de arquivos são criptografados (dependendo do vírus). É criado um documento de texto que contém contatos para comunicação com invasores.

- Todos. O usuário não pode acessar nenhum documento.

Remédios de laboratórios populares

O uso generalizado de ransomware, que é reconhecido como a ameaça mais perigosa aos dados do usuário, tornou-se um ímpeto para muitos laboratórios de antivírus. Todas as empresas populares fornecem aos seus usuários programas que os ajudam a combater o ransomware. Além disso, muitos deles ajudam na descriptografia de documentos protegidos pelo sistema.

Kaspersky e vírus de criptografia

Um dos laboratórios de antivírus mais famosos da Rússia e do mundo hoje oferece os meios mais eficazes para combater vírus ransomware. O primeiro obstáculo para o vírus ransomware será o Kaspersky Endpoint Security 10 com as atualizações mais recentes. O antivírus simplesmente não permitirá que a ameaça entre no computador (no entanto, novas versões não podem ser interrompidas). Para descriptografar as informações, o desenvolvedor apresenta vários utilitários gratuitos ao mesmo tempo: XoristDecryptor, RakhniDecryptor e Ransomware Decryptor. Eles ajudam a encontrar o vírus e pegar a senha.

dr. Web e ransomware

Este laboratório recomenda o uso de seu programa antivírus, cuja principal função é o backup de arquivos. O armazenamento com cópias de documentos também é protegido contra acesso não autorizado por intrusos. Os proprietários do produto licenciado Dr. Web, a função de entrar em contato com o suporte técnico para obter ajuda está disponível. É verdade que mesmo especialistas experientes nem sempre resistem a esse tipo de ameaça.

ESET Nod 32 e ransomware

Esta empresa também não ficou de fora, fornecendo a seus usuários uma boa proteção contra a entrada de vírus no computador. Além disso, o laboratório lançou recentemente um utilitário gratuito com bancos de dados atualizados - Eset Crysis Decryptor. Os desenvolvedores afirmam que isso ajudará na luta até mesmo contra o mais novo ransomware.

Ele continua sua marcha opressiva na Web, infectando computadores e criptografando dados importantes. Como se proteger do ransomware, proteger o Windows do ransomware - os patches, patches são lançados para descriptografar e curar arquivos?

Novo vírus ransomware 2017 Wanna Cry continua a infectar PCs corporativos e privados. No US$ 1 bilhão em danos causados por ataque de vírus. Em 2 semanas, o vírus ransomware infectou pelo menos 300 mil computadores apesar dos avisos e medidas de segurança.

O que é ransomware 2017- via de regra, você pode "pegar", ao que parece, nos sites mais inofensivos, por exemplo, servidores bancários com acesso de usuário. Uma vez no disco rígido da vítima, o ransomware "se instala" na pasta do sistema System32. A partir daí, o programa desativa imediatamente o antivírus e vai para "Execução automática"". Após cada reinicialização, o programa de criptografia começa no registro começando seu trabalho sujo. O ransomware começa a baixar cópias semelhantes de programas como Ransom e Trojan. Também acontece frequentemente auto-replicação de ransomware. Esse processo pode ser momentâneo ou pode levar semanas - até que a vítima perceba que algo estava errado.

O ransomware muitas vezes se disfarça como imagens comuns, arquivos de texto, mas a essência é sempre a mesma - este é um arquivo executável com a extensão .exe, .drv, .xvd; Às vezes - bibliotecas.dll. Na maioria das vezes, o arquivo tem um nome completamente inofensivo, por exemplo " documento. documento", ou " foto.jpg”, onde a extensão é escrita manualmente, e o verdadeiro tipo de arquivo está oculto.

Após a conclusão da criptografia, o usuário vê, em vez de arquivos familiares, um conjunto de caracteres "aleatórios" no nome e no interior, e a extensão muda para um até então desconhecido - .NO_MORE_RANSOM, .xdata e outros.

2017 Wanna Cry ransomware vírus – como se proteger. Gostaria de observar imediatamente que Wanna Cry é um termo coletivo para todos os vírus ransomware e ransomware, já que recentemente infectou computadores com mais frequência. Então, vamos falar sobre Proteja-se do ransomware Ransom Ware, dos quais existem muitos: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Como proteger o Windows de ransomware. – EternalBlue via protocolo de porta SMB.

Proteção contra ransomware do Windows 2017 - regras básicas:

- Atualização do Windows, transição oportuna para um sistema operacional licenciado (Nota: a versão XP não é atualizada)

- atualização de bancos de dados de antivírus e firewalls sob demanda

- máximo cuidado ao baixar qualquer arquivo ("gatos" fofos podem resultar na perda de todos os dados)

- fazer backup de informações importantes em mídia removível.

Vírus ransomware 2017: como curar e descriptografar arquivos.

Contando com um software antivírus, você pode esquecer o descriptografador por um tempo. Em laboratórios Kaspersky, Dr. Internet, Avast! e outros antivírus nenhuma solução encontrada para curar arquivos infectados. No momento, é possível remover o vírus usando um antivírus, mas ainda não existem algoritmos para voltar tudo “ao normal”.

Alguns tentam usar decodificadores como o utilitário RectorDecryptor mas isso não vai ajudar: algoritmo para descriptografar novos vírus ainda não foi compilado. Também é absolutamente desconhecido como o vírus se comportará se não for removido após o uso de tais programas. Freqüentemente, isso pode resultar no apagamento de todos os arquivos - como um aviso para aqueles que não querem pagar aos invasores, os autores do vírus.

No momento, a maneira mais eficaz de recuperar dados perdidos é contatá-los. suporte do fornecedor do programa antivírus que você está usando. Para fazer isso, envie uma carta ou use o formulário de feedback no site do fabricante. Certifique-se de adicionar o arquivo criptografado ao anexo e, se houver, uma cópia do original. Isso ajudará os programadores na elaboração do algoritmo. Infelizmente, para muitos, um ataque de vírus é uma surpresa completa e as cópias não são encontradas, o que às vezes complica a situação.

Métodos cardíacos de tratamento do Windows contra ransomware. Infelizmente, às vezes você tem que recorrer à formatação completa do disco rígido, o que implica uma mudança completa do sistema operacional. Muitos vão pensar em restaurar o sistema, mas isso não é uma opção - mesmo que haja uma “reversão” que permitirá que você se livre do vírus, os arquivos ainda permanecerão criptografados.

15/05/2017, segunda-feira, 13h33, horário de Moscou , Texto: Pavel Prytula

Outro dia, um dos maiores e “ruidosos”, a julgar pela imprensa, ocorreram ciberataques na Rússia: as redes de vários departamentos e grandes organizações, incluindo o Ministério da Administração Interna, foram atacadas por malfeitores. O vírus criptografou dados nos computadores dos funcionários e extorquiu uma grande quantia de dinheiro para que eles pudessem continuar seu trabalho. Este é um exemplo claro do fato de que ninguém está imune aos extorsionários. No entanto, essa ameaça pode ser combatida – mostraremos várias formas que a Microsoft oferece.O que sabemos sobre ransomware? Parece que são criminosos que exigem dinheiro ou coisas de você sob a ameaça de consequências adversas. Nos negócios, isso acontece de vez em quando, todo mundo sabe como agir nessas situações. Mas e se um vírus ransomware se instalar em seus computadores de trabalho, bloquear o acesso aos seus dados e exigir que você transfira dinheiro para certas pessoas em troca de um código de desbloqueio? Você precisa entrar em contato com especialistas em segurança da informação. E é melhor fazer isso com antecedência para evitar problemas.

O número de crimes cibernéticos aumentou em uma ordem de magnitude nos últimos anos. Metade das empresas nos principais países europeus foram atingidas por ransomware, com mais de 80% delas atingidas três ou mais vezes, de acordo com a pesquisa SentinelOne. Um padrão semelhante é observado em todo o mundo. A Clearswift, empresa especializada em segurança da informação, nomeia uma espécie de “top” dos países mais afetados pelo ransomware – ransomware: Estados Unidos, Rússia, Alemanha, Japão, Reino Unido e Itália. As pequenas e médias empresas são de particular interesse para os invasores porque têm mais dinheiro e dados mais confidenciais do que os indivíduos e não possuem serviços de segurança poderosos como as grandes empresas.

O que fazer e, principalmente, como prevenir um ataque de ransomware? Primeiro, vamos avaliar a ameaça em si. O ataque pode ser realizado de várias maneiras. Um dos mais comuns é o e-mail. Os criminosos usam ativamente os métodos de engenharia social, cuja eficácia não diminuiu desde os dias do famoso hacker do século XX, Kevin Mitnick. Eles podem ligar para um funcionário da empresa vítima em nome de uma contraparte da vida real e, após a conversa, enviar um e-mail com um anexo contendo um arquivo malicioso. O funcionário, claro, vai abrir, pois acabou de falar com o remetente ao telefone. Ou um contador pode receber uma carta supostamente do oficial de justiça ou do banco onde sua empresa é atendida. Ninguém está segurado, e até o Ministério de Assuntos Internos não sofre pela primeira vez: há alguns meses, hackers enviaram uma fatura falsa da Rostelecom com um vírus de criptografia que bloqueou o sistema de contabilidade para o departamento de contabilidade do Departamento de Linha Kazan de o Ministério da Administração Interna.

A fonte de infecção também pode ser um site de phishing, que o usuário acessou por meio de um link fraudulento, ou um pen drive “esquecido acidentalmente” por um dos visitantes do escritório. Cada vez mais, a infecção ocorre por meio de dispositivos móveis desprotegidos de funcionários, a partir dos quais eles acessam recursos corporativos. E o antivírus pode não funcionar: sabe-se que centenas de programas maliciosos ignoram os antivírus, sem falar nos "ataques de dia zero" que exploram "buracos" recém-descobertos no software.

O que é "ransomware cibernético"?

Um programa conhecido como "ransomware", "ransomware", ransomware bloqueia o acesso do usuário ao sistema operacional e geralmente criptografa todos os dados no disco rígido. Uma mensagem é exibida na tela informando que o computador está bloqueado e o proprietário é obrigado a transferir uma grande quantia em dinheiro para o invasor se quiser recuperar o controle dos dados. Na maioria das vezes, uma contagem regressiva de 2 a 3 dias é ativada na tela, para que o usuário se apresse, caso contrário, o conteúdo do disco será destruído. Dependendo do apetite dos criminosos e do tamanho da empresa, os valores do resgate na Rússia variam de várias dezenas a várias centenas de milhares de rublos.

Tipos de ransomware

Fonte: Microsoft, 2017

Esses malwares são conhecidos há muitos anos, mas nos últimos dois ou três anos eles experimentaram um verdadeiro florescimento. Por que? Primeiro, porque as pessoas pagam aos atacantes. De acordo com a Kaspersky Lab, 15% das empresas russas atacadas dessa forma preferem pagar um resgate, e 2/3 das empresas em todo o mundo que foram submetidas a tal ataque perderam todos ou parte de seus dados corporativos.

Em segundo lugar, as ferramentas dos cibercriminosos tornaram-se mais avançadas e acessíveis. E em terceiro lugar, as tentativas independentes da vítima de “pegar a senha” não terminam em nada de bom, e a polícia raramente consegue encontrar os criminosos, principalmente durante a contagem regressiva.

Por falar nisso. Nem todos os hackers gastam seu tempo contando a senha para a vítima que transferiu a quantia necessária para eles.

Qual é o problema do negócio

O principal problema no campo da segurança da informação para pequenas e médias empresas na Rússia é que elas não têm dinheiro para poderosas ferramentas especializadas de segurança da informação e existem sistemas de TI e funcionários mais do que suficientes com os quais vários tipos de incidentes podem ocorrer . Para combater o ransomware, não basta ter apenas firewall, antivírus e políticas de segurança configurados. Você precisa usar todas as ferramentas disponíveis, principalmente aquelas fornecidas pelo fornecedor do sistema operacional, porque é barato (ou está incluído no custo do sistema operacional) e é 100% compatível com seu próprio software.

A grande maioria dos computadores clientes e uma parte significativa dos servidores executam o Microsoft Windows. Todos conhecem as ferramentas de segurança integradas, como o Windows Defender e o Windows Firewall, que, juntamente com novas atualizações do sistema operacional e restrição de direitos do usuário, fornecem um nível de segurança suficiente para um funcionário comum na ausência de ferramentas especializadas.

Mas a peculiaridade da relação entre empresas e cibercriminosos é que os primeiros muitas vezes não sabem que estão sendo atacados pelos últimos. Eles pensam que estão protegidos, mas, na verdade, o malware já penetrou no perímetro da rede e está fazendo seu trabalho silenciosamente - afinal, nem todos se comportam de forma tão descarada quanto os Trojans ransomware.

A Microsoft mudou sua abordagem em relação à segurança: agora ampliou a linha de produtos de segurança da informação e também se concentra não apenas em como proteger as empresas o máximo possível dos ataques modernos, mas também em possibilitar sua investigação em caso de infecção ocorre.

Proteção de e-mail

O sistema de correio, como principal canal de entrada de ameaças na rede corporativa, precisa ser mais protegido. Para isso, a Microsoft desenvolveu o sistema Exchange ATP (Advanced Treat Protection), que analisa anexos de e-mail ou links da Internet e responde prontamente a ataques detectados. Este é um produto separado, integra-se ao Microsoft Exchange e não requer implantação em cada máquina cliente.

O sistema Exchange ATP é capaz de detectar até mesmo "ataques de dia zero" porque executa todos os anexos em uma "sandbox" especial sem liberá-los para o sistema operacional e analisa seu comportamento. Se não contiver sinais de ataque, o anexo é considerado seguro e o usuário pode abri-lo. Um arquivo potencialmente malicioso é enviado para a quarentena e o administrador é notificado sobre isso.

Quanto aos links em e-mails, eles também são verificados. O Exchange ATP substitui todos os links por intermediários. O usuário clica no link da carta, acessa o link intermediário e, neste momento, o sistema verifica o endereço para segurança. A verificação é tão rápida que o usuário não percebe o atraso. Se o link levar a um site ou arquivo infectado, não é permitido segui-lo.

Como funciona o Exchange ATP

Fonte: Microsoft, 2017

Por que a verificação ocorre no momento do clique, e não no recebimento da carta - afinal, assim sobra mais tempo para a pesquisa e, consequentemente, menos poder computacional é necessário? Isso é feito especificamente para proteger contra o truque do invasor com a substituição de conteúdo por link. Um exemplo típico: chega uma carta na caixa de correio à noite, o sistema verifica e não encontra nada, e pela manhã o site neste link já postou, por exemplo, um arquivo Trojan que o usuário baixa com segurança.

E a terceira parte do serviço Exchange ATP é o sistema de relatórios integrado. Ele permite que você investigue incidentes ocorridos e forneça dados para responder a perguntas: quando ocorreu a infecção, como e onde ocorreu. Isso permite que você encontre a fonte, determine o dano e entenda o que foi: um golpe acidental ou um ataque direcionado e direcionado contra esta empresa.

Este sistema também é útil para a prevenção. Por exemplo, um administrador pode levantar estatísticas sobre quantos cliques foram feitos em links marcados como perigosos e quais usuários o fizeram. Mesmo que não tenha havido contágio, ainda é necessário realizar um trabalho explicativo com esses funcionários.

É verdade que existem categorias de funcionários cujas responsabilidades de trabalho os obrigam a visitar uma variedade de sites - como, por exemplo, os profissionais de marketing que pesquisam o mercado. Para eles, as tecnologias da Microsoft permitem configurar a política para que qualquer arquivo baixado seja verificado na sandbox antes de ser armazenado no computador. Além disso, as regras são definidas em apenas alguns cliques.

Proteção de credenciais

Um dos alvos de ataques maliciosos são as credenciais do usuário. Existem muitas tecnologias para roubar nomes de usuário e senhas, e elas devem ser combatidas por uma proteção forte. Há pouca esperança para os próprios funcionários: eles inventam senhas simples, usam uma senha para acessar todos os recursos e anotam em um adesivo que colam no monitor. Isso pode ser resolvido por medidas administrativas e pela configuração de requisitos de senha programaticamente, mas ainda não haverá efeito garantido.

Se uma empresa se preocupa com a segurança, os direitos de acesso são limitados e, por exemplo, um engenheiro ou gerente de vendas não pode entrar no servidor de contabilidade. Mas os hackers têm mais um truque de reserva: eles podem enviar uma carta de uma conta capturada de um funcionário comum para um especialista alvo que possui as informações necessárias (dados financeiros ou segredos comerciais). Tendo recebido uma carta de um “colega”, o destinatário irá absolutamente abri-la e lançar o anexo. E o programa de criptografia terá acesso a dados valiosos para a empresa, pelo retorno dos quais a empresa pode pagar muito dinheiro.

Para garantir que uma conta capturada não dê aos invasores a oportunidade de penetrar no sistema corporativo, a Microsoft sugere protegê-la com a Autenticação Multifator do Azure. Ou seja, para entrar, você precisa inserir não apenas um par de login / senha, mas também um código PIN enviado em SMS, uma notificação Push gerada por um aplicativo móvel ou atender uma chamada telefônica para o robô. A autenticação multifator é especialmente útil ao trabalhar com funcionários remotos que podem fazer login no sistema corporativo de diferentes partes do mundo.

Autenticação multifator do Azure