برنامج تتبع هواتف الايفون. كيفية تتبع هاتف iPhone الخاص بشخص آخر - نكشف الأسرار. -يوم استعادة الأموال.

برنامج التجسس للآيفون هو مساعدك الموثوق به.

هذه مجموعة من الوظائف التي تتيح لك الحصول عليها معلومات كاملةبخصوص جميع المكالمات

الرسائل، الدردشات. لديك الفرصة للسيطرة على المالك

الجهاز، لأن أي معلومات عنه تصبح متاحة لك على الفور.

برنامج تتبع الايفون متعدد الوظائف

كثيرًا ما يُسألنا عن برامج التجسسلأجهزة iPhone - هذه فرصة عظيمة

تأكد من أنك صادق محبوب، التحكم في اتصالات الطفل،

أو الحصول على معلومات هامة.

يعد استخدام نظام التحكم أمرًا بسيطًا للغاية - فقط قم بتثبيته على جهاز iPhone الخاص بك.

للقيام بذلك، ما عليك سوى التسجيل على موقعنا - سيتم إصدارك

رابط خاص لتحميل البرنامج .

يتم نقل كافة المعلومات من الأداة عبر الإنترنت، وبالتالي ستكون دائمًا موجودًا

تعرف على ما يتحدث عنه صاحبه عبر الإنترنت.

ومن بين المزايا الرئيسية التي يتمتع بها برنامج تتبع الايفون ما يلي:

متميز:

لقد كان هذا عرضًا قويًا حقًا. تستخدم تطبيقات التجسس لاستنزاف بطارية هاتفك والتسبب في تسرب خطير، ولكن البرامج الحديثةأثرت بشكل كبير على هذه المشكلة. إذا كان شخص ما يتجسس عليك باستخدام برنامج قديم، فقد تلاحظ تدهورًا مفاجئًا في عمر البطارية. قد تكون هناك أسباب أخرى لذلك تطبيقات برمجيةأنك قمت بتثبيته بنفسك أو أن بطاريتك تفقد قدرتها على تحمل الشحن بسبب تقدم العمر.

غريب ضجيج في الخلفية- بعض البرامج يمكنها الاستماع إلى مكالماتك وتسجيلها. يعمل هذا عن طريق إضافتها كـ "مكالمة جماعية"، ولكن قد يؤدي ذلك إلى قدرتك على سماع ضجيج غريب في الخلفية. وبطبيعة الحال، كان لدينا كل شيء مع اتصال ردئولكن إذا حدث ذلك طوال الوقت، فيمكنك استخدام برنامج تجسس على هاتفك.

- العمل في الوضع المخفي- لن يعرف صاحب الجهاز

أن جميع المعلومات المتعلقة بمراسلاته ومكالماته متاحة لشخص آخر - إعادة توجيه الرسائل تلقائيًا - عند وصول مكالمة جديدة أو

الرسائل، سيتم إعلامك على الفور - سهولة الاستخدام - فقط قم بتثبيت نظام التحكم مرة واحدة،

وفي المستقبل سيتم تشغيله تلقائيًا.

حتى لو كان الشخص الذي تريد تتبعه على بعد مئات الأميال

على بعد آلاف الكيلومترات منك، سيسمح لك برنامج التتبع بالحصول على معلومات كاملة،

وما هو المهم معلومات موثوقةعن حياته.

بدء التشغيل أو إيقاف التشغيل بشكل عشوائي - يمكن أن تتسبب بعض تطبيقات برامج التجسس في إضاءة الهاتف كما لو كان قيد الاستخدام أو حتى إيقاف تشغيله من تلقاء نفسه. ابحث عنه على أساس منتظم، ليس فقط. مرة أخرى برامج جيدةلن يظهر هذا السلوك

أكثر استخدام عاليالبيانات - هل أصبح استخدامك للبيانات مرتفعًا فجأة؟ ترسل برامج التجسس سجلات هاتفك إلى خوادم عبر الإنترنت باستخدام خطة البيانات الخاصة بك. كانت التطبيقات القديمة ثقيلة جدًا في نقل البيانات، ولكن مرة أخرى، غيرت أفضل تطبيقات برامج التجسس طريقة التعامل معها. أصبح نقل البيانات أقل الآن ومعظم الأشخاص ليس لديهم فواتير بيانات دقيقة، لذا أصبح من الصعب اكتشافها بشكل متزايد. إذا قاموا بتحميل ملفات كبيرة، مثل الفيديو من هاتفك الخلوي، قد يظل استخدام البيانات ملحوظًا.

لمعرفة المزيد، اقرأ التعليمات واحصل على رابط التنزيل

– التسجيل على موقعنا. وستكون قادرًا على التقييم العملي لجميع الوظائف و

مميزات نظام التحكم للايفون - تطبيق واحد يكشف كل أسراره.

يمكنك الذهاب إلى الموقع الرسمي لبرنامج تتبع الآيفون بالضغط على

الرابط الموجود على يمين هذا الموقع "Solution for iPhone" في الجزء العلوي الأيمن حدد اللغة

عرض الموقع - روسي.

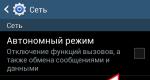

إذا كنت متقدمًا بعض الشيء، فيمكنك أحيانًا العثور على برامج التجسس من خلال النظر في الملفات الفعلية الموجودة على الهاتف. إذا ذهبت إلى الإعدادات - التطبيقات - إدارة التطبيقات أو بدء الخدمات، فقد تجد ملفات مشبوهة.

لقد تم اختراق جهازك - رسم بياني للمعلومات

ليس الجميع مرتاحين للدخول نظام الملفاتالهاتف، ولكن إذا كنت تبحث فقط عن تأكيد، فلن تحدث أي ضرر للهاتف. إذا أراد أي شخص - فسوف يحتاج إلى الهروب من السجن أولاً - لا كسر الحماية = لا تجسس! نلقي نظرة على هذا الموجز دليل مرجعيمن خلال الاشتراك في الخاص بك تليفون محمولقد تكون هناك تطبيقات تجسس مثبتة - إذا أعجبك ذلك، شاركه مع صديق!

لقد اعتاد الجميع بالفعل على حقيقة أن ياندكس وجوجل وأبل يراقبوننا. يزعمون أنهم يفعلون ذلك بأفضل النوايا - لتزويدنا بمنتجات إعلانية أفضل. إنها مسألة أخرى عندما يحاول والديك أو صديقك أو أحد معارفك باستمرار تتبع تحركاتك ومتى مساعدة ايفون. كيف يفعلون ذلك، وكيف يمنعونه؟

يرجى الإشارة إلى سمة الموقع لهذا الرسم. ويقول باحثون أمنيون إن البرنامج استُخدم أيضًا ضد نشطاء حقوق الإنسان والصحفيين. لذلك كل شيء محتمل أجهزة خطيرةينبغي تحديثها في أقرب وقت ممكن احدث اصدار برمجة.

تتأثر في ثلاث مراحل الارتباط الزائد

وبحسب الخبراء فإن البرنامج المسمى "بيغاسوس" هو شركة إسرائيلية. أوضح خبراء أن الناشط الحقوقي أحمد منصور يشتبه في أن رسالة تحتوي على رابط لمعلومات مزعومة حول تعذيب خاطفين في الإمارات العربية المتحدة قد اختطفها أحد نشطاء حقوق الإنسان. وبدلاً من النقر على الرابط، انقلب على الباحثين. أعطوا برنامج مفتوحاسم المراقبة "بيغاسوس".

في تواصل مع

في معظم الحالات، بالإضافة إلى جهاز iPhone الذي تم التبرع به، يتم منحك على الفور معرف Apple الذي تم إنشاؤه (بمشاركتك أو بدونها). كقاعدة عامة، نادرا ما تهتم الفتيات والأطفال بهذا. لذا ضع في اعتبارك أن الأشخاص الذين يمكنهم الوصول إلى حسابك حسابيمكنه التجسس على تحركاتك في أي وقت. كثير من الناس لا يحبون ذلك.

بيغاسوس متقدم للغاية

يقوم بعض المستخدمين بذلك بأنفسهم لتثبيت المزيد من البرامج وتخصيص الجهاز بحرية أكبر. وهذا يعني أيضًا أن الهجمات تأتي في أعقابهم. إذن الأمر هنا: بعد "Prison Break" غير المعترف بها، يمكن لـ "Pegasus" إضافة برنامج مراقبة حسب تقديره.

- استخدم المهاجمون هذا لتنزيل عناصر هجوم Pegasus على الجهاز.

- للاتصال بهذا، فقط اضغط على الرابط المعد.

- هذا العنصر الرئيسيأمان الجهاز.

يقوم العديد من الشباب، وكذلك الآباء، بإعطاء صديقاتهم (أطفالهم) على وجه التحديد جهاز iPhone مرتبطًا بمعرف Apple الخاص بهم (أو الذي تم إنشاؤه خصيصًا) بغرض المراقبة.

وبطبيعة الحال، ستكون هذه الميزة مفيدة جدًا لمراقبة الآباء المسنين أو الأطفال في سن المدرسة.

كيف يمكنني التجسس على استخدام هاتف iPhone الخاص بي؟

على موقع icloud.com

كل شيء بسيط جدا. على آيفون في التطبيق إعداداتهناك قسم آي كلاود، والذي يحتوي على جملة ابحث عن ايفون. هذا هو الخيار الذي يسمح للأشخاص الذين لديهم حق الوصول إلى معرف Apple الخاص بك بتلقي بيانات الموقع.

ترخيص لنظام iOS واحد أو نظام Android واحد

ويستفيد البرنامج من حقيقة ذلك أجهزة محمولةمتكاملة بعمق الحياة اليومية. تعتبر برامج التجسس معيارية بطبيعتها وتوفر التشفير لمنع فتحها. بشكل عام، ومع ذلك، ليس من الواضح مدى اتساعها.

هل تمت برمجة بيغاسوس في إسرائيل؟

لذلك أنت لا تعرف كم من الوقت البرمجيات الخبيثةتم استخدامه من أي وقت مضى. ويقول الخبراء إن وراء هذا البرنامج شركة إسرائيلية استحوذ عليها مستثمر مالي ويعتقد أنها نوع من تجار الحرب السيبرانية. وكان مترددًا في تقديم أي معلومات حول نشر برامج الشركة في الإمارات العربية المتحدة أو المكسيك.

بالإضافة إلى ذلك، هناك شرط آخر - يجب تمكين تحديد الموقع الجغرافي على الجهاز ( إعدادات -> سرية -> خدمات الموقع).

هذا هو سبب أهمية الاختراق

ما يسمى بالثغرات الأمنية " صفر يوم"، والتي تكون غير معروفة لموفري البرامج، وتستخدمها الأجهزة السرية والمتسللون الإجراميون. ولذلك، فإن حقيقة أن بيغاسوس استخدم ثلاثة منهم أمر غير معتاد نسبيًا. كل شيء يظهر على الهواتف الذكية معلومات اكثرعن حياتنا: الاتصالات، والموقع، والمسابقات، والقيم الصحية.

لكن حتى في هذا العالم، على الأقل, الهواتف الذكية الحديثة، يبدو أنها معقل للسلامة بفضل الاحتياطات الصارمة من جانب الموردين. إن برامج التجسس المكتشفة حديثًا ذات القدرات غير المسبوقة تضع هذه الثقة على المحك.

إذا تم استيفاء كلا الشرطين، فلن يكون عرض المعلومات حول موقع المستخدم أمرًا صعبًا؛ ولهذا تحتاج إلى:

1 . قم بتسجيل الدخول من أي جهاز كمبيوتر (يمكنك أيضًا استخدام هاتف ذكي أو جهاز لوحي) إلى موقع icloud.com.

2 . يدخل التفاح معرفوكلمة المرور.

لكن عدم اليقين مشبع. تقوم الهواتف الذكية دائمًا بتخزين البيانات طوال حياتنا: اتصال شخصيوالصور ومعلومات الحساب والقيم الصحية وكلمات المرور والمزيد. و الأنظمة الحديثةالهواتف الذكية هي كائنات معقدةمع مليون سطر كود البرنامج. كم من نقاط الضعف هذه يمكن تضمينها؟ كم منهم يتم استخدامها نفس الطريقة؟ منذ متى تم استخدام بيغاسوس؟

حقيقة أن الأجهزة السرية، من بين أمور أخرى، كانت مبنية على غير معروف حتى الآن نقاط الضعفلاختراق الأجهزة، تم توزيعها بعد الكشف عن سنودن. وفي الوقت نفسه، يزدهر التداول المكثف في نقاط ضعف البرمجيات. يمكن للبوابات الذكية أيضًا أن تفتح الباب أمام المجرمين عندما يتم اكتشافهم بواسطتهم، كما حذر خبراء الأمن مرارًا وتكرارًا.

3 . انقر على التطبيق ابحث عن ايفون.

4 . حدد خيارًا في الزاوية اليمنى السفلية هجين، في حالة منطقتك بطاقات التفاحلم يتم رسمها بالتفصيل بعد.

كل ما لدينا من تصميم وتطوير واختبار و صيانةيتم تنفيذها داخليًا - لا يتم الاستعانة بمصادر خارجية لأي شيء. نحن نؤمن بأن رضا العملاء أهم من المال. وهذا هو السبب في أننا الشركة الوحيدة التي تقدم ضمانًا حقيقيًا لاسترداد الأموال لمدة 10 أيام، وهذا أيضًا هو السبب وراء كون فريق الرعاية لدينا جزءًا من الشركة ويشارك في كل خطوة من خطوات تطوير المنتج.

هناك ثلاث ثغرات أمنية. مع نسخة جديدة 5 تم إغلاق الثغرة الأمنية. إذا لم يكن الأمر كذلك، فيمكنك تشغيل التحديث من مربع الحوار هذا. وبحسب الخبراء فإن البرنامج المسمى "بيغاسوس" هو شركة إسرائيلية. وقال الخبراء إن الناشط الحقوقي أحمد منصور أشار إلى أنه تم إحضار ناشط حقوقي مستشهدا بمعلومات مزعومة حول تعذيب السجناء في الإمارات العربية المتحدة.

الجميع! الدائرة الخضراء على الخريطة هي أنت، أو بالأحرى جهاز iPhone الخاص بك.

علاوة على ذلك، فإن الشخص الذي أعطاك هاتفًا مصممًا خصيصًا لك حساب أبليمكن للمعرف، إذا رغبت في ذلك، تحويل iPhone بسهولة إلى "لبنة" (يمكنه مسح جميع البيانات من الهاتف الذكي عن بعد وحظره).

يستفيد البرنامج من دمج الأجهزة المحمولة بعمق في الحياة اليومية. تم تصميم برامج التجسس بشكل نمطي ويمكنها الوصول إلى التشفير لمنع فتحها. كما وجد مختبر المواطنين الكنديين دليلاً على أنه تم رصد صحفي مكسيكي وكينيين مجهولين حتى الآن باستخدام برنامج بيغاسوس. ومع ذلك، بشكل عام، لم يكن من الواضح في البداية مدى إمكانية نشرها على نطاق واسع.

يشير تحليل الكود أيضًا إلى أن برنامج التجسس كان قيد الاستخدام لعدة سنوات. وبحسب الخبراء فإن البرنامج مدعوم من شركة إسرائيلية استولى عليها مستثمر مالي وتعتبر بمثابة بائع للحرب السيبرانية. وكان مترددًا في تقديم أي معلومات حول ما إذا كانت برامج الشركة مستضافة في الإمارات العربية المتحدة أو المكسيك.

للقيام بذلك، ما عليك سوى النقر على "الدائرة الخضراء"، ثم على "i" وتحديد الخيار في النافذة التي تظهر محو اي فون.

يمكن للمهاجم نفسه فقط استعادة مثل هذا الهاتف الذكي. هذه قصة.

في تطبيق أصدقائي

كيفية إيقاف تعقبك على جهاز iPhone الخاص بي

1 . الشيء الأكثر أهمية هو أنه يجب أن يكون لديك أبل الخاصةالمعرف () الذي لا يعرف بياناته أحد غيرك. هذا مثالي.

يتم استغلال ما يسمى بالثغرات الأمنية "الصفرية"، والتي لا يعرفها بائع البرامج، من قبل الأجهزة السرية والمتسللين الإجراميين. لذلك، استخدم "بيغاسوس" ثلاثة منها، وبالتالي فهي غير عادية نسبيًا. المنتج السابق المنتج التالي.

وبحسب الخبراء، يُستخدم هذا البرنامج أيضًا ضد نشطاء حقوق الإنسان والصحفيين. فترة الائتمان 12 شهرًا 24 شهرًا 36 شهرًا 48 شهرًا 60 شهرًا 72 شهرًا 84 شهرًا 96 شهرًا 108 شهرًا 120 شهرًا. وبحسب الخبراء فإن البرنامج مدعوم من شركة إسرائيلية استحوذ عليها مستثمر مالي وتعتبر بمثابة بائع حرب سيبرانية.

2 . يمكنك تغيير كلمة المرور من أبل الموجودةالهوية، ولكن يجب أن تكون على يقين من أن صديقك أو والديك لن يتمكن من استعادتها مرة أخرى. يمكنك إعادة تعيين (استعادة) كلمة مرور معرف Apple الخاص بك باستخدام أسئلة الأمان (يتم طرحها متى تسجيل أبلالمعرف، ولكن )، أو الاتصال بالدعم الفني لشركة Apple.

3 . تعطيل الميزة المواقع الجغرافية (إعدادات -> سرية -> خدمات الموقع) والخدمات ابحث عن ايفون (إعدادات -> آي كلاود) سيجعل المراقبة عبر icloud.com مستحيلة أيضًا. ومع ذلك، تجدر الإشارة إلى أنه إذا تم تعطيل خدمات تحديد الموقع الجغرافي، فلن تتمكن، على سبيل المثال، من استخدام التنقل أو تتبع موقع هاتفك الذكي.

تم إطلاق هذه البرامج الضارة عندما يُشتبه في قيام ناشط بارز في مجال حقوق الإنسان من دولة الإمارات العربية المتحدة بنشر رسالة تشير إلى معلومات مزعومة حول تعذيب السجناء في البلاد. وبدلا من الضغط على الرابط، مكّن أحمد منصور الباحثين الأمنيين.

تم تصميم برامج التجسس بشكل نمطي ويمكنها الوصول إلى التشفير لتجنب اكتشافها. كما وجد مختبر المواطنين الكنديين دليلاً على أنه تم رصد صحفي مكسيكي وكينيين غير معروفين حتى الآن باستخدام برنامج بيغاسوس. بشكل عام، ومع ذلك، لم يكن من الواضح في البداية مدى نطاق استخدامه ومدة استخدامه.

القواعد الأساسية للملكية الآمنة لأجهزة Apple

- في إعدادات iCloud (التطبيق إعدادات -> آي كلاود) على iPhone أو iPad أو كمبيوتر ماكيجب إدخال معرف Apple الخاص بك. لا تقم أبدًا بتسجيل الدخول إلى iCloud باستخدام أبل شخص آخربطاقة تعريف.

- لا تطلب أبدًا من أي شخص إنشاء معرف Apple لك. افعل ذلك بنفسك باستخدام .

- لا ترسل أبدًا تحت أي ظرف من الظروف بيانات أبلبطاقة تعريف للغرباء(وأحيانًا لأحبائك إذا لم تكن متأكدًا منهم).

- لا ينبغي أن تكون كلمة مرور معرف Apple الخاص بك بسيطة للغاية.

- يجب أن تتذكر معلومات تسجيل الدخول وكلمة المرور الخاصة بك و أسئلة التحكمإلى معرف أبل.

- يجب أن يكون لديك حق الوصول دون عوائق إلى عنوان البريد الإلكتروني الذي يرتبط به معرف Apple الخاص بك. الوصول إلى البريد الإلكتروني يجب أن تكون محمية بواسطة المصادقة الثنائيةمع مساعدة فقط رقم هاتفك.