ناقلات المعلومات المغناطيسية والإلكترونية. وسائل الإعلام البديلة. الجوانب الأخلاقية والقانونية للأنشطة الإعلامية. الحماية القانونية للبرامج والبيانات

الأكاديمية

في تخصص الإلكترونيات

الموضوع: الإعلام البديل

مقدمة

الإنسان المعاصرغير قادر على العيش بدون معلومات. لكن المعلومات لها هذه الخصوصية - يجب تخزينها في مكان ما. هناك الكثير من أنظمة تخزين المعلومات الآن. يمكن تخزينها على الوسائط المغناطيسية، ويمكن تخزينها على الوسائط الضوئية والمغناطيسية الضوئية. ولكن في عصرنا، يواجه الشخص أيضا تماما مشكلة مهمة- نقل المعلومات من مكان إلى آخر، وكذلك مشكلة تخزين المعلومات التي لا تقل أهمية، ونتيجة لذلك، موثوقية الوسائط. ولهذا السبب تطورت التقنيات المتعلقة بتخزين المعلومات بسرعة كبيرة.

دورة واحدة عادة ما تكون 3-4 ساعات معتمدة. تتطلب الدرجة ما لا يقل عن 45 ساعة من العمل في علوم الكمبيوتر؛ يجب أن يكون ما لا يقل عن 26 ساعة معتمدة في علوم الكمبيوتر فوق مستوى 200. الذكاء الاصطناعييسمح للطلاب بالتقدم باستخدام أحدث التقنيات أنظمة ذكيةوقواعد بيانات لدراسة الاستدلال. تعلم كيفية جمع وتحليل البيانات الضخمة، واستخلاص النتائج حولها العالم الحقيقيوإنشاء أجهزة صلبة، بما في ذلك الروبوتات. وتشمل المجالات ذات الصلة الذكاء الاصطناعي، التعلم الاليوالمهارات التحليل التنبؤيالبيانات المطلوبة في جميع الصناعات تقريبًا. الذكاء الاصطناعي مخصص لأولئك الذين يحبون البقاء في صدارة الاتجاهات. العلوم العلميةيركز على معرفة الخوارزميات والبرمجة والأنظمة اللازمة لاكتساب المعرفة ونمذجةها وتخزينها والبحث عنها وتحليلها واستخراجها وتعلم كيفية استخلاص المعرفة من البيانات. قد يكون لديه أشكال متعددةأو الأنواع، من المنظمة إلى غير المنظمة وذات نوعية أخرى، سواء كانت دقيقة أو غير كاملة أو غير مؤكدة. تم تصميم تخصص علوم البيانات لخريجي علوم الكمبيوتر الذين يرغبون في ممارسة مهنة في علوم البيانات أو كمهندس كمبيوتر في الصناعة والحكومة والأوساط الأكاديمية. تركز الأساسيات على النظرية الأساسية وبنية الحوسبة، بما في ذلك تصميم الخوارزميات وتحليلها ونظرية اللغة والنماذج الحسابية المختلفة والتحقق من البرامج ومفاهيم قواعد البيانات والمزيد. فكر في هذا التخصص إذا كنت متفوقًا في الرياضيات ولديك الرغبة في العثور على الأنماط وتحليل الأشياء. يتعلم الطلاب العديد من الهياكل والمفاهيم اللغوية، وكيفية تفاعل اللغات، وكيف يمكن استخدامها لمعالجة هياكل البيانات. يتم التركيز على أدوات التطوير والفهم المستخدمة للبرمجيات، وكذلك اللغات وبرامج الكمبيوتر مثل المترجمين وأنظمة التشغيل. إذا كنت تحب بناء وفهم كيفية عمل الأشياء، فقد تكون لغات البرمجة هي التخصص المناسب لك. يوفر التخصص الأمني للطلاب أساسًا قويًا في الأنظمة والشبكات التي تدعم الجميع الأنظمة الحديثة، بما في ذلك النظرية والممارسة والأدوات التي تضمن أمن هذه الأنظمة، و أنظمة البرمجياتبنيت عليهم. قد تكون الأنظمة مناسبة لك أكثر إذا كنت تستمتع بالعمل بيديك وبناء الأشياء.

- يمكن أن تتراوح البيانات في الحجم من الصغيرة إلى الكبيرة جدًا.

- تعلم الجوانب العملية والفلسفية للبرمجة.

ولكن هذا هو المكان الذي تنشأ فيه العديد من المشاكل. الأول هو استهلاك الطاقة. التقنية الحديثة، مثل أجهزة كمبيوتر الجيبأو مشغلات MP3، لديها موارد طاقة محدودة نوعًا ما. الذاكرة، شائعة الاستخدام في ذاكرة الوصول العشوائي للكمبيوتر، تتطلب إمدادًا ثابتًا بالجهد. محركات الأقراصيمكن حفظ المعلومات دون تغذية مستمرةالكهرباء، ولكن عند كتابة وقراءة البيانات ينفقونها لمدة ثلاثة. لذلك، كان من الضروري استخدام وسط غير متطاير أثناء التخزين ومنخفض استهلاك الطاقة عند كتابة المعلومات وقراءتها. و هنا حل جيدأصبحت ذاكرة فلاش. تسمى الوسائط المبنية عليها بالحالة الصلبة لأنها لا تحتوي على أجزاء متحركة. وهذه ميزة أخرى من هذا النوعذاكرة.

ويميز التخصص المتزايد للشركات التغيرات الديناميكية في الملفات الشخصية المهنية الجديدة والتمييز بينها. بالإضافة إلى ذلك، فإن الاستعداد والقدرة على التعلم مدى الحياة، فضلاً عن الفرص الجديدة للحصول على المؤهلات اللازمة، فضلاً عن الافتقار إلى المهارات المتخصصة، تكتسب أيضاً أهمية بسبب التغيرات الديموغرافية. نحن نتابع هذه الأحداث ونشعر بها آخر الصيحاتوالحاضر اتجاهات واعدةالابتكارات على الصفحات التالية.

حديث مجتمع المعلوماتتعتمد بشكل متزايد على التقنيات ذات الإحساس باللغة. بسبب الكميات المتزايدة باستمرار من المعلومات والأساليب المعالجة التلقائيةأصبحت اللغات ذات أهمية متزايدة في الحياة العملية. بالإضافة إلى ذلك، تعد المعالجة التلقائية للمعلومات في شكل لغوي ضرورية بسبب التدفق المتزايد للمعلومات والكمية المتزايدة باستمرار من المعرفة الموثقة في المحفوظات وقواعد البيانات والإنترنت وغيرها الكثير. الوسائل الإلكترونية وسائل الإعلام الجماهيرية.

اليوم، يمكن العثور على ذاكرة فلاش في مجموعة واسعة من الأجهزة الرقمية. يتم استخدامه كحامل للبرامج الثابتة لوحدات التحكم الدقيقة HDD وCD-ROM، ولتخزين BIOS في أجهزة الكمبيوتر. تُستخدم ذاكرة الفلاش في الطابعات، وأجهزة المساعد الرقمي الشخصي، وبطاقات الفيديو، وأجهزة التوجيه، وجدران الحماية، هاتف خليوي, ساعة إلكترونية, دفاتر الملاحظات, تلفزيونات , مكيفات , أفران الميكروويفو غسالة ملابس... والقائمة تطول وتطول. و في السنوات الاخيرةيصبح الفلاش هو النوع الرئيسي ذاكرة قابلة للإزالة، المستخدمة في أجهزة الوسائط الرقمية مثل مشغلات MP3 و لعب لوحات المفاتيح. وكل هذا أصبح ممكنا بفضل إنشاء معالجات مدمجة وقوية.

هذه الواجهة هي المكان الذي يوجد فيه اللغويات الحاسوبية: وهي مخصصة للمعالجة التلقائية لغة طبيعيةوبالتالي يمثل العلاقة بين العلوم اللغوية وعلوم الكمبيوتر. اللغويون الحاسوبيون هم فنيون لديهم حس لغوي. في عصر أجهزة الكمبيوتر والإنترنت، ينمو سوق العمل باستمرار حيث أن الطلب على خبراتهم في السوق أكثر من أي وقت مضى. على سبيل المثال، من المتوقع أن يتم خلق العديد من فرص العمل في السنوات القادمة، خاصة في مجال الاستشارات وتطوير البرمجيات.

إذا ما هو ذاكرة متنقله، ما هي مميزاته وعيوبه؟

أنواع الذاكرة الإلكترونية

برامج الحاسوبأو البيانات عبارة عن مجموعة من أجزاء المعلومات ممثلة كسلسلة من الأصفار والواحدات المنطقية. لتنظيم تخزين المعلومات على المدى القصير على الأقل، تحتاج إلى جهاز يتذكر حالات معينة تتعرف عليها أنظمة الكمبيوتر (أو أي جهاز رقمي محمول، وهو في الواقع جهاز كمبيوتر أيضًا) كأصفار وواحدات منطقية. ومن الواضح أن هذه ينبغي أن تكون الإشارات الكهربائيةلأن الكمبيوتر الحديث هو جهاز إلكتروني وليس ميكانيكي.

المشكلات والتطبيقات العملية هناك العديد من التطبيقات العملية لهذا المجال من اللغويات، والتي يمكن استخدامها في برمجة الترجمة الحاسوبية، أو إنشاء المعاجم الإلكترونية، أو تطوير الاختبارات الإملائية والنحوية للنصوص، أو استخدام اللغة المنطوقة للمكفوفين. خدمات المعلوماتأو أجهزة القراءة.

كانت هذه المهام مستحيلة لفترة طويلة بدونها معالجة الكمبيوتر. في اللغويات الحاسوبية والبحث و الاستخدام العملينذهب يد بيد. أساليب معالجة الكلام التلقائية قيد الاستخدام بالفعل طرق مختلفة. من المتوقع أن تكون معظم الوظائف للغويين الحاسوبيين في المستقبل صغيرة شركات البرمجياتمتخصصة في تكنولوجيا معالجة الكلام وعملائها مثل الناشرين ووكالات الترجمة، المؤسسات التعليميةوالمؤسسات التعليمية التي تحتاج إلى خدمات مثل الصيانة والتكيف أنظمة اللغة.

أسرع أنواع الذاكرة الإلكترونية هي الذاكرة المتطايرة الذاكرة الديناميكية. يتم استخدامه في أجهزة الكمبيوتر والأجهزة الرقمية الأخرى مثل ذاكرة الوصول العشوائي- كبش. أو ذاكرة الوصول العشوائي - ذاكرة الوصول المباشر.

خلية المعلومات في مثل هذه الذاكرة عبارة عن مكثف مصغر - زوج من الموصلات متباعدة عن بعضها البعض مسافة قصيرةوقادرة على تجميع الشحنة الكهربائية والاحتفاظ بها لبعض الوقت. يتم تفسير وجود الشحنة في خلية الذاكرة بواسطة الكمبيوتر على أنه أمر منطقي، وغياب الشحنة هو صفر منطقي.

ومع ذلك، هناك حاجة في قطاع البرمجيات والاتصالات للمؤسسات الاقتصادية الكبيرة. أقسام البحث والتطوير بحاجة إلى متخصصين في مجال تقنيات الكلام و تكنولوجيات الاتصال. يضاف إلى ذلك الطلب المتزايد في المجالات التي تتمتع بدرجة متزايدة من التكنولوجيا: النشر وصناعة الإعلام والخدمات المصرفية والرعاية الصحية. وبمساعدة اللغويين الحاسوبيين، يمكن برمجة أجهزة كمبيوتر الترجمة، ويمكن إنشاء المعاجم الإلكترونية، ويمكن تطوير اختبارات التدقيق الإملائي والنحوي للنصوص، أو يمكن معالجة اللغة المنطوقة لخدمات القراءة المكفوفين أو أجهزة القراءة.

وقت الاحتفاظ بالشحن قصير ويتم قياسه بالمللي ثانية. حتى المواد الحديثة التي تصنع منها العوازل التي تفصل الموصلات لا تزيد من وقت التفريغ الذاتي للمكثفات الدقيقة. صغير جدًا الأبعاد الماديةالخلايا وصغيرة جدا الشحنات الكهربائيةبين أزواج الموصلات.

للحفاظ على مستوى الشحن، وبالتالي تخزين المعلومات في خلايا الدائرة الدقيقة، تقوم وحدة التحكم في الذاكرة بإعادة شحن المكثفات باستمرار. عند تحديث محتويات الذاكرة، يتم تفريغ بعض أزواج الموصلات، والبعض الآخر، على العكس من ذلك، يتلقى تهمة. تحدث العملية بشكل مستمر وديناميكي وحتى يتم إيقاف تشغيل الكمبيوتر. وبناءً على ذلك، يتم تخزين المعلومات الموجودة في شرائح ذاكرة الوصول العشوائي (RAM) فقط أثناء عدم إلغاء تنشيط الكمبيوتر.

سوق الملاحة الصوتية أنظمة الملاحةينمو أيضا. حتى اليوم هناك صناعة لغة منتظمة. بفضل مؤهلاتهم الأساسية العالمية، يتمتع اللغويون الحاسوبيون بالمرونة بشكل منتظم بحيث يمكنهم أيضًا المشاركة في الأنشطة في مجالات اللغة غير الأساسية. هناك أيضا فرص جيدةالعمل بالخارج. المسابقة مخصصة للغويين الحاسوبيين في سوق العمل، وبشكل رئيسي من علماء الكمبيوتر ومطوري البرمجيات. ومع ذلك، إذا كان لديك خلفية في علوم الكمبيوتر ولديك اهتمام قوي باللغات، فيمكنك اختيار دراسة معالجة البيانات اللغوية.

يبقى أن نضيف أن كل خلية ذاكرة إلكترونية، بغض النظر عن نوعها، لها عنوان نظام ثابت تمامًا. لكن الوصول إلى أي خلية يكون مباشرًا؛ ولا يتعين على الكمبيوتر التحقق من حالة جميع الخلايا بشكل تسلسلي من أجل قراءة الجزء المطلوب من المعلومات.

من ROM إلى فلاش

تطورت ذاكرة الفلاش تاريخيًا من ذاكرة ROM شبه الموصلة، ولكنها ليست ذاكرة ROM، ولكنها تحتوي فقط على تنظيم مشابه لـ ROM. غالبًا ما تصنف العديد من المصادر (المحلية والأجنبية) ذاكرة الفلاش عن طريق الخطأ على أنها ROM. لا يمكن أن يكون Flash ROM، فقط لأنه تتم ترجمة ROM (ذاكرة القراءة فقط) على أنها "ذاكرة للقراءة فقط". لا يمكن أن يكون هناك شك في أي إمكانية لإعادة الكتابة في ROM!

ومن الممكن أيضًا أن يحصل اللغوي على مؤهلات إضافية في علوم الكمبيوتر. في جامعات ميونيخ وفورتسبورغ، يمكن عرض دراسة إضافية في اللغويات الحاسوبية وتكوين المعلومات اللغوية ومعالجة النصوص. بعد الانتهاء دورة اساسيةوفصلين دراسيين من درجة الماجستير أو البكالوريوس في علوم الكمبيوتر، يمكن لخريجي دورة المنطق الحسابي في جامعة دريسدن للتكنولوجيا الحصول على مؤهلات الماجستير الدولية.

مجالات العمل الممكنة للخريجين هي المعاجم الأكاديمية والعلمية في جميع المجالات من مفهوم القواميس المطبوعة والإلكترونية إلى الأعمال المعجمية المحددة حتى التنفيذ الفنيالمنتجات المعجمية، بالإضافة إلى البحث الأكاديمي أو المنشورات المفاهيمية الاستشارية والتعليم الإضافي.

لم يلفت عدم الدقة الصغير في البداية الانتباه، ولكن مع تطور التكنولوجيا، عندما بدأت ذاكرة الفلاش تصمد أمام ما يصل إلى مليون دورة إعادة كتابة، وبدأ استخدامها كجهاز تخزين هدف عاموبدأ هذا الخلل في التصنيف واضحا.

ضمن ذاكرة أشباه الموصلاتتم تصنيف نوعين فقط على أنهما ROM "نقي" - Mask-ROM وPROM. في المقابل، تنتمي EPROM وEEPROM وFlash إلى فئة ذاكرة القراءة والكتابة غير المتطايرة أو NVRWM.

يمكننا تعريفها على أنها المعدات المسؤولة عن تخزين المعلومات بشكل مؤقت أو دائم. وفقا للتعريف، يمكننا تصنيفها بالطريقة الآتية.

- أجهزة التخزين المؤقتة.

- أجهزة التخزين الدائمة.

اقرأ الذاكرة فقط

أجهزة التخزين الدائمة هي مدخلات ومخرجات طرفية مسؤولة عن تخزين المعلومات بشكل دائم.

أجهزة التخزين الداخلية

- داخلي: تلك المثبتة والموجودة داخل البرج.

- الخارجية: وهي تلك التي يتم تركيبها وتقع خارج البرج.

· ROM (ذاكرة القراءة فقط) - ذاكرة القراءة فقط. المعادل الروسي هو ROM (ذاكرة القراءة فقط). ولكي نكون دقيقين تماما، هذا النوعالذاكرة تسمى Mask-ROM (Mask ROM). يتم ترتيب الذاكرة على شكل مصفوفة قابلة للعنونة من الخلايا (المصفوفة)، يمكن لكل خلية منها تشفير وحدة من المعلومات. تمت كتابة البيانات الموجودة على ذاكرة القراءة فقط أثناء الإنتاج من خلال تطبيق قناع (ومن هنا الاسم) من مسارات ربط الألومنيوم باستخدام طريقة الطباعة الحجرية. تم ترميز وجود أو عدم وجود مثل هذا المسار في المكان المقابل بـ "0" أو "1". ويتميز Mask-ROM بصعوبة تعديل المحتويات (من خلال تصنيع شرائح جديدة فقط)، فضلاً عن طول دورة الإنتاج (4-8 أسابيع). ولذلك، وأيضا يرجع ذلك إلى حقيقة أن الحديث برمجةغالبًا ما يكون به العديد من أوجه القصور، وغالبًا ما يتطلب التحديث؛ ولا يتم استخدام هذا النوع من الذاكرة على نطاق واسع.

بجانبه يوجد 8 دبابيس تكوين قرص صلب، حسب تفضيلاتك. وأخيرًا، سنجد أن الاتصال رباعي الأطراف أكبر بشكل ملحوظ عند الاتصال بكابل مصدر الطاقة. القرص الصلب أو الأقراص الصلبةهو جهاز تخزين بيانات يستخدم نظام تسجيل مغناطيسي لتخزين البيانات الرقمية. وتتكون من لوحة واحدة أو أكثر أو محركات الأقراص الصلبة، متصلاً بنفس المحور الذي يدور معه السرعه العاليهداخل صندوق معدني مغلق.

يحتوي القرص الصلب على طبق واحد أو أكثر، وهي عبارة عن أقراص متحدة المركز وتدور في وقت واحد. الرأس عبارة عن سلسلة من الأذرع المحاذية عموديًا والتي تتحرك للداخل أو للخارج حسب الحاجة، كلها مرة واحدة. إذا نظرت إلى الرسم البياني لقطاع رأس الأسطوانة أدناه، للوهلة الأولى سترى 4 أذرع، واحد لكل لوحة. في الواقع، كل ذراع مزدوج ويحتوي على رأسين: أحدهما لقراءة السطح العلوي للوحة، والآخر لقراءة السطح السفلي. إذا لامست أي من الرؤوس سطح الطبق، فسوف تتسبب في تلفه كثيرًا، وخدشه بشدة بسبب سرعة دوران الأطباق.

مزايا:

1. تكلفة منخفضة للدائرة الدقيقة المبرمجة الجاهزة (لأحجام الإنتاج الكبيرة).

2. سرعة الوصول العالية إلى خلايا الذاكرة.

3. الموثوقية العالية للدائرة الدقيقة النهائية والمقاومة مجال كهرومغناطيسي.

عيوب:

1. عدم القدرة على تسجيل وتعديل البيانات بعد الإنتاج.

أجهزة التخزين الخارجية

هناك عدة مفاهيم لتسمية مناطق القرص. الأسطوانة: مجموعة من عدة مسارات؛ جميع الدوائر التي تتم محاذاتها عموديا. في السابق، كان عدد القطاعات لكل مسار ثابتًا، مما أدى إلى تقليل المساحة بشكل كبير نظرًا لأن المسارات الخارجية يمكنها تخزين قطاعات أكثر من الداخلية. يتم تخزين الملفات في مجموعة واحدة أو أكثر، اعتمادًا على حجم كتلة التخصيص الخاصة بها.

- أفلاطون: كل من الأقراص الموجودة داخل القرص الصلب.

- الوجه: كل جانب من جانبي الطبق.

- الرأس: عدد الرؤوس.

- المسارات: دائرة داخل الوجه؛ المسار 0 على الحافة الخارجية.

- القطاع: كل قسم من أقسام المسار.

- ومع ذلك، إذا كان الملف أصغر من الكتلة، فإن الكتلة تشغل الكتلة بأكملها.

2. دورة الإنتاج المعقدة.

PROM - (ROM قابل للبرمجة)، أو ROM قابل للبرمجة لمرة واحدة. تم استخدام الروابط القابلة للانصهار كخلايا ذاكرة في هذا النوع من الذاكرة. على عكس Mask-ROM، يتمتع PROM الآن بالقدرة على تشفير الخلايا ("النسخ") إذا كان لديك جهاز تسجيل خاص (مبرمج). يتم تنفيذ برمجة الخلية في PROM عن طريق تدمير ("حرق") وصلة العبور القابلة للانصهار عن طريق تطبيق تيار عالي الجهد. فرصة التسجيل الذاتيالمعلومات الموجودة فيها جعلتها مناسبة للعمل بالقطعة و الإنتاج على نطاق صغير. لقد توقف استخدام PROM بالكامل تقريبًا في أواخر الثمانينيات.

مزايا:

1. موثوقية عالية للدائرة الدقيقة النهائية ومقاومة المجالات الكهرومغناطيسية.

2. القدرة على برمجة دائرة كهربائية دقيقة جاهزة، وهي مناسبة لإنتاج القطع على نطاق صغير.

3. سرعة الوصول العالية إلى خلايا الذاكرة.

عيوب:

1. عدم القدرة على إعادة الكتابة

2. ارتفاع نسبة العيوب

3. الحاجة إلى تدريب حراري خاص طويل الأمد، والذي بدونه ستكون موثوقية تخزين البيانات منخفضة

مصادر متعددةيتم فك رموز الاختصار EPROM بشكل مختلف - على أنه ROM قابل للبرمجة قابل للمسح أو ROM قابل للبرمجة كهربائيًا (ROM قابل للبرمجة أو ROM قابل للبرمجة كهربائيًا). في EPROM، قبل الكتابة، من الضروري مسحه (وبالتالي، أصبح من الممكن الكتابة فوق محتويات الذاكرة). يتم إجراء مسح خلايا EPROM على الشريحة بأكملها مرة واحدة عن طريق تشعيع الشريحة بالأشعة فوق البنفسجية أو الأشعة السينية لعدة دقائق. تم تطوير الدوائر الدقيقة، التي يتم مسحها عن طريق التعرض للأشعة فوق البنفسجية، بواسطة شركة إنتل في عام 1971، وتسمى UV-EPROM (البادئة UV (Ultraviolet) - فوق البنفسجية). تحتوي على نوافذ من زجاج الكوارتز، والتي يتم إغلاقها بعد الانتهاء من عملية المسح.

يعتمد EPROM من Intel على ترانزستورات MOS مع حقن الشحنة الانهيارية (FAMOS - بوابة عائمة حقن الانهيار الجليدي لأشباه الموصلات من أكسيد المعدن، المعادل الروسي - LISMOP). كتقريب أولي، مثل هذا الترانزستور عبارة عن مكثف مع تسرب قليل جدًا للشحنة. لاحقًا، في عام 1973، طورت توشيبا خلايا تعتمد على SAMOS (بوابة مكدسة لحقن الانهيار الجليدي MOS، وفقًا لإصدار آخر - السيليكون والألمنيوم MOS) لذاكرة EPROM، وفي عام 1977 سنة إنتلطورت نسختها الخاصة من SAMOS.

في EPROM، يؤدي المحو إلى جلب كافة أجزاء المنطقة المحذوفة إلى نفس الحالة (عادةً كل الآحاد، وفي كثير من الأحيان كل الأصفار). تتم الكتابة إلى EPROM، وكذلك إلى PROM، أيضًا باستخدام المبرمجين (على الرغم من اختلافهم عن مبرمجي PROM). حاليًا، تم إخراج EPROM بالكامل تقريبًا من سوق EEPROM وFlash.

الميزة: القدرة على إعادة كتابة محتويات الشريحة.

أجهزة ذاكرة الحاسوب. ناقلات المعلومات

الذاكرة الداخليةتشكل أجهزة الكمبيوتر دائمجهاز الذاكرة(ذاكرة للقراءة فقط)، أتذكر بسرعة -جهاز عام(ذاكرة الوصول العشوائي) و ذاكرة الوصول العشوائي الفائقة.

(في المصطلحات الحديثة - ROM: ذاكرة القراءة فقط) مصممة لقراءة المعلومات المخزنة فيها. يحتوي ROM على البرامج المكتوبة هناك في مصنع الشركة المصنعة. تبدأ تلقائيًا عند تشغيل الكمبيوتر. هذه البرامج للتنزيل الأولي نظام التشغيل. بعد إيقاف تشغيل الكمبيوتر، يتم حفظ المعلومات الموجودة في ذاكرة القراءة فقط (ROM) - وهو جهاز غير متطاير.

كبش(في المصطلحات الحديثة - RAM: ذاكرة الوصول العشوائي). يمكن للمعالج الوصول على الفور إلى المعلومات الموجودة في ذاكرة الوصول العشوائي (RAM)، ولهذا يطلق عليه "سريع". النبضات الكهربائية، التي يتم تخزين المعلومات في ذاكرة الوصول العشوائي (RAM)، موجودة فقط عند تشغيل الكمبيوتر. بعد إيقاف تشغيل مصدر الطاقة، يتم تدمير جميع المعلومات الموجودة في ذاكرة الوصول العشوائي (RAM) - ذاكرة الوصول العشوائي (RAM) متطايرة.

سعة ذاكرة الوصول العشوائي: كلما زادت سعة الذاكرة، زادت قدرة الكمبيوتر على التعامل مع المعلومات. تتكون ذاكرة الوصول العشوائي للكمبيوتر من كميات كبيرةالخلايا، كل منها يمكن تخزين كمية معينة من المعلومات، على سبيل المثال، واحدة رمز النص. تتمتع أجهزة الكمبيوتر الشخصية الأكثر شيوعًا بسعة ذاكرة الوصول العشوائي (RAM) تبلغ 128-256 ميجابايت.

أداء،أي الفترة الزمنية التي تتم خلالها عملية كتابة أو قراءة المعلومات من خلايا الذاكرة. توفر وحدات الذاكرة الحديثة سرعات وصول إلى المعلومات تزيد عن 10 نانو ثانية (10~ 9 مع).

ذاكرة خارجيةالمعدة لل تخزين طويل المدىالبرامج والبيانات غير المستخدمة في هذه اللحظة. ذاكرة خارجية، الخامسعلى عكس التشغيلية، فهي غير متطايرة.

للعمل مع الذاكرة الخارجية يجب أن يكون لديك:

1) تخزين،أو القرص المرن- جهاز يوفر تسجيل/قراءة المعلومات؛

2) الناقل- أجهزة تخزين المعلومات.

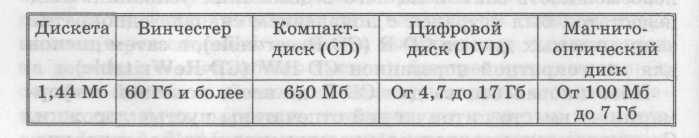

يتم عرض الأنواع الرئيسية لمحركات الأقراص والوسائط المقابلة لها في الجدول التالي:

الخصائص الرئيسية لمحركات الأقراص والوسائط:

القدرة على المعلومات؛

سرعة تبادل المعلومات؛

موثوقية تخزين المعلومات.

سعر.

توفر وسائط الذاكرة الخارجية نقل البيانات في الحالات التي لا تكون فيها أجهزة الكمبيوتر متصلة بشبكة (محلية أو عالمية).

الأقراص المغناطيسية- وهي عبارة عن صفائح بلاستيكية أو معدنية مستديرة ذات طلاء مغناطيسي. يتم تخزين البيانات التي تدخل ذاكرة الوصول العشوائي (النبضات أو عدمها) على هذه الأقراص على شكل مناطق ممغنطة أو غير ممغنطة. معلومات عن الوسائط المغناطيسيةيمكن تسجيلها عدة مرات.

قرص مرن(القرص المرن) هو عبارة عن قرص رفيع و ماتإشارةبلاستيك القرص,مغلفة من الجانبين بمادة خاصة وتوضع في غلاف بلاستيكي صلب. يقوم المستخدم بنفسه بوضع هذه الأقراص داخل وخارج مياه الديسكو. معظم الأقراص المرنة المستخدمة اليوم يبلغ حجمها 3.5 بوصة. تبلغ سعة المعلومات الموجودة على القرص المرن 1.44 ميجابايت. ويمكن، على سبيل المثال، أن يحتوي على كتاب يتكون من حوالي 600 صفحة أو عدة صور رسومية عالية الجودة.

تتطلب الأقراص المرنة معالجة دقيقة: لا تقم بثني القرص المرن أو لمس سطح التسجيل. من أجل الحفاظ على المعلومات ومرنة الأقراص المغناطيسيةيجب حمايتها من التعرض للمجالات المغناطيسية القوية والتدفئة، لأن مثل هذه التأثيرات الفيزيائية يمكن أن تؤدي إلى إزالة مغناطيسية الوسائط وفقدان المعلومات.

محركات الأقراص الصلبة (محركات الأقراص الصلبة)مصنوعة من الزجاج أو المعدن وهي تمثل عدة عشرات من الأقراص الموضوعة على محور واحد، محاطة حالة المعادنوالتناوب مع عظيم السرعة الزاوية. غالبًا ما تكون محركات الأقراص الثابتة موجودة بشكل دائم داخل الكمبيوتر (على الرغم من وجودها أيضًا الثابت الخارجيالأقراص). يؤدون بالضبط نفس الوظائف مثل الأقراص المرنة; ومع ذلك، فإن محركات الأقراص الثابتة قادرة على تخزين كمية أكبر بكثير من المعلومات (محركات الأقراص الثابتة أجهزة الكمبيوتر الحديثةقادرة على تخزين المعلومات المخزنة على عشرات الآلاف من الأقراص المرنة)، تدور بشكل أسرع، وعلى عكس الأقراص المرنة، لا يمكن فقدانها، فهي محمية من الأوساخ والغبار والرطوبة ودرجة الحرارة وغيرها تأثيرات خارجية. الأقراص الأكثر شيوعًا اليوم هي تلك التي تبلغ سعتها 10-80 جيجابايت.

من أجل الحفاظ على المعلومات والأداء، يجب حماية محركات الأقراص الثابتة من التأثيرات والتغيرات المفاجئة في الاتجاه المكاني أثناء التشغيل.

حاليًا، الأقراص المضغوطة (من ذاكرة القراءة فقط باللغة الإنجليزية - ذاكرة القراءة فقط)، أو أقراص الليزر.كتابة وقراءة المعلومات في محركات أقراص الليزريحدث بمساعدة الضوء. ولذلك، تسمى أقراص الليزر أيضًا بالأقراص الضوئية.

يشبه هيكل قرص الليزر طبقة الكعكة. الطبقة الأولى - الرئيسية - مصنوعة من البلاستيك، والثانية - العاكسة - مصنوعة من المعدن (الألومنيوم والذهب والفضة)، والثالثة - الواقية - مصنوعة من الورنيش الشفاف، ويتم تطبيق تصميم زخرفي فوقها . تحتوي الطبقة الرئيسية على معلومات مفيدة مشفرة في المنخفضات المجهرية المطبقة عليها، والتي تسمى الحفر (من الإنجليزية. حفرة - الحفرة والاكتئاب). معلومات عن قرص ليزرمسجلة على مسار حلزوني واحد (كما هو الحال في أسطوانة الحاكي)، تحتوي على مقاطع متناوبة ذات انعكاسات مختلفة. يسقط شعاع ليزر على سطح قرص دوار، وتعتمد شدة الشعاع المنعكس على انعكاس قسم المسار ويتم تفسيره على أنه 0 أو 1. ومن أجل الحفاظ على المعلومات، يجب حماية أقراص الليزر من التلف الميكانيكي (الخدوش) )، فضلا عن التلوث.

للعمل مع الأقراص المضغوطة، فإن وقت الوصول هو الخصائص المهمة، مما يوضح مدى سرعة حدوث البحث معلومات ضروريةعلى القرص، وسرعة قراءة البيانات بعد العثور على الملف. يتم قياس الأخير عادةً بوحدات تساوي سرعة قراءة المعلومات من قرص صوتي مضغوط (حوالي 150 كيلو بايت في الثانية). الأكثر شيوعًا اليوم هي 52 سرعة محركات الأقراص المضغوطة(سرعة القراءة - 7500 كيلو بايت / ثانية).

يعد القرص المضغوط مناسبًا لتخزين المعلومات غير القابلة للتغيير (القواميس والكتب المرجعية والموسوعات).

في البداية، كان العيب الرئيسي للقرص المضغوط هو عدم القدرة على التسجيل عليه في المنزل. تم التخلص من هذا العيب مع ظهور الكتابة لمرة واحدة أقراص CD-R(قرص مضغوط قابل للتسجيل)، ثم أقراص CD-RW (قرص مضغوط قابل لإعادة الكتابة) لإعادة الكتابة المتكررة.

لا تحمل القاعدة البلاستيكية لأقراص CD-R معلومات مفيدة - فبدلاً من الحفر، تتم طباعة المسارات الفارغة عليها. يتم وضع طبقة رقيقة من الجزيئات العضوية في الأعلى، قادرة على تغيير خصائصها البصرية بشكل لا رجعة فيه عند تسخينها، ثم يتم تغطية القرص بطبقة من المعدن العاكس. أثناء التسجيل شعاع الليزربتسخين نقاط مختارة على السطح، فإنها تتوقف عن نقل الضوء إلى الطبقة العاكسة، وتشكل مناطق مشابهة للحفر.

تستخدم الأقراص القابلة لإعادة الكتابة تقنية مختلفة. بدلاً من طبقة من الجزيئات العضوية، يتم استخدام فيلم من سبيكة من المعادن الأرضية النادرة، والتي تكون قادرة على تغيير حالتها بشكل عكسي اعتمادًا على درجة حرارة تسخين شعاع الليزر.

تسمى الأقراص التي تجمع بين مزايا الوسائط المغناطيسية والضوئية وتسمح لك بإعادة كتابة المعلومات المخزنة على القرص بشكل متكرر الأقراص المغناطيسية الضوئية.وأهم مميزاتهم: أعظم القدرة على المعلوماتوالاكتناز والتنقل والقدرة على إعادة كتابة المعلومات المخزنة.

في مؤخراظهرت في السوق عالمي رقميأقراص الكتاندي في دي. بواسطة مظهروبنيتها الداخلية تشبه إلى حد كبير الأقراص المضغوطة: تُستخدم تقنيات مماثلة لتطبيق الحفر على القاعدة البلاستيكية؛ تسجيل الإشارة المنعكسة من الطلاء المعدني وتفسيرها على شكل أصفار وآحاد. والفرق الأساسي هو زيادة كثافة التسجيل بسبب استخدام ليزر أشباه الموصلات ذو الطول الموجي الأقصر. وفي النهاية على الأكثر دي في دي بسيطيمكنك تسجيل ما يصل إلى 4.7 جيجابايت من البيانات. أقراص DVDيمكن أن تكون مزدوجة الطبقات أو على الوجهين. أدى هذا إلى ظهور عدة أنواع من أقراص DVD:

DVD-5 - أحادي الطبقة، أحادي الطبقة؛

DVD-9 - أحادي الجانب، مزدوج الطبقة؛

DVD-10 - طبقة واحدة على الوجهين؛

DVD-18 - ذو وجهين وطبقة مزدوجة.

الخصائص الرئيسية لوسائط التخزين هي سرعة الوصول إلى البيانات وسعتها - كمية المعلومات التي يمكن تخزينها على القرص. يتم قياس سعة القرص بالميجابايت والجيجابايت. فيما يلي سعة وسائط تخزين الكمبيوتر الرئيسية:

نظام الملفات. المجلدات والملفات. الاسم والنوع ومسار الوصول إلى الملف

يتم تخزين جميع البرامج والبيانات في الذاكرة طويلة المدى (الخارجية) للكمبيوتر على شكل ملفات. الملف عبارة عن معلومات مخزنة في الذاكرة الخارجية كوحدة واحدة ويتم تحديدها باسم واحد.

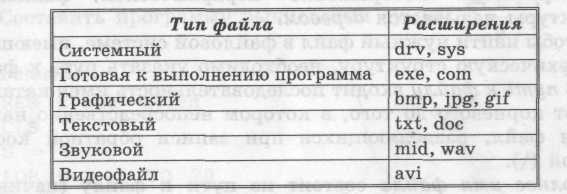

يتميز الملف بمجموعة من المعلمات (الاسم، الامتداد، الحجم، تاريخ الإنشاء، تاريخ آخر تعديل) والسمات التي يستخدمها نظام التشغيل لمعالجته (أرشيف، نظام، مخفي، للقراءة فقط، إلخ).

يتم التعبير عن حجم الملف بالبايت.

يتكون اسم الملف من جزأين مفصولين بنقطة: اسم الملف الفعلي والامتداد الذي يشير إلى نوعه (برنامج، نص، صورة، وما إلى ذلك). يتم إعطاء الاسم الفعلي للملف من قبل المستخدم، وعادةً ما يتم تعيين الامتداد تلقائيًا بواسطة البرنامج عند إنشاء الملف.

في أنظمة تشغيل عائلة DOS، يمكن أن يحتوي اسم الملف على من 1 إلى 8 أحرف، ويمكنك استخدام الأحرف اللاتينية والأرقام العربية وبعض الأحرف الأخرى. في غرفة العمليات نظام ويندوزيمكن أن يحتوي اسم الملف على ما يصل إلى 255 حرفًا، ويمكنك استخدام الأحرف الأبجديات الوطنيةوالمساحات.

تتم كتابة ملحق اسم الملف بعد النقطة ويمكن أن يحتوي على من 1 إلى 3 أحرف في MS DOS وأكثر من 3 في Windows. في أغلب الأحيان، يكون للامتداد معنى معين (على الرغم من أنه يمكن للمستخدم أيضًا تحديد امتدادات لا معنى لها) - فهو يشير إلى محتويات الملف أو البرنامج الذي تم إنشاء الملف به.

يوضح الجدول أنواع الملفات الأكثر شيوعًا وامتداداتها:

نظام الملفات- هذا جزء وظيفي من نظام التشغيل يضمن تنفيذ العمليات على الملفات.

يمكن لكل وسيلة تخزين (قرص مرن، أو قرص صلب، أو قرص ليزر) تخزين عدد كبير من الملفات. لتسهيل العثور على المعلومات، يتم دمج الملفات، بناءً على انتمائها إلى أي قسم، في مجموعات تسمى الدلائل (DOS) أو المجلدات (Windows).

فهرس،تماما مثل الملفات، فهو موجود على القرص. يحتوي الدليل على أسماء الملفات وإشارة إلى موقعها على القرص. يتلقى الدليل أيضا الاسم المعطى. ويمكن أن يكون في حد ذاته جزءًا من دليل آخر خارجه. يمكن أن يحتوي كل دليل على العديد من الملفات والأدلة الفرعية. وبالتالي، فإن الدليل عبارة عن مجموعة مسماة من الملفات والأدلة الفرعية (الأدلة الفرعية). الكتالوج نفسه افضل مستوىيسمى الدليل الجذر. أي شركة طيران تمتلكها في البداية؛ يتم إنشاء الدليل الجذر بواسطة نظام التشغيل دون مشاركتنا.

هيكل ملف القرصعبارة عن مجموعة من الملفات الموجودة على القرص والعلاقات بينها. يمكن أن تكون هياكل الملفات بسيطة أو متعددة المستويات (هرمية).

هياكل الملفات البسيطةيمكن استخدامه للأقراص التي تحتوي على عدد صغير (يصل إلى عدة عشرات) من الملفات. في هذه الحالة، يكون جدول محتويات القرص تسلسل خطيأسماء الملفات.

هياكل الملفات متعددة المستوياتيستخدم لتخزين كميات كبيرة (مئات وآلاف) من الملفات. يحتوي الدليل الأولي الجذري على ملفات وأدلة فرعية من المستوى الأول. لا يمكن أن يحتوي كل دليل من أدلة المستوى الأول على ملفات فحسب، بل يمكن أن يحتوي أيضًا على أدلة المستوى الثاني المتداخلة، وما إلى ذلك.

التمثيل الرسومي للتسلسل الهرمي هيكل الملفمُسَمًّى شجرة.

لايجاد الملف المطلوبالخامس نظام الملفاتنأخذ الهيكل الهرمي، يجب عليك تحديد المسار إلى الملف. في المسار إلى الملفيتضمن تسلسلاً لأسماء الأدلة من الجذر إلى المجلد الذي يوجد به الملف، ويتم فصلها عند كتابتها بخط مائل عكسي (\).

الاسم الكاململفيتكون من المسار إلى الملف (بدءًا من اسم القرص) واسم الملف نفسه.

يمكن تقسيم كافة الملفات إلى تنفيذ(البرامج) و غير قابل للتنفيذ(ملفات البيانات والمستندات). يمكن تشغيل الملفات القابلة للتنفيذ بواسطة نظام التشغيل للتنفيذ، ويمكن للملفات غير القابلة للتنفيذ تغيير محتوياتها فقط أثناء تنفيذ البرنامج.

يمكنك تقسيم الملفات إلى:

أساسي- وجودهم ضروري لتشغيل نظام التشغيل و منتجات البرمجيات;

رسمي- تخزين تكوين وإعدادات الملفات الرئيسية؛

عمال- تتغير محتوياتها نتيجة عمل الرئيسي ملفات البرنامج; ومن أجلهم يتم إنشاء جميع الملفات الأخرى؛

مؤقت- يتم إنشاؤه أثناء تشغيل الملفات الرئيسية وتخزين النتائج المتوسطة.

اعتمادا على قيم سمات الملف، يسمح نظام التشغيل أو يحظر إجراءات معينة على الملفات.

عند العمل على الملفات الموجودة على جهاز الكمبيوتر، يتم تنفيذ العمليات التالية في أغلب الأحيان:

نسخ(يتم إنشاء نسخة في دليل آخر أو على وسيط آخر)؛

متحرك(يتم نسخ الملف إلى دليل آخر أو إلى وسيط آخر، ويتم إتلاف الكائن الموجود في الدليل الأصلي)؛

حذف(تم إتلاف الكائن الموجود في الدليل المصدر)؛

إعادة تسمية(يتغير اسم الملف).

المخطط الوظيفي للكمبيوتر (الأجهزة الرئيسية ووظائفها وتوصيلها البيني). خصائص الحاسبات الشخصية الحديثة.

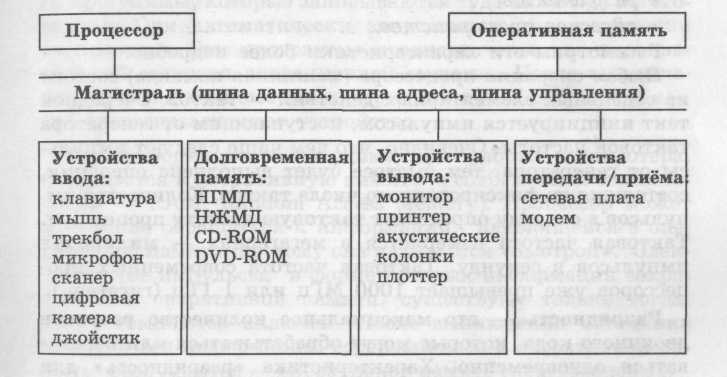

يتكون الكمبيوتر من أجهزة تؤدي عددًا من وظائف الشخص المفكر. وتحتوي على: أجهزة إدخال المعلومات؛ ذاكرة؛ وحدة المعالجة المركزية؛ أجهزة إخراج المعلومات؛ أجهزة لاستقبال/نقل المعلومات.

يمكن تمثيل المخطط الوظيفي لجهاز الكمبيوتر على النحو التالي:

وحدة المعالجة المركزية- دماغ الكمبيوتر. إنها تتكون من علم الحسابجهاز منطقي مشترك(ألو) و أجهزة التحكمنيا(وو). توفر وحدة ALU معالجة كافة أنواع المعلومات التي تدخل إلى الكمبيوتر؛ تتمثل وظيفة وحدة التحكم في تنسيق تصرفات جميع العقد التي يتكون منها الكمبيوتر. كل معالج قادر على تنفيذ مجموعة معينة من تعليمات عالمية- أوامر الآلة. يقوم المعالج بتنظيم قراءة الأمر التالي وتحليله وتنفيذه وكذلك استقبال البيانات أو إرسال نتائج العمل إلى الجهاز المطلوب. يحتوي المعالج على خلايا (سجلات) خاصة للتخزين التشغيلي للبيانات المعالجة وبعض معلومات الخدمة.

يتم تنفيذ المعالج في الأجهزة باعتباره كبيرًا جدًا دارة متكاملة(VLSI)، وهي ليست في الواقع "كبيرة" الحجم، ولكنها على العكس من ذلك، عبارة عن رقاقة مسطحة صغيرة من أشباه الموصلات. يطلق عليه اسم كبير لأن التقنيات الحديثة تجعل من الممكن وضعه عليه كمية كبيرة(حتى 10 ملايين) العناصر الوظيفية. تشكل هذه العناصر بنية معقدة تسمح للمعالج بمعالجة المعلومات (على سبيل المثال، إضافة أرقام) بسرعات عالية جدًا. الخصائص الرئيسية للمعالج هي:

تردد الساعة

عمق البت؛

مساحة العنوان.

دعونا ننظر إلى هذه الخصائص بمزيد من التفصيل.

أي عملية للمعالج ( أمر الآلة) يتكون من إجراءات أولية فردية - يدق. تبدأ دورة الساعة التالية بنبضة قادمة من مولد تردد الساعة. من الواضح أنه كلما زاد عدد النبضات الصادرة عن المولد، كلما تم إكمال العملية التي تتكون من عدد ثابت من الدورات بشكل أسرع. يتم تحديد عدد النبضات في الثانية تردد الساعةالمعالج. يتم قياس تردد الساعة بالميغاهيرتز - ملايين النبضات في الثانية. يتجاوز تردد الساعة للمعالجات الحديثة بالفعل 1000 ميجا هرتز أو 1 جيجا هرتز (جيجا هرتز).

عمق بت- هذا الحد الأقصى للمبلغصفوف الكود الثنائيوالتي يمكن معالجتها أو نقلها في وقت واحد. تتضمن خاصية "سعة البت" للمعالج ما يلي:

عمق البت (عدد الأرقام الثنائية) للسجلات الداخلية للمعالج - ل النماذج الحديثةويساوي 32؛

عرض ناقل البيانات - تعتمد عليه سرعة نقل المعلومات بين المعالج والأجهزة الأخرى؛

عرض ناقل العناوين، الذي يحدد الحد الأقصى لحجم الذاكرة التي يمكن للكمبيوتر دعمها.

عدد خلايا ذاكرة الوصول العشوائي (RAM) التي يمكن معالجتها وحدة المعالجة المركزية، ويسمى الكمية مساحة العنوان.مع ناقل عنوان n-بت، تكون مساحة العنوان 2n. حقًا، صتتيح لك الأرقام الثنائية الحصول على هذا العدد بالضبط من الأرقام غير المتكررة في هذه الحالةعناوين الذاكرة.

تم تصميم الذاكرة لتخزين البيانات والبرامج لمعالجتها. تاريخيا ذاكرة الكمبيوترمقسمة إلى داخلية وخارجية.

الذاكرة الداخليةتشكل أجهزة الكمبيوتر دائمجهاز الذاكرة(ذاكرة للقراءة فقط)، أتذكر بسرعة -جهاز عام(ذاكرة الوصول العشوائي) و ذاكرة الوصول العشوائي الفائقة.

اقرأ الذاكرة فقط(في المصطلحات الحديثة - ROM: ذاكرة القراءة فقط) مصممة لقراءة المعلومات المخزنة فيها. يحتوي ROM على البرامج المكتوبة هناك في مصنع الشركة المصنعة. تبدأ تلقائيًا عند تشغيل الكمبيوتر. تم تصميم هذه البرامج لتشغيل نظام التشغيل لأول مرة. بعد إيقاف تشغيل الكمبيوتر، يتم حفظ المعلومات الموجودة في ذاكرة القراءة فقط (ROM) - وهو جهاز غير متطاير.

يتم وضع جميع المعلومات اللازمة لتشغيل الكمبيوتر كبش(في المصطلحات الحديثة - RAM: ذاكرة الوصول العشوائي). يمكن للمعالج الوصول على الفور إلى المعلومات الموجودة في ذاكرة الوصول العشوائي (RAM)، ولهذا يطلق عليه "سريع". النبضات الكهربائية، التي يتم تخزين المعلومات في ذاكرة الوصول العشوائي (RAM)، موجودة فقط عند تشغيل الكمبيوتر. بعد إيقاف تشغيل مصدر الطاقة، يتم تدمير جميع المعلومات الموجودة في ذاكرة الوصول العشوائي (RAM) - ذاكرة الوصول العشوائي (RAM) متطايرة.

تعتمد قدرات الكمبيوتر إلى حد كبير على مقدار ذاكرة الوصول العشوائي: كلما زادت سعة الذاكرة، زادت قدرة الكمبيوتر على التعامل مع المعلومات. تتكون ذاكرة الوصول العشوائي للكمبيوتر من منعدد كبير من الخلايا، يمكن لكل منها تخزين كمية معينة من المعلومات، على سبيل المثال، حرف نصي واحد. تتمتع أجهزة الكمبيوتر الشخصية الأكثر شيوعًا بسعة ذاكرة الوصول العشوائي (RAM) تبلغ 128-256 ميجابايت.

لتسريع العمليات الحسابية، يتم وضع المعلومات من المناطق الأكثر استخدامًا في ذاكرة الوصول العشوائي (RAM) في شرائح ذاكرة فائقة السرعة - ذاكرة التخزين المؤقت. يمكن أن يؤدي نقص ذاكرة التخزين المؤقت إلى تقليل الأداء العام لجهاز الكمبيوتر بنسبة 20-30%. حاليًا، يتم استخدام ذاكرة التخزين المؤقت بسعة 64-512 كيلو بايت على نطاق واسع.

ثانية خاصية مهمةوحدات ذاكرة الوصول العشوائي الخاصة بهم أداء،أي الفترة الزمنية التي تتم خلالها عملية كتابة أو قراءة المعلومات من خلايا الذاكرة. توفر وحدات الذاكرة الحديثة سرعات وصول إلى المعلومات تزيد عن 10 نانو ثانية (10 ~ 9 ثوانٍ).

تستخدم لتخزين المعلومات على المدى الطويل ذاكرة خارجية. فيتستخدم كأجهزة ذاكرة خارجية محركات الأقراص المرنة(نغمد)، يقود ل مغناطيسي صعبالأقراص(الأقراص الصلبة) و محركات الأقراص الضوئية(أقراص مضغوطة وأقراص DVD). تحتوي أجهزة الذاكرة الخارجية على أجزاء متحركة ميكانيكيًا وبالتالي تعمل بسرعة أقل من الأجهزة الإلكترونية بالكامل. الذاكرة الداخلية. تتيح لك الذاكرة الخارجية تخزين كميات هائلة من المعلومات.

تجمع أنظمة البرمجيات الحديثة بين الداخلية و ذاكرة خارجيةفي كل واحد، وبطريقة تجعل المعلومات التي يتم استخدامها بشكل أقل تنتهي في ذاكرة خارجية تعمل بشكل أبطأ. يتيح لك ذلك توسيع حجم المعلومات التي تتم معالجتها باستخدام الكمبيوتر بشكل كبير وزيادة سرعة معالجتها.

لإدخال الأرقام و معلومات نصيةمستخدم لوحة المفاتيح.ساهم الاستخدام الواسع النطاق للبرامج ذات الواجهة الرسومية في زيادة شعبية أجهزة الإدخال الأخرى - نوع المناور الفأر( لسطح المكتب حواسيب شخصية) و كرة التتبعأو لوحة اللمس(لأجهزة الكمبيوتر المحمولة).

لإدخال صورة أو رسم إلى الكمبيوتر، يتم استخدام جهاز خاص - الماسح الضوئي.أصبحت منتشرة على نطاق واسع حاليا الكاميرات الرقمية(الكاميرات وكاميرات الفيديو) التي تقوم بتكوين الصور بتنسيق الكمبيوتر.

للدخول معلومات صوتيةمستخدم ميكروفون،متصلة بمدخل خاص كارت الصوتالمثبتة على الكمبيوتر.

للسياقة العاب كمبيوترأكثر ملاءمة للاستخدام أجهزة خاصة - وحدات تحكم اللعبة(عصا التحكم).

معظم جهاز عالميالإخراج هو شاشة،يتم عرض المعلومات الرقمية والنصية والرسومية والفيديو على الشاشة.

لحفظ المعلومات الرقمية والنصية والرسومية على شكل "نسخة ورقية" على الورق، يتم استخدامها طابعة.

لطباعة الرسومات والرسومات والمخططات المعقدة على الورق شكل كبيرمستخدم متآمر(متآمر).

يتم إخراج المعلومات الصوتية باستخدام مكبرات صوتيةأو سماعات الرأس،متصلة بمخرج بطاقة الصوت.

تبادل المعلومات بين أجهزة منفصلةالكمبيوتر من إنتاج الطريق السريع (حافلة النظام)لا)،ربط جميع أجهزة الكمبيوتر. يتكون الطريق السريع من ثلاثة أجزاء:

عنوان الحافلة،الذي ينقل عنوان خلية الذاكرة المطلوبة أو الجهاز الذي سيتم تبادل المعلومات معه؛

مركبة البيانات،يتم من خلالها نقل المعلومات الضرورية؛

حافلة التحكم,تنظيم عملية نقل المعلومات.

يجعل الهيكل الأساسي من السهل الاتصال بالكمبيوتر بالضبط تلك الأجهزة الخارجية اللازمة مستخدم معين. بفضله، من الممكن تجميع أي تكوين ضروري للكمبيوتر من الكتل القياسية.

يقوم الشخص بتبادل المعلومات باستمرار مع الأشخاص من حوله. يمكن للكمبيوتر تبادل المعلومات (الإرسال والاستقبال) مع أجهزة الكمبيوتر الأخرى باستخدام شبكات الكمبيوتر المحلية والعالمية. لهذا الخامستكوينها يشمل بطاقة الشبكةو مودم.

إن أهم ما يميز جهاز الكمبيوتر ككل هو أداء،أي قدرة الكمبيوتر على معالجة كميات كبيرة من المعلومات بسرعة. يتم تحديد أداء الكمبيوتر إلى حد كبير من خلال سرعة المعالج والسرعة والذاكرة.

فيما يلي الخصائص الرئيسية للكمبيوتر الشخصي الحديث:

معالج بنتيوم الرابع مع تردد الساعةلا يقل عن 2 غيغاهرتز؛

ذاكرة وصول عشوائي (RAM) لا تقل عن 256 ميجابايت؛

القرص الصلب بسعة لا تقل عن 120 جيجابايت؛

محرك أقراص مرنة مقاس 3.5 بوصات، سعة 1.44 ميجابايت؛

محرك أقراص DVD±RW/CD-R/RW (للكتابة، وإعادة الكتابة، والقراءة)؛

شاشة 17".

التجارة الإلكترونية

التجارة الإلكترونية (التجارة الإلكترونية) هي تسريع معظم العمليات التجارية من خلال إجرائها إلكترونيًا. منذ منتصف التسعينيات. بدأ نشاط التجارة الإلكترونية في الارتفاع حول العالم. بعد الشركات الكبيرة، إنتاج معدات الحاسوبظهر العديد من بائعي السلع التقليدية على الإنترنت.

على المدى " التجارة الإلكترونية» يجمع بين العديد من التقنيات المختلفة:

1) التبادل الإلكتروني للبيانات (البروتوكول التبادل الإلكترونيبيانات)؛

2) البريد الإلكتروني.

3) الإنترنت.

4) الإنترانت (تبادل المعلومات داخل الشركة)؛

5) الإكسترانت (تبادل المعلومات مع العالم الخارجي).

تعتبر تكنولوجيا المعلومات الأكثر تطوراً والتي يمكن أن تعتمد عليها التجارة الإلكترونية هي بروتوكول تبادل البيانات الإلكترونية - EDI (تبادل البيانات الإلكترونية). هذه الطريقةتم استخدام تشفير المعاملات المتسلسلة ومعالجتها عبر الإنترنت لمدة 25 عامًا. تتمثل ميزة تقنية EDI في أنها تلغي الحاجة إلى المعالجة والبريد والبريد إعادة الدخولالمستندات الورقية إلى أجهزة الكمبيوتر. تنقسم أي تجارة، بما في ذلك التجارة الإلكترونية على الإنترنت، إلى فئتين كبيرتين: الأعمال التجارية إلى المستهلك (B2C - "شركة إلى المستهلك") والأعمال التجارية (B2B - "شركة إلى شركة"). ). في المرحلة الأولى من تطوير التجارة الإلكترونية، مواقع الويب بيع بالتجزئةحظيت أنواع B2C (الأعمال التجارية إلى المستهلك) باهتمام متزايد. النموذج الرئيسي لهذا النوع من التجارة هو متاجر البيع بالتجزئة عبر الإنترنت.

في جميع أنحاء العالم، يعد نظام الأعمال التجارية مع المستهلك هيكلًا متطورًا لتلبية طلب المستهلكين، ولكن في روسيا يعوق تطويره عدد من الأسباب الموضوعية:

1) كمية صغيرة منالمستخدمين وانخفاض القوة الشرائية؛

2) عدم كفاية مستوى تطوير أنظمة الدفع للمنتجات والخدمات؛

3) عدم وجود رخيصة و نظام موثوقتوصيل.

على مدى السنوات القليلة الماضية، أصبحت التجارة الإلكترونية B2C على شبكة الإنترنت عصر جديدتطورها. هناك اندماج للشركات الصغيرة التي تكرر بعضها البعض في نطاق المنتجات المقدمة، أو استيعابها من قبل المنافسين الأكبر. المشكلة الأساسية هذه المرحلة- وذلك لضمان موثوقية عمل نظام التجارة الإلكترونية بأكمله.

تم إنشاء سوق B2B (أعمال إلى أعمال) خصيصًا للمؤسسات لدعم التفاعل بين الشركات ومورديها ومصنعيها وموزعيها. هذا السوق يفتح أكثر من ذلك بكثير فرص وافرةمن قطاع التجارة B2C.

المخطط العام للمتجر عبر الإنترنت

النموذج الرئيسي للتجارة B2C (من شركة إلى مستهلك) هو متاجر البيع بالتجزئة عبر الإنترنت. من الناحية الفنية، يمكن اعتبار أي متجر عبر الإنترنت مزيجًا من واجهة متجر إلكترونية ونظام تداول. من أجل شراء أي منتج من متجر إلكتروني، يجب على المشتري استخدام متصفح للوصول إلى موقع الويب الخاص بالمتجر الإلكتروني. موقع الويب عبارة عن واجهة متجر إلكترونية تقدم كتالوجًا للمنتجات (مع وظيفة البحث)، بالإضافة إلى عناصر الواجهة اللازمة لإدخال معلومات التسجيل وتقديم الطلب وإجراء الدفعات عبر الإنترنت وترتيب التسليم والحصول على معلومات حول الشركة البائعة و مساعدة على الانترنت. يتم تسجيل المشتري في المتاجر عبر الإنترنت إما عند تقديم الطلب أو عند دخول المتجر. تقع واجهة المتجر الإلكتروني على خادم الإنترنت وهي عبارة عن موقع ويب يحتوي على محتوى نشط. لأنه يقوم على كتالوج السلع التي تشير إلى الأسعار، والتي يمكن تنظيمها طرق مختلفة(حسب فئة المنتج، حسب الشركة المصنعة). هذه الكتالوجات الإلكترونيةيحتوي معلومات كاملةحول كل منتج.

وتقوم واجهة المتجر الإلكترونية بالوظائف التالية:

1) توفير واجهة لقاعدة بيانات البضائع المباعة (في شكل كتالوج، قائمة الأسعار)؛

2) العمل مع "سلة" أو "عربة" المشتري الإلكترونية؛

3) تسجيل المشترين.

4) تقديم الطلبات مع اختيار طريقة الدفع والتسليم؛

5) تقديم المساعدة عبر الإنترنت للمشتري؛

6) جمع المعلومات التسويقية.

7) الأمن معلومات شخصيةالمشترين.

8) النقل الآلي للمعلومات إلى نظام التداول.

بعد اختيار المنتج يجب على المشتري تعبئة نموذج خاص يوضح فيه طريقة الدفع وتسليم المنتج. بعد وضع النظام، كل شيء المعلومات التي تم جمعهاتأتي المعلومات الخاصة بالمشتري من واجهة المتجر الإلكتروني إلى نظام التداول الخاص بالمتجر عبر الإنترنت. في نظام التداوليتم التحقق من توفر المنتج المطلوب. في حالة عدم توفر المنتج في الوقت الحالي، يقوم المتجر بإرسال طلب إلى المورد، ويتم إبلاغ المشتري بمدة التأخير. عند دفع ثمن البضائع عند نقلها إلى المشتري (عن طريق البريد أو نقدًا عند التسليم)، يلزم تأكيد حقيقة الطلب. يحدث هذا غالبًا باستخدام بريد إلكتروني. إذا كان المشتري يستطيع دفع ثمن البضاعة عبر الإنترنت، فسيتم استخدام نظام الدفع.

من بين عمليات الشراء الأكثر شيوعًا في المتاجر عبر الإنترنت:

1) البرمجيات؛

2) أجهزة الكمبيوتر ومكوناتها؛

3) الخدمات السياحية.

4) الخدمات المالية.

5) الكتب وأشرطة الفيديو والأقراص وغيرها.

مراحل تطور تكنولوجيا المعلومات

هناك عدة وجهات نظر حول مراحل تطور تكنولوجيا المعلومات باستخدام أجهزة الكمبيوتر.

يتم تنفيذ المراحل على أساس علامات التقسيم المختلفة:

1) التعرف على مراحل مشكلات عملية معلوماتية المجتمع:

أ) المرحلة الأولى (حتى نهاية الستينيات) - مشكلة معالجة كميات كبيرة من المعلومات في الظروف الإعاقاتالمعدات؛

ب) المرحلة الثانية (حتى نهاية السبعينيات) - مشكلة البرمجيات المتخلفة عن مستوى تطوير الأجهزة؛

ج) المرحلة الثالثة (منذ أوائل الثمانينات) - مشاكل تعظيم احتياجات المستخدم وإنشاء واجهة مناسبة للعمل في بيئة الكمبيوتر؛

د) المرحلة الرابعة (من بداية التسعينيات) - مشاكل تطوير الاتفاقيات ووضع المعايير والبروتوكولات اتصالات الكمبيوتروتنظيم الوصول إلى المعلومات الاستراتيجية، وما إلى ذلك؛

2) تحديد المراحل بناء على الفوائد التي جلبتها تكنولوجيا الحاسوب:

أ) المرحلة الأولى (من بداية الستينيات) - معالجة فعالةالمعلومات عند إجراء العمليات الروتينية مع التركيز على الاستخدام الجماعي المركزي لموارد مركز الكمبيوتر؛

ب) المرحلة الثانية (من منتصف السبعينيات) - ظهور الكمبيوتر الشخصي. لقد تغير النهج المتبع في إنشاء نظم المعلومات - فالتوجه يتجه نحو ذلك مستخدم فرديلدعم قراراته. يتم استخدام معالجة البيانات المركزية واللامركزية؛

ج) المرحلة الثالثة (من بداية التسعينيات) - تطوير تكنولوجيا الاتصالات لمعالجة المعلومات الموزعة. تم تصميم أنظمة المعلومات لمساعدة المنظمة على التنافس مع المنافسين؛

3) تحديد المراحل حسب نوع أدوات التقنية:

أ) المرحلة الأولى (قبل الثانية). نصف القرن التاسع عشرج.) - "دليل" تكنولوجيا المعلومات، والتي تتكون أدواتها من قلم ومحبرة وورقة؛

ب) المرحلة الثانية (من نهاية القرن التاسع عشر) - التكنولوجيا "الميكانيكية"، والتي شملت أدواتها آلة كاتبة، هاتف، مسجل صوت، بريد؛

ج) المرحلة الثالثة (الأربعينيات والستينيات) - التكنولوجيا "الكهربائية" وأدواتها أجهزة الكمبيوتر المركزيةوالبرمجيات ذات الصلة، والآلات الكاتبة الكهربائية، وآلات النسخ، ومسجلات الصوت المحمولة؛

د) المرحلة الرابعة (من بداية السبعينيات) - التكنولوجيا "الإلكترونية"، والأدوات الرئيسية هي أجهزة الكمبيوتر الكبيرة وتلك التي تم إنشاؤها على أساسها الأنظمة الآليةأنظمة التحكم (ACS) وأنظمة استرجاع المعلومات (IRS)، المجهزة بمجموعة واسعة من أنظمة البرمجيات؛

ه) المرحلة الخامسة (من منتصف الثمانينات) - تكنولوجيا "الكمبيوتر"، والأدوات الرئيسية هي أجهزة الكمبيوتر مع مجموعة واسعة من منتجات البرامج القياسية لأغراض مختلفة.

الجوانب الأخلاقية والقانونية للأنشطة المعلوماتية. الحماية القانونية للبرامج والبيانات

نظرا للنمو السريع في كمية المعلومات التي تدخل الكمبيوتر، أصبحت المعايير الأخلاقية والقانونية للعمل مع المعلومات واضحة بشكل خاص. تركيز كمية كبيرة من المعلومات حول الأشخاص في مكان واحد أو متصل بالشبكةتخلق قواعد البيانات خطرًا محتملاً يتمثل في الوصول غير المصرح به إلى المعلومات واستخدامها بشكل غير مناسب. دائمًا ما تكون المعلومات المتعلقة بدخل الأشخاص ذوي الدخل المرتفع موضع اهتمام العناصر الإجرامية. السجلات الطبية التي تشكل موضوع السرية الطبية قد تكون ذات أهمية لأصحاب العمل وتكون بمثابة سبب للرفض غير المعقول عند التوظيف. معلومات تقنيةيحاول المنافسون وضع أيديهم على أجهزة الكمبيوتر الخاصة بالشركات والمؤسسات بأي ثمن. إن قوائم البريد الإلكتروني التي يتم جمعها بطريقة مشروعة (على سبيل المثال، عند طلب البضائع عبر الإنترنت) يمكن أن تقع في أيدي رجال الأعمال عديمي الضمير ويمكن استخدامها لإرسال إعلانات جماعية تثير غضب الناس. وهكذا كل من يعمل معه معلومات الكمبيوتريجب أن يكون مدركًا بوضوح لمسؤوليته عن الحفاظ على الدرجة اللازمة من السرية.

عند العمل في شبكات الحاسبمن الضروري أيضًا الالتزام بالمعايير القانونية والأخلاقية للتعامل مع المعلومات وتذكر أن توزيع المعلومات يتم بواسطة مؤلفي المواقع أنفسهم (وهذا سريع، ولكن غالبًا ما يكون هناك تحيز مقصود أو غير مقصود في تقييم الجودة المعلومات).

المشاكل المذكورة أعلاه نموذجية لجميع الأنظمة المتقدمة. معلوماتياالبلدان، بما في ذلك بلدنا. بالإضافة إلى ذلك، لدى روسيا انتهاكاتها المحددة تماما للمعايير الأخلاقية والقانونية للعمل مع المعلومات. لسوء الحظ، روسيا هي واحدة من الدول القليلة التي بشكل جماعيالدولية الحالية و القوانين الروسيةبشأن حماية حقوق النشر للبرمجيات. لا يشك الكثير من الناس في أنه من خلال شراء "مجموعات" البرامج المقرصنة التي تباع بحرية، فإنهم يخالفون القانون. إن قراصنة الكمبيوتر، الذين يقومون بنسخ البرامج بشكل غير قانوني، يقللون من قيمة عمل المبرمجين ويجعلون تطوير البرامج غير مربح اقتصاديًا. بالإضافة إلى ذلك، غالبًا ما يقدم قراصنة الكمبيوتر للمستخدمين برامج غير مكتملة أو إصداراتهم التجريبية.

يمكن تقسيم البرامج حسب وضعها القانوني إلى ثلاث مجموعات كبيرة:

مرخص؛

برامج مشاركة؛

موزعة بحرية.

البرامج المرخصةمعروضة للبيع. وفقا لل اتفاقية الترخيصمطورو البرنامج يضمنون ذلك الأداء الطبيعيوتحمل المسؤولية عنه.

بشروط برامج مجانية (برامج مشاركة) يتم تقديمها من قبل المطورين مجانًا بغرض الإعلان عنها والترويج لها في السوق. هذه البرامج لديها فترة محدودةالإجراءات أو محدودة وظائف. إذا قام المستخدم بالدفع في الوقت المحدد، فسيتم منحه رمزًا يتضمن جميع وظائف البرنامج.

ل البرمجيات الحرة (مجانية) تشمل: الإصدارات الجديدة، التي لم يتم الانتهاء منها بعد من منتجات البرمجيات؛ البرامج التي تشكل جزءًا من التقنيات الجديدة بشكل أساسي؛ إضافات إلى البرامج التي تم إصدارها مسبقًا؛ الإصدارات القديمةالبرامج؛ برامج تشغيل الأجهزة الجديدة.

تم إدخال الحماية القانونية لبرامج الكمبيوتر وقواعد البيانات في الاتحاد الروسيالقانون المقابل منذ عام 1992. تنشأ حقوق الطبع والنشر في برامج الكمبيوتر تلقائيًا عند إنشائها. يتكون رمز حقوق النشر من العناصر التالية:

الحروف C في دائرة أو بين قوسين؛

اسم صاحب حقوق الطبع والنشر؛

العام الذي تم فيه إصدار البرنامج لأول مرة.

قد يكون المستخدمون الذين ينتهكون حقوق الطبع والنشر

يُعرض على المسؤولية الجنائية مع دفع تعويض، يتم تحديد مبلغه، وفقًا لتقدير المحكمة، بما يتراوح بين 5000 إلى 50000 ضعف الحد الأدنى للأجور.

يمكن استخدام حماية البرامج والأجهزة لمنع النسخ غير القانوني للبرامج والبيانات المخزنة على الأقراص المرنة والأقراص المضغوطة.

حماية البرمجياتيتكون من حقيقة أن الوسائط الأصلية تحتوي على مفتاح برنامج مشفر، والذي بدونه لا يمكن للبرنامج أن يعمل ويتم فقده عند نسخه.

حماية الأجهزةيمكن تنفيذها باستخدام مفتاح الأجهزة، والذي يتم بيعه مع البرنامج وعادةً ما يكون متصلاً بالمنفذ المتوازي للكمبيوتر.

تُستخدم كلمات المرور للحماية من الوصول غير المصرح به إلى البيانات المخزنة على جهاز الكمبيوتر. في هذه الحالة، يسمح الكمبيوتر بالوصول إلى موارده فقط للمستخدمين الذين قاموا بالتسجيل وإدخال كلمة المرور الصحيحة. لكل مستخدم محددقد يُسمح فقط بالوصول إلى مصادر معلومات معينة.

يمكن تعيين كلمة المرور لتسجيل الدخول إلى برنامج BIOSيثبت. في هذه الحالة، لن يبدأ الكمبيوتر في تحميل نظام التشغيل إذا لم يتم إدخال كلمة المرور.

يخرج طرق خاصةحماية المعلومات على شبكة الإنترنت. بغرض المستخدمين الخارجيينلا يمكن عن طريق الخطأ أو عن قصد تغيير محتوى موقع الويب الخاص بشخص آخر أو الوصول إليه مصادر المعلوماتيتم تنفيذ الخادم (إدارته) باستخدام كلمة مرور.

لمنع الوصول غير المصرح به من الإنترنت إلى شبكة الإنترانت ( شبكه محليه) استخدام حواجز الأجهزة والبرامج الخاصة.

شبكة الانترنت

عالم شبكة واسعةترجمت إلى الروسية باسم " الشبكة العالمية" تعد WWW إحدى الأدوات الأكثر تقدمًا لتصفح الإنترنت. يختلف WWW عن الأدوات الأخرى للعمل مع الإنترنت من حيث أنه يسمح لك بالعمل مع جميع تنسيقات البيانات المتوفرة على الكمبيوتر تقريبًا ( ملفات نصيةوالرسومات ومعلومات الصوت والفيديو وما إلى ذلك). يمكن وصف مشروع WWW بأنه محاولة لتقديم جميع المعلومات الموجودة على الإنترنت، بالإضافة إلى أي معلومات أخرى المعلومات المحليةحسب اختيار المستخدم، كمجموعة وثائق النص التشعبي. كمشروع، بدأ تطوير WWW في مختبر CERN في أوائل التسعينيات. وفي وقت لاحق إلى حد ما، بدأ مختبر NCSA آخر أيضًا مشروع تطوير واجهة WWW.

حدد العالم ج. بيرنرز لي ثلاثة مكونات أساسية لتقنية المراقبة العالمية للطقس:

1) HTML (النص التشعبي لغة توصيف النص) - لغة توصيف النص التشعبيوثائق؛

2) عنوان URL (محدد موقع الموارد العالمي) - طريقة عالميةمعالجة الموارد على شبكة الإنترنت؛

3) HTTP (بروتوكول نقل النص التشعبي) - بروتوكول لتبادل معلومات النص التشعبي.

وفي وقت لاحق، تمت إضافة مكون رابع إلى هذه المكونات الثلاثة - CGI (واجهة البوابة المشتركة).

لغة النص التشعبي ترميز HTMLتم اقتراحه بواسطة T. Berners-Lee في عام 1989 كأحد مكونات تطوير التكنولوجيا الموزعة نظام النص التشعبيشبكة الانترنت. جوهر النص التشعبي نظام معلوماتهو أن المستخدم لديه الفرصة لعرض المستندات بالترتيب الذي يفضله، وليس بالتسلسل. لذلك، عرّفه ت. نيلسون، الذي اقترح مصطلح "النص التشعبي"، بأنه نص غير خطي.

عنوان URL هو عنوان عالمي يُستخدم لتحديد اسم كل كائن تخزين على الإنترنت. هذا العنوانله بنية معينة: بروتوكول نقل البيانات: //computer_name/directory/subdirectory/.. ,/file_name، على سبيل المثال /doc.html

6.13. ماذا حدث أساسينظاممدخل-انتاج (BIOS الآليعملمكان (أوس, عملمحطة) - مكان

المحاضرة 1 مقدمة في علم الحاسوب 1 1 ما هو علم الحاسوب؟ (2)

محاضرةالهياكل. 6.13. ماذا حدث أساسينظاممدخل-انتاج (BIOS)، وفي ما... الأجهزة مع وحدات الحوسبة. الآليعملمكان (أوس, عملمحطة) - مكانمشغل مجهز بكل...

تتكون نسخة الإنترنت من دليل "المعلوماتية" من قسمين

وثيقةأعط مثالاً لنظام الملفات الهرمي الهياكل. 6.13. ماذا حدث أساسينظاممدخل-انتاج (BIOS) وفيها... الأجهزة ذات الوحدات الحاسوبية. الآليعملمكان (أوس, عملمحطة) - مكانمشغل مجهز بكل...